Alla base di un buon pentest c’è la ricognizione! Per poter scegliere con cura l’attacco da utilizzare è importante conoscere bene il target (l’obiettivo), che sistema operativo usa, quali sono le porte aperte, quali servizi (o Demoni) girano su queste porte e le relative versioni, etc…

Per recuperare tutte queste info ci torna utile il noto tool NMAP o ZENMAP (versione grafica di NMAP).

NMAP è un potentissimo Port Scanner e Network Mapper.

Prerequisiti

- NMAP e ZENMAP preinstallati (quest’ultimo facoltativo)

- Conoscenza base di Networking

Iniziamo…

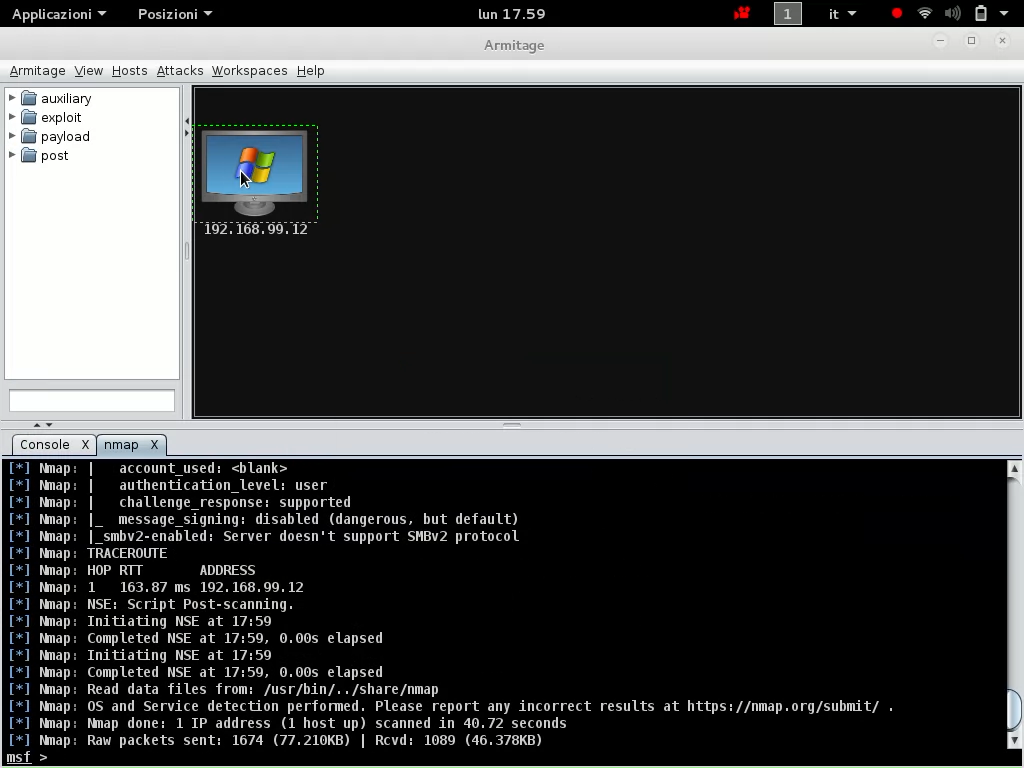

Il test si svolgerà in una rete privata preparata Ad Hoc (la nostra), come sempre utiliziamo il nostro comodissimo OS Kali Linux.

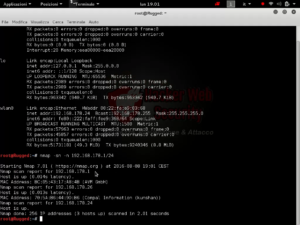

Iniziamo col riconoscere il nostro PC nella rete ed il Range di IP, digitando il comando ifconfig a seguire l’output

come si evincie dalla foto di sopra, il nostro PC ha come IP 192.168.178.24 e si tratta di una rete a 24bit.

Ora scansioniamo l’intera rete “senza però fare Port Scanning”, Eseguiremo solo dei Ping per individuare gli Hosts attivi (tecnica molto più rapida). Eseguite il comando:

nmap -sn -n 192.168.178.1/24

Come da output in foto ci sono 3 Hosts attivi…

… 192.168.178.1 è il Router, 192.168.178.24 è il nostro PC, 192.168.178.26 è il nostro target

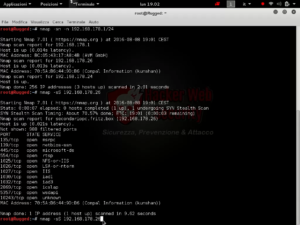

ora dobbiamo conoscere i servizi attivi. Digitate il Comando:

nmap -sS 192.168.178.26

Ora conosciamo la Porta, lo Stato della porta (Open, Close, Filtered) ed il Servizio attivo.

Ora vogliamo conoscere la versione esatta del servizio (quindi il Banner)

Vediamo quest’altra tecnica di scansione, digitate:

nmap -sV 192.168.178.26

Ecco l’output:

Con tale tecnica abbiamo potuto reperire la versione del servizio cioè l’esatta versione del software che rende possibile quel servizio.

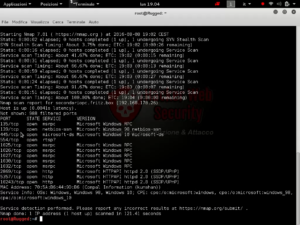

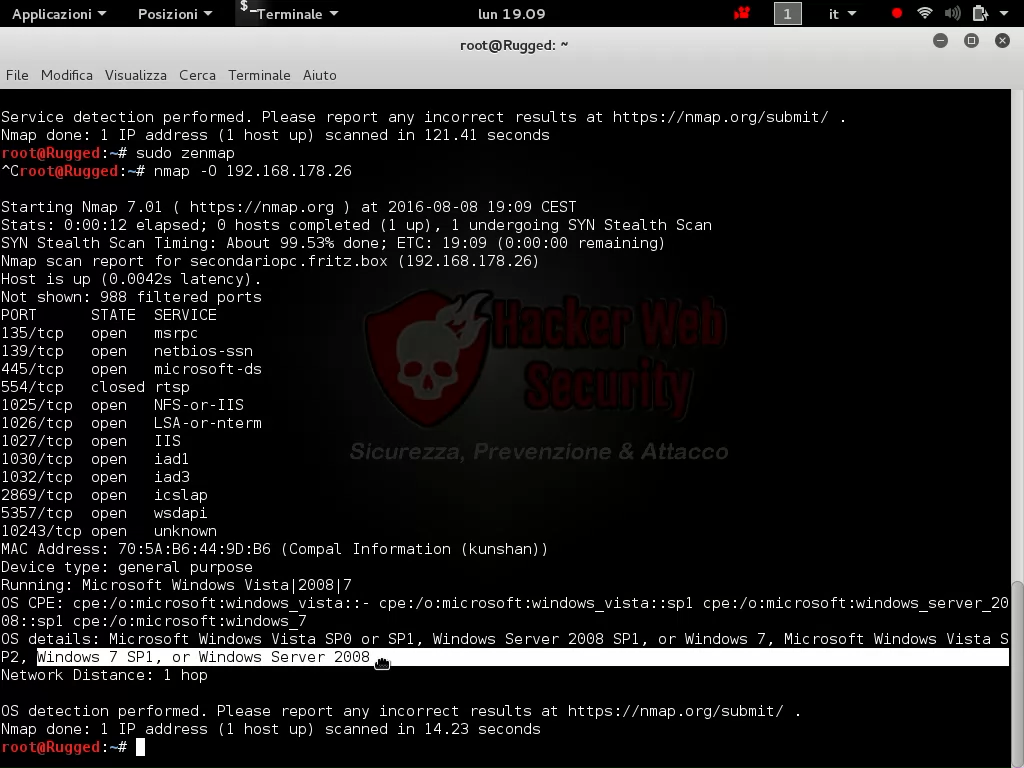

In fine dobbiamo scoprire il sistema operativo della macchina sul quale girano questi servizi. Eseguiamo il comando:

nmap -O 192.168.178.26

Ecco ora sappiamo (come da output in basso) che si tratta di un sistema Windows 7 SP 1 o Windows Server 2008

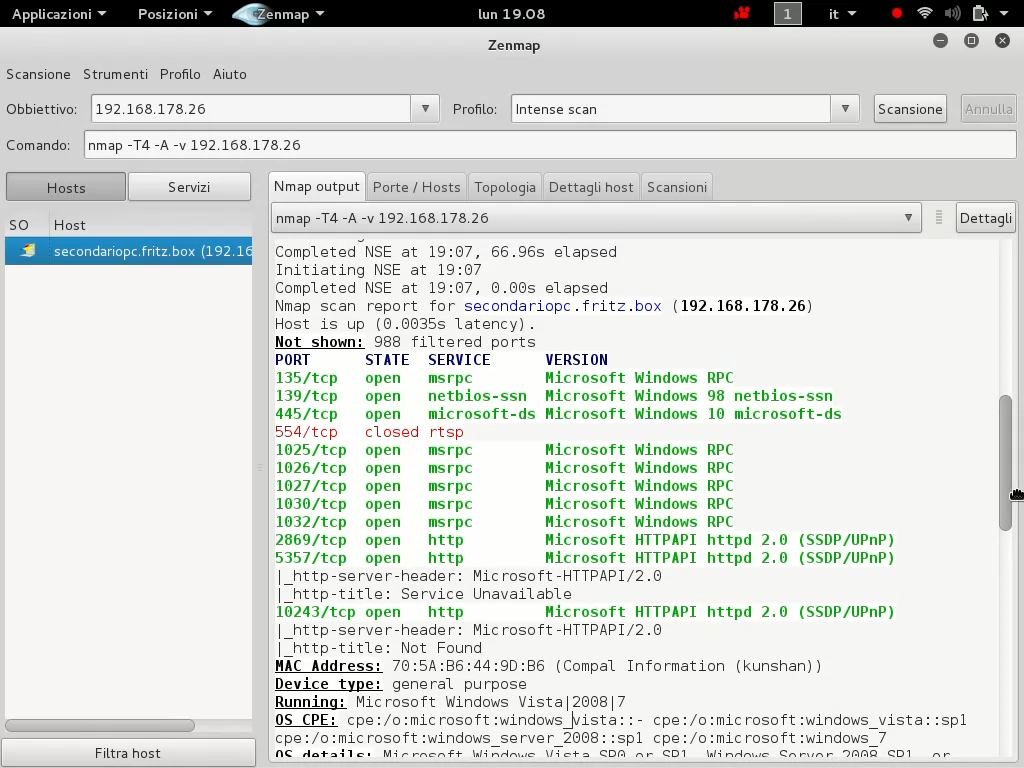

Per concludere vediamo la differenza con ZENMAP, la versione grafica di NMAP. Digitiamo in un nuovo terminale sudo zenmap.

Eseguiamo un Intense Scan:

nmap -T4 -A -v 192.168.178.26

Di solito per lavori molto lunghi è preferibile la versione grafica.

Comandi NMAP utilizzati

Ora vedremo l’elenco dei comandi utilizzati e le rispettive spiegazioni:

- -sn -n il primo -sn disabilita la scansione delle porte, il secondo -n disabilita la risoluzione DNS

- -sS Scansione SYN, è un tipo di scansione nascosta, poco invasiva, non completa la connessione con le porte del Server Target, di solito non resta memorizzata nei file di Log del server, ma un IDS (Intrusion Detection System) può comunque rilevarla.

- -sV Rivela la versione del servizio di rete in ascolto, è facile da rilevare ma essenziale ai fini dell’Information Gathering del sistema target

- -O Esegue una serie di scansioni volte a determinare il sistema operativo

- -T4 -A -v Intense Scan, il primo -T4 è il temporizzzatore di scansione (da 0 a 5 dove 5 è più veloce) , il secondo -A rileva il sistema operativo, la versione delle rispettive porte aperte, ed esegue un traceroute. Il terzo -v attiva la modalità verbosa.

Potete anche digitare in un terminale nmap -h per visionare l’intera lista di comandi.

N.B.

In questa demo non abbiamo spiegato i fondamenti del TCP (Transmission Control Port) se siete interessati, su Wikipedia troverete una spiegazione molto esaustiva QUI se invece vi interessa approfondire su NMAP, il sito del progetto è questo https://nmap.org/

Parleremo spesso di NMAP dato chè è uno dei tool più usati nei penetration testing.

Ci teniamo a ricordarvi che anche la scansione di porte è reato penale, pertanto siete invitati a non fare uso improprio di questo strumento. Noi vi abbiamo avvisato! La rete utilizzata per la Demo è la nostra privata.

Se avete domande, postatele nei commenti in basso 😉