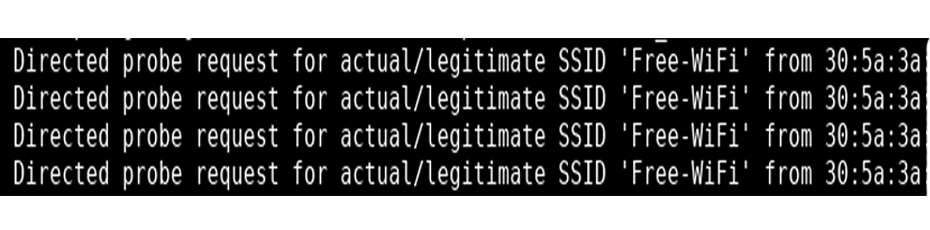

La risposta é SI! Nonostante si tratti di una vulnerabilitá nota e consolidata, le richieste sonda provenienti dai nostri dispositivi WiFi ad oggi costituiscono ancora una minaccia e sono molto diffuse.

Le principali societá di prodotti tecnologici, tra cui la Apple, hanno adottato meccanismi di difesa contro questa tipologia di attacco, ma gran parte degli Smartphone, PC, stampanti ed altri dispositivi WiFi continuano a rivelare informazioni sensibili. Tali informazioni possono essere “Sniffate” tramite una scheda di rete che supporti la modalitá monitor.

Che Cos’é un Probe Request?

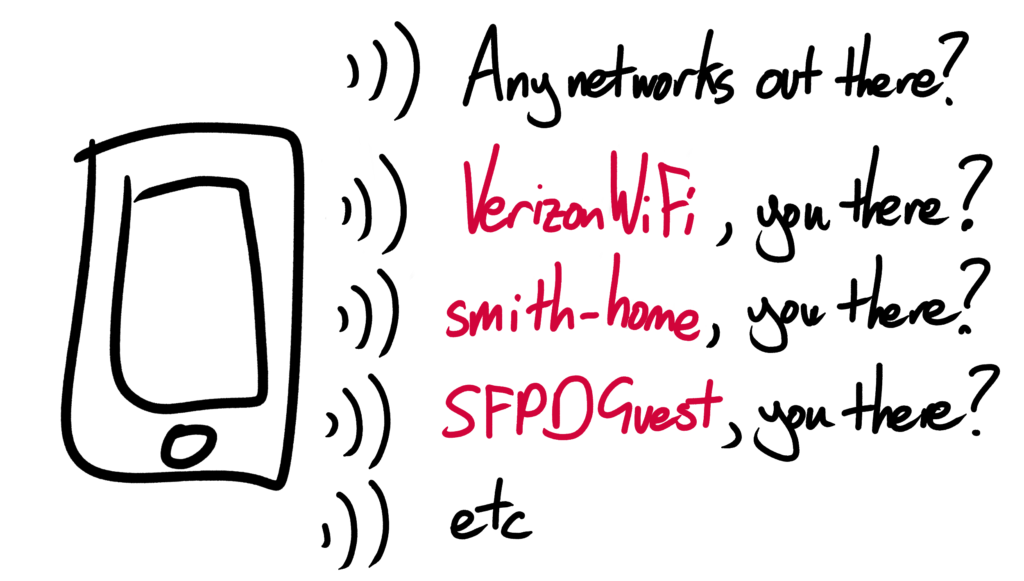

Un dispositivo client (es. uno SmartPhone o un PC) esegue una scansione WiFi per individuare reti wireless presenti nel suo raggio d’azione, durante questa fase il dispositivo raccoglie informazioni utili a stabilire se la connessione é fattibile (potenza del segnale, crittografia, canale, etc…). Nel caso in cui il dispositivo si sia giá agganciato in passato ad una particolare rete Wireless, la connessione avverrá in automatico.

In sostanza i dispositivi client per facilitare la connessione wireless scansionano le reti di zona in cerca di Beacon Frames, ossia pacchetti emessi dal router WiFi per segnalare la propria presenza. Oppure il client trasmette pacchetti Probe Requests comunicando ai Router Wifi di zona il proprio indirizzo MAC e tal volta i nomi delle rete al quale si é precedentemente collegato.

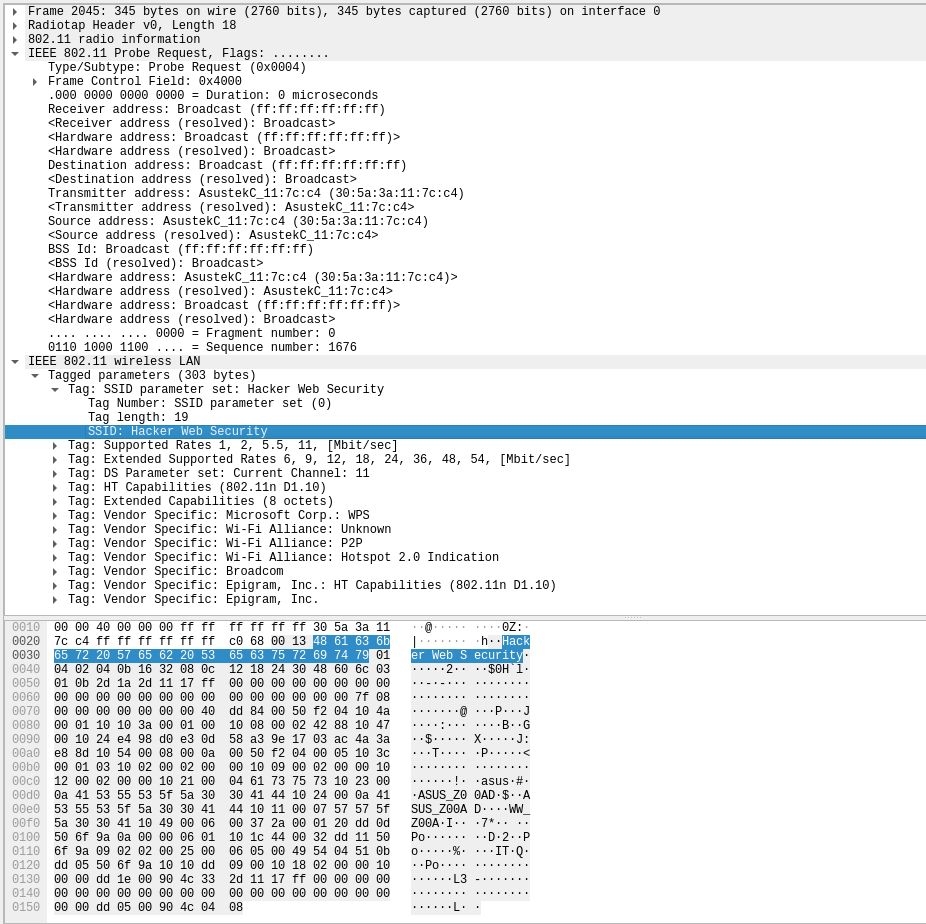

Aspetto di una Probe Request

Nella foto a seguire potrete osservare l’aspetto di un pacchetto estratto da Wireshark. Per maggiori approfondimenti vi rimandiamo al seguente link: https://en.wikipedia.org/wiki/IEEE_802.11

Quali sono i Rischi ?

Questa tecnica era ed é ampiamente usata dall’Intelligence, le compagnie di marketing e gli Hacker comuni. Il rischio principale é quello di essere tracciati, ma questa é la problematica minore…. La questione é che un Attaccante potrebbe simulare una delle nostre reti abituali e costringerci ad aggancarci ad essa ottenendo cosí un maggiore controllo.

Ma andiamo per gradi, analizziamo i casi seguenti:

Scoprire le connessioni abituali e mapparle

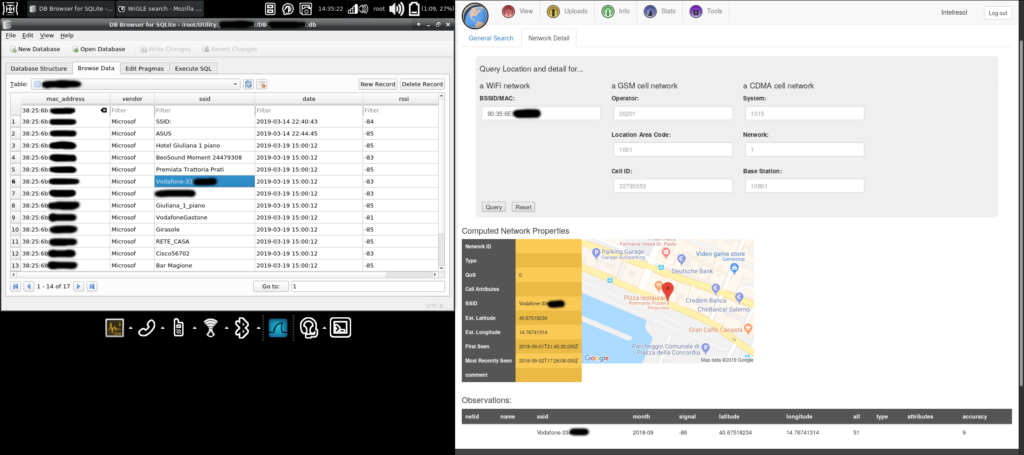

L’Attaccante una volta intercettate le Probe Requests emesse dei Devices di zona, potrebbe ordinarle in un archivio e cercare le singole reti di ogni Devices in un database come Wigle.net…. Se pur considerato un metodo secondario di tracciamento (Un IMSI Catcher col supporto del Gestore e’ preferibile), é molto utilizzato dalle Forze dell’Ordine:

Link PDF: http://www.carabinieri.it/docs/default-source/Editoria/rassegna/quaderno-11-2016.pdf?sfvrsn=0

Download Diretto del PDF: quaderno-11-2016

…Citazione Documento Carabinieri presente a Pag. 250

…Inoltre, il sito “Wigle”, previa registrazione gratuita, consente di individuare i punti di origine dei dispositivi che offrono un accesso in rete “senza fili”, tipo wireless ed altri, a livello mondiale, risultando molto utile se si vogliono identificare i punti di accesso esistenti nelle immediate vicinanze della casa di un utente che si sta monitorando e, in determinati casi, perfino arrivare a individuare l’indirizzo MAC del suo router, il tipo di crittografia utilizzata e le coordinate GPS…

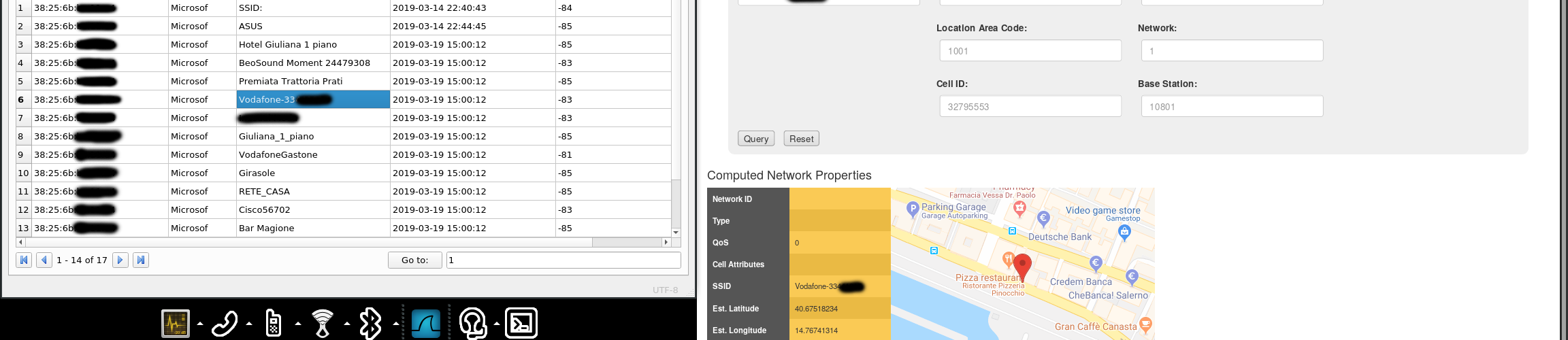

Come si evince dalla foto a seguire, le reti Wifi intercettate da un singolo Dispositivo possono essere facilmente reperite in Wigle (o database simili). Questo tipo di ricerca consente di conoscere le zone abituali frequentate dal Target (Bar, Ristoranti, Ufficio, Casa…).

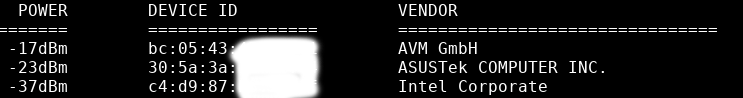

Tenere traccia di un dispositivo

Ogni dispositivo Wireless attivo rivela costantemente la sua presenza e pertanto é possibile stabilire “Potenza ed indirizzo MAC”, e con un’antenna direzionale individuarlo.

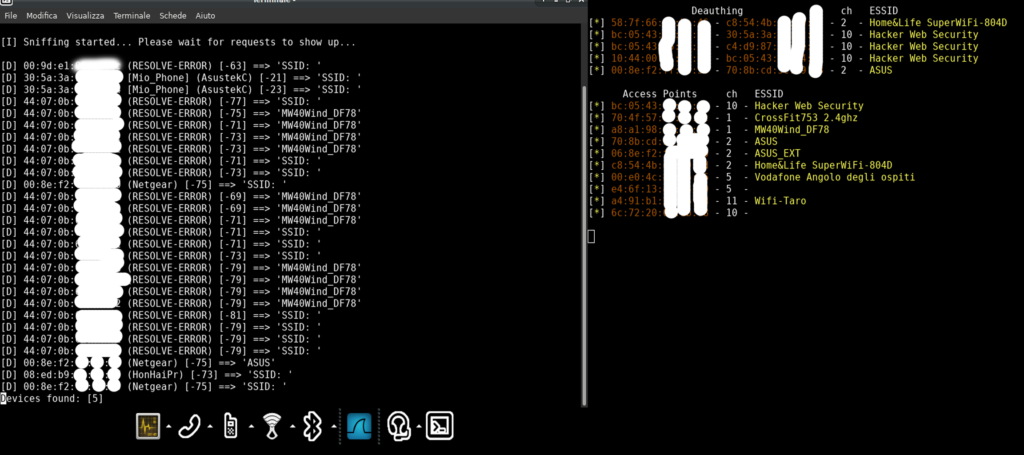

Una tecnica spesso abbinata a questo tipo di intercettazione é il Jamming. Se l’Attaccante invia pacchetti di Deauth disconnettendo i Devices di zona dalle reti al quale sono connessi, potrá piú facilmente carpire le Probe Requests dei medesimi.

Simulare una rete conosciuta ed agganciare il dispositivo

Un WiFi Phisher di solito crea una rete WiFi fittizia (Rogue AP, Fake AP…) ed attende che “i pesci cadano nella rete”. Ma ad un Attaccante potrebbero interessare uno e piú dispositivi specifici, per cui non puó attendere che casualmente si aggancino alla sua rete fittizia. A questo punto le Probe Requests gli torneranno certamente utili, perché, come giá detto in precedenza, con dei Tools creati Ad Hoc potrá monitorare le richieste sonda, scoprire le reti WiFi utilizzate dal Target ed in fine imitarle, conducendo cosi un attacco decisemente piú mirato. Tuttavia questo attacco funziona solo se una delle reti WiFi abituali é Open e/o ne possiede la Password.

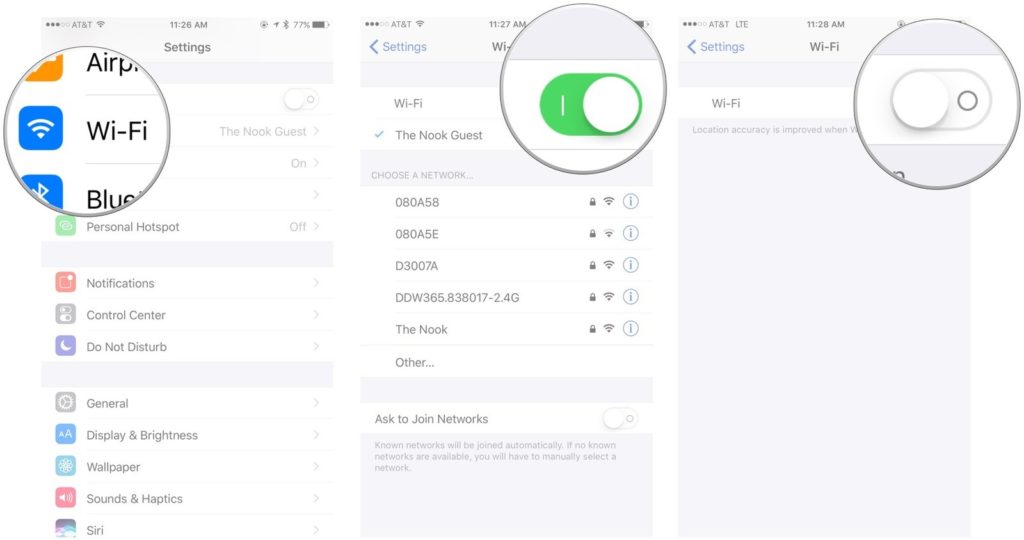

Come Difendersi?

Come abbiamo detto all’inizio, le aziende di prodotti tecnologici stanno adottando meccanismi di sicurezza che “eviterebbero” la propagazione di Probe Requests. Un ulteriore difesa é la Randomizzazione dell’indirizzo MAC, in questo modo non sará facile tenere traccia di un device in particolare. Ma al dilá di questo, noi consigliamo di spegnere il WiFi almeno quando non vi occorre).

Attenzione

Ci teniamo a precisare che i nostri articoli sono a puro scopo educativo. L’intercettazione o l’interruzione di segnale in Italia Costituisce Reato Articolo 617 quater Codice penale (R.D. 19 ottobre 1930, n. 1398)