Per meglio comprendere questo articolo, bisogna fare una breve introduzione al GSM. Non saremo esaustivi, ci concentreremo solo sui punti salienti.

Il GSM (Global System for Mobile Communications) come ben sapete é lo standard di telefonia piu’ diffuso al mondo. Ogni telefono cellulare é dotato di una SIM Card (Subscriber Identity Module), ossia il modulo identificativo di ciascun abbonato. Essa contiene in codice IMSI (International Mobile Subscriber Identity). L’IMSI é un codice univoco che serve ad identificare ogni abbonato. La propagazione del segnale GSM avviene mediante le BTS (base transceiver station), si tratta di torri dotate di antenne e ricetrasmittente. Il loro scopo é diffondere il segnale GSM in una certa zona (un territorio piu o meno vasto, come una città o un quartiere). Cellulari e Torri comunicano di continuo (generalmente ad intervalli di 15/20 minuti), scambiandosi segnali da e verso le torri (rispettivamente Downlink e Uplink). Durante queste comunicazioni la torre fornisce ai dispositivi mobili un codice identificativo (IMSI) e l’algoritmo di crittografia. Ogni comunicazione tra due dispositivi mobili passerà attraverso le torri piu vicine fino a raggiungere la destinazione finale.

Intercettazione GSM (IMSI Catcher)

Purtroppo il GSM é sempre stato il sistema di intercettazione telefonica piu diffuso di sempre! Forse proprio a causa delle sue vulnerabilità. Compagnie di intelligence, Forze dell’Odine ed Hacker comuni sfuttano il GSM per controllarci, carpire informazioni. C’é da dire che l’intercettaione GSM negli anni (ed anche oggi) ha anche reso possibile l’arresto di periclosi latitanti, per cui onore al merito alle Forze dell’Ordine che utilizzano queste apparecchiature in tal senso.

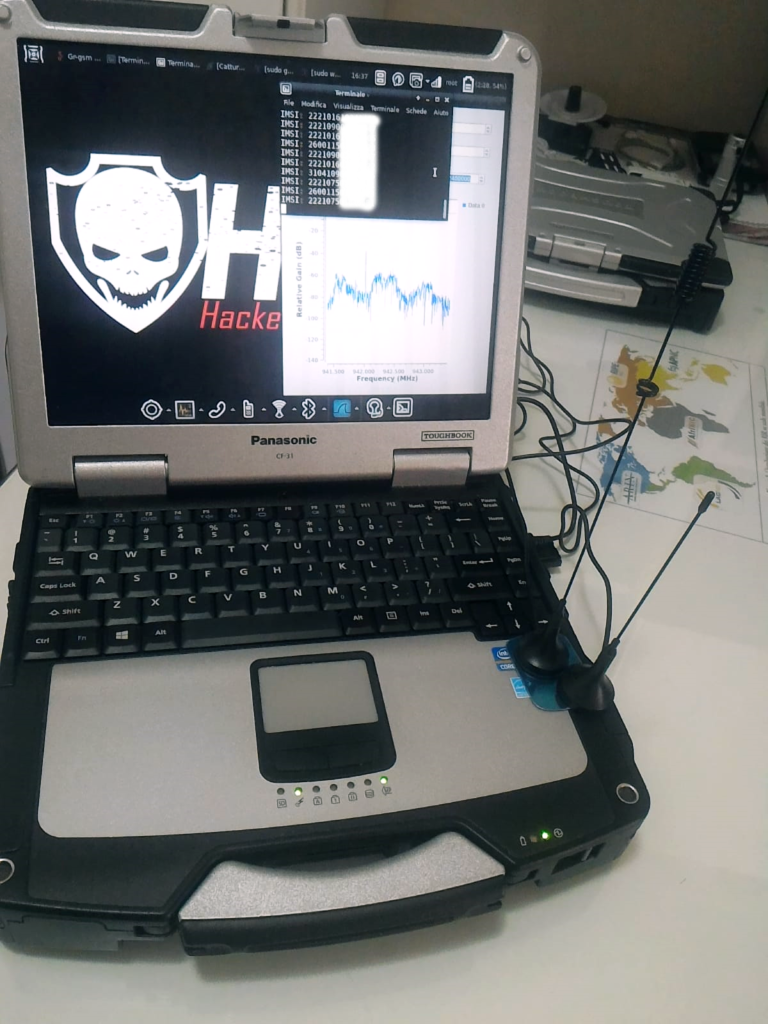

Adesso vediamo una dimostrazione pratica di intercettazione.

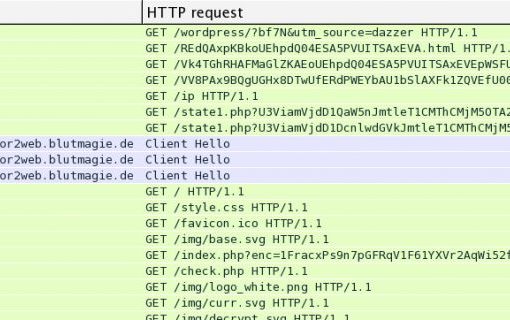

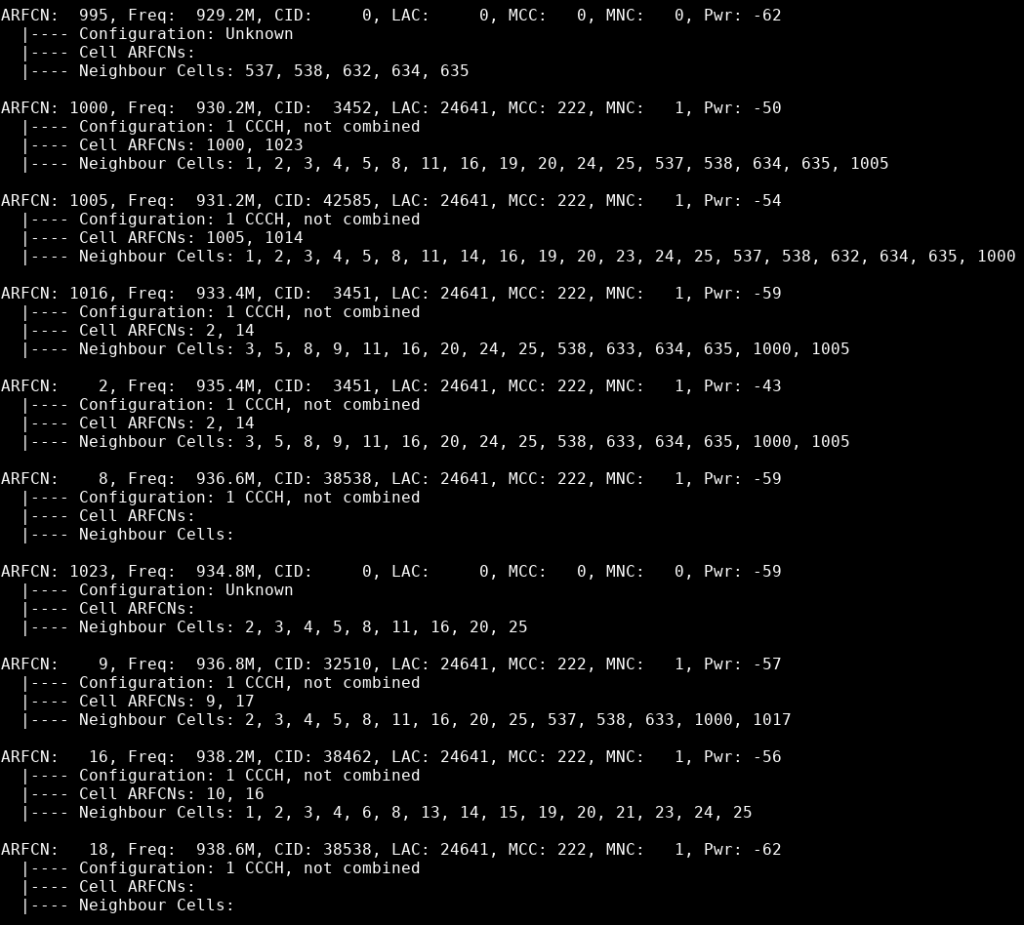

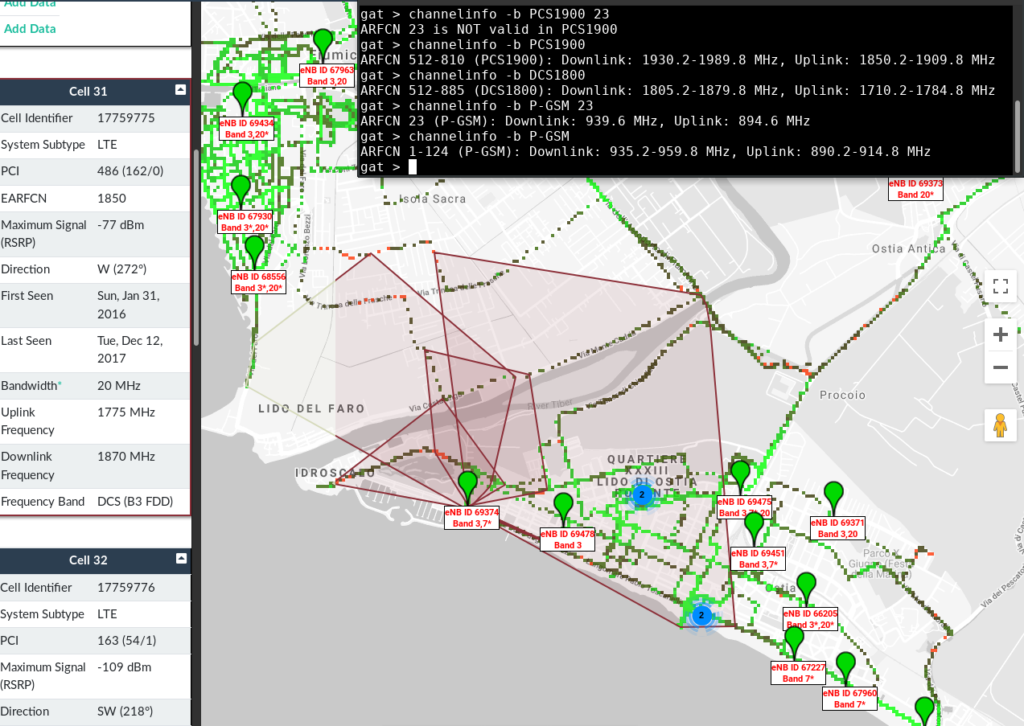

Innanzitutto in caso di Sniffing Passivo l’attaccante dovrà prendere consapevolezza delle torri circostanti, delle loro frequenze (in Downlink e Uplink), dei gestori, gli ARFCN ed altre specifiche tecniche. Per cui l’attaccante eseguirà una scansione ricavandosi tutte le info che gli occorrono.

E’ molto importante conoscere le frequenze in Downlink ed Uplink, in questo modo sapremo le frequenze esatte su cui eseguire lo Sniffing. Ogni gestore utilizza frequenze differenti a seconda della zona. Nel nostro caso utilizzeremo una Suite specifica per i PenTest GSM per agevolare il lavoro.

Una volta ottenute le info che ci occorrevano possiamo iniziare lo Sniffing. Ci sintonizzeremo su un canale specifico ed inizieremo a catturare tutto il traffico in Downlink (dalla torre verso i dispositivi mobili).

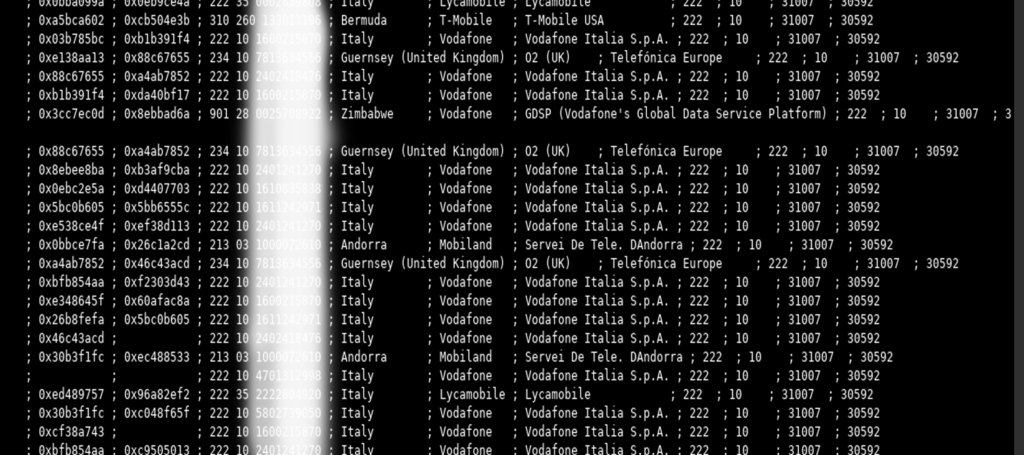

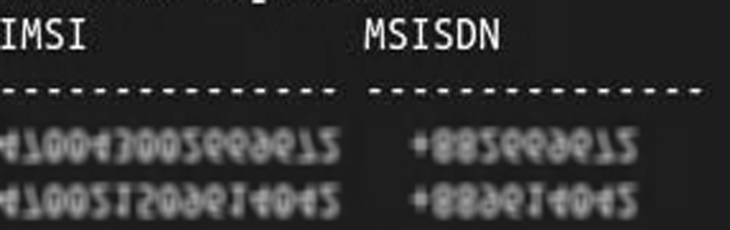

Come risultato otterremo una vastità di Cellulari e rispettivi IMSI, ma anche i codici TMSI 1 e TMSI 2. Questi codici sostituiscono l’IMSI e cambiano di continuo per evitare che l’abbonato possa essere tracciato. Purtroppo però con le dovute competenze e strumentazioni è comunque possibile tenere traccia di un telefono.

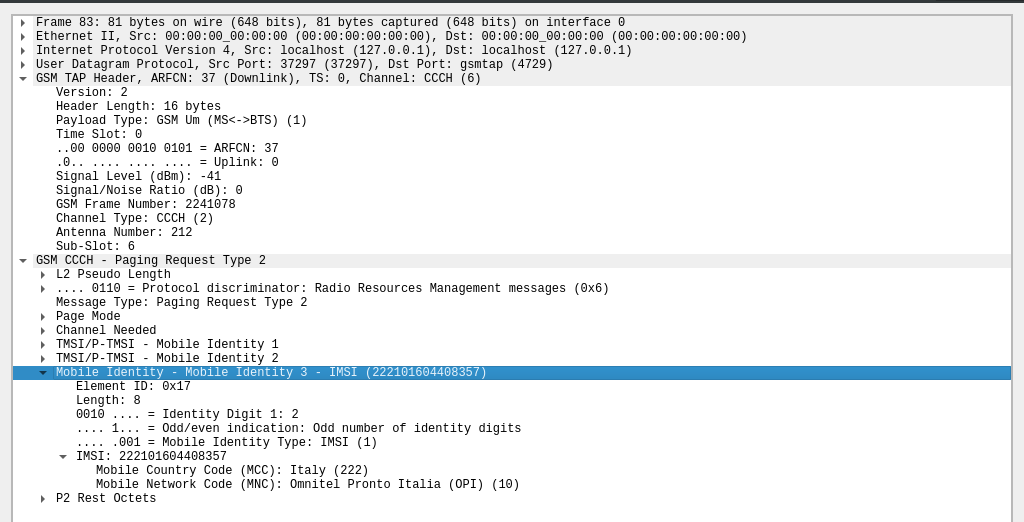

Nella foto a seguire potrete osservare la cattura di un pacchetto con Wireshark. Il pacchetto è stato inviato dalla torre ad uno dei dispositivi mobili. Dalla decodifica di questo pacchetto si può chiaramente distinguere il tipo di comunicazione avvenuta tra MS (Mobile Station) e BTS (la torre GSM).

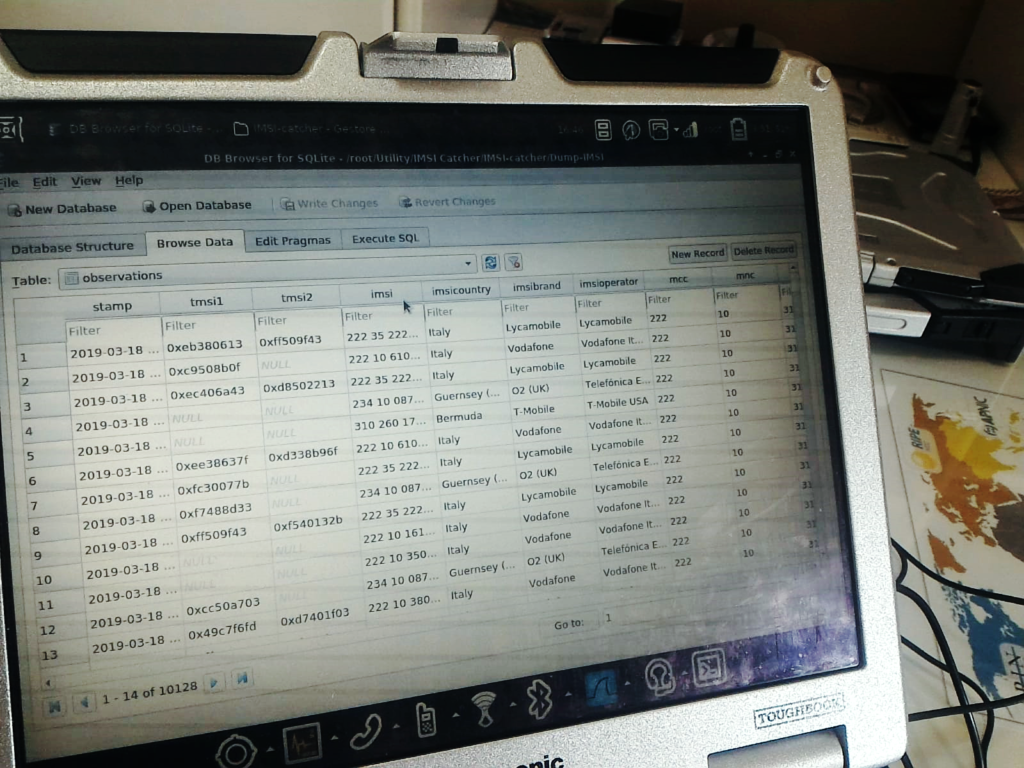

In fine l’attaccante salverà tutto in un database per gestire i dati raccolti ed eventualmente pianificare attacchi mirati (noi non conserviamo nulla, salvo per pochi giorni e solo per le demo)

Video di un Semlice IMSI Catcher

Questo e’ un semplice IMSI Catcher per lo Sniffing Passivo di un Singolo Canale GSM in DownLink.

SMS Silente (Ping SMS)

Gli SMS Silenti in origine venivano utilizzati dai gestori per eseguire dei test nella propria rete senza infastidire l’abbonato con continue notifiche di SMS. Non ci volle molto affinchè tale tecnica venisse sfruttata per tenere traccia di un dispositivo mobile. Del Ping SMS parliami in maniera approfondita in questo articolo:

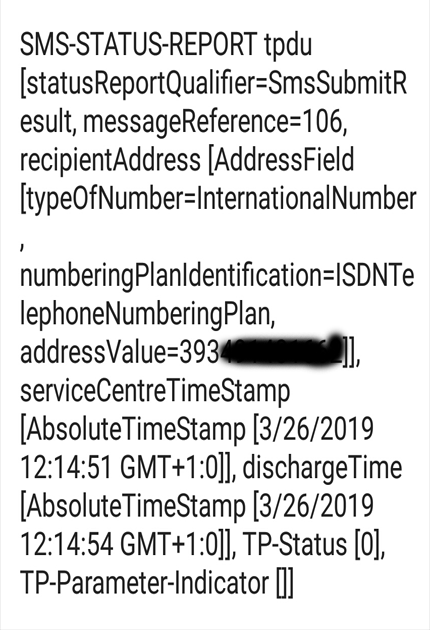

Nella foto a seguire mostriamo l’aspetto di una ricevuta di avvenuta consegna di un SMS silente.

BTS Portatile

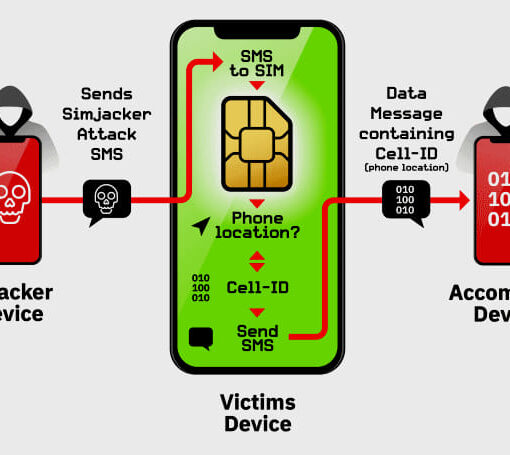

Lo Sniffing GSM Passivo ha i suoi limiti. I telefoni sono programmati per fare Hopping, ossia salto di frequenza, appunto per rendere difficile il lavoro dell’attaccante. Attacchi piu attivi e pericolosi si basano sul riprodurre le funzioni di una BTS e costringere l’abbonato a disconnettersi dalla BTS del proprio gestore e collegarsi alla FakeBTS dell’attaccante. Abbiamo creato una mini BTS al solo scopo di verificare la pericolosità di questi attacchi.

I telefono sono programmati per collegarsi al segnale con maggior potenza, quindi si agganceranno alla Torre piu vicina. E se la torre piu vicina fosse la NOSTRA!? I governi ormai sono anni che utilizzano queste tecnologie, in poche parole è sufficente disconnettere un dispositivo mobile dalla sua torre con la tecnica del jamming, ed emettere un segnale piu forte rispetto alla torre principale (quindi essere vicini all’obiettivo). Qui una dimostrazione di jamming GSM:

Una volta che il telefono si aggancierà alla nostra FakeBTS non sarà difficile ascoltare le telefonate, ma soprattutto individuare la posizione fisica del medesimo.

Come Difendersi dall’intercettazione GSM?

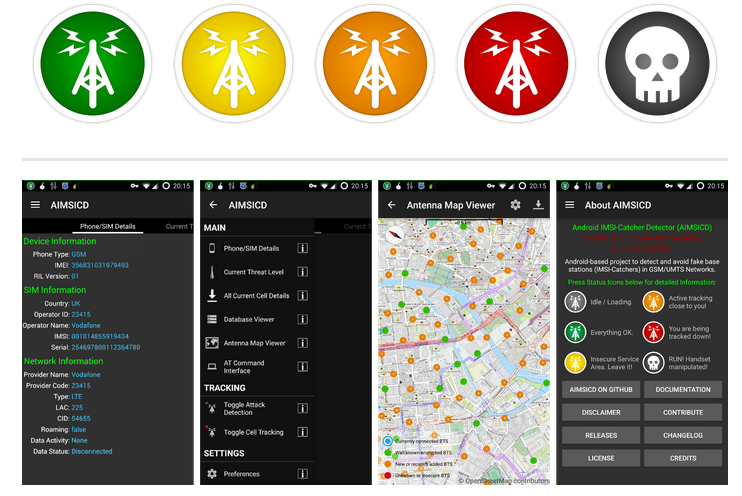

Progetti Open Source come Android IMSI Catcher Detector possono segnalarci la presenza di FakeBTS ed SMS Silenti.

Spesso nei paesi a regime dittatoriale i giornalisti perseguitati dal governo per le loro denuncie utilizzano App come quella menzionata sopra.

Attenzione

Ci teniamo a precisare che i nostri articoli sono a puro scopo educativo. L’intercettazione o l’interruzione di segnale in Italia Costituisce Reato Articolo 617 quater Codice penale (R.D. 19 ottobre 1930, n. 1398)