Nei precedenti articoli abbiamo visto un utilizzo di Base di OWASP-ZAP e come effettuare un Ispezione a Mano di un Form di Login con Burp-Suite. Oggi vedremo come Individuare e Testare a Mano le Vuln individuate in un Sito Web con OWASP Proxy!

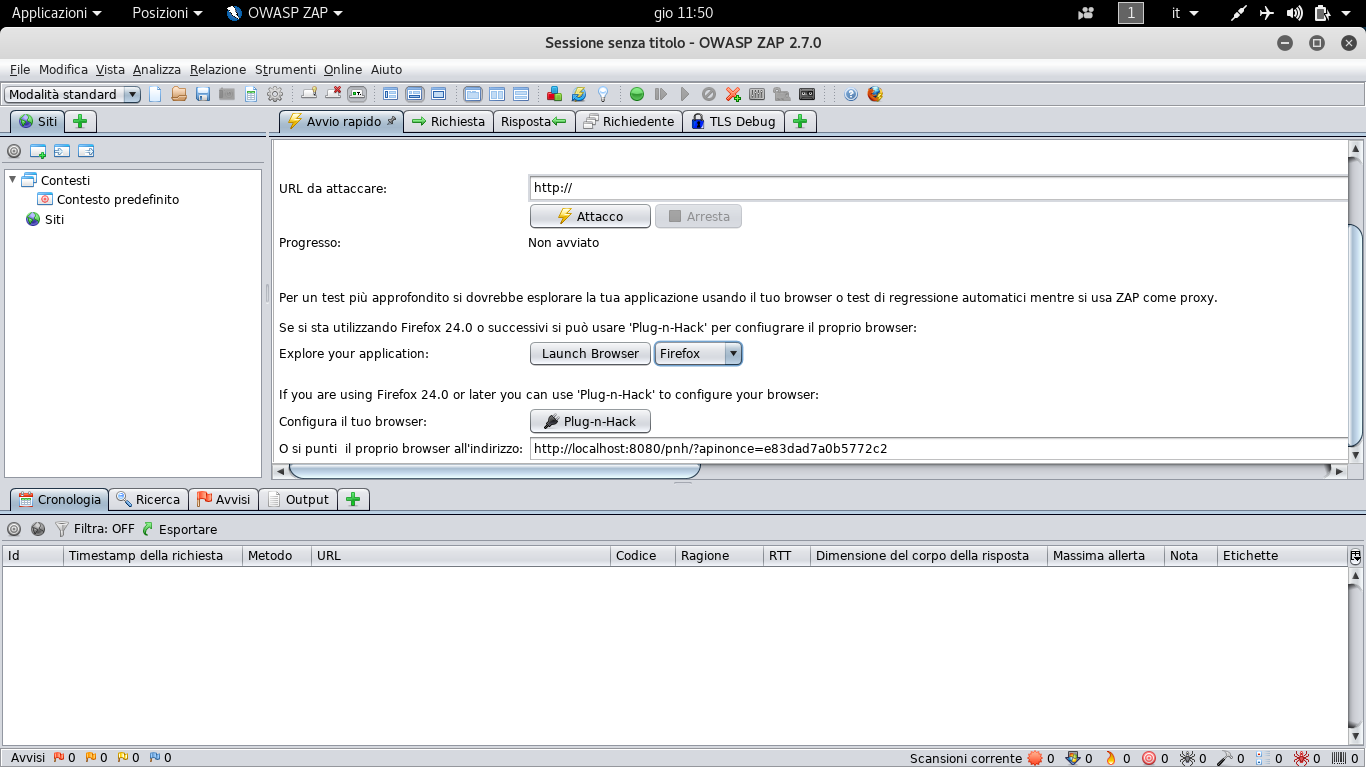

Configurare il Proxy di OWASP, nel nostro caso utilizziamo un Browser Firefox

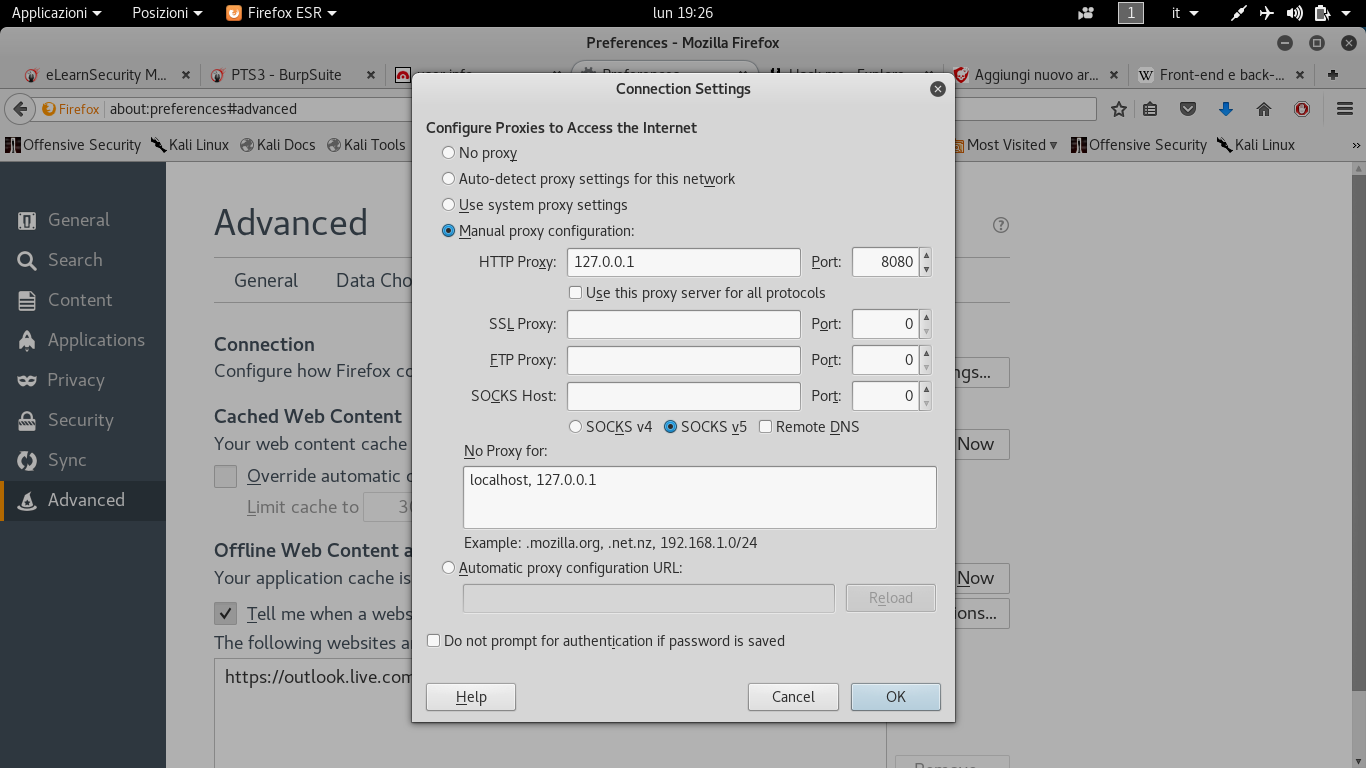

Settare il Proxy nel Browser

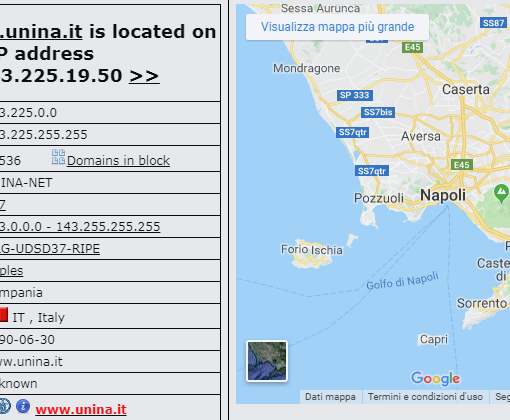

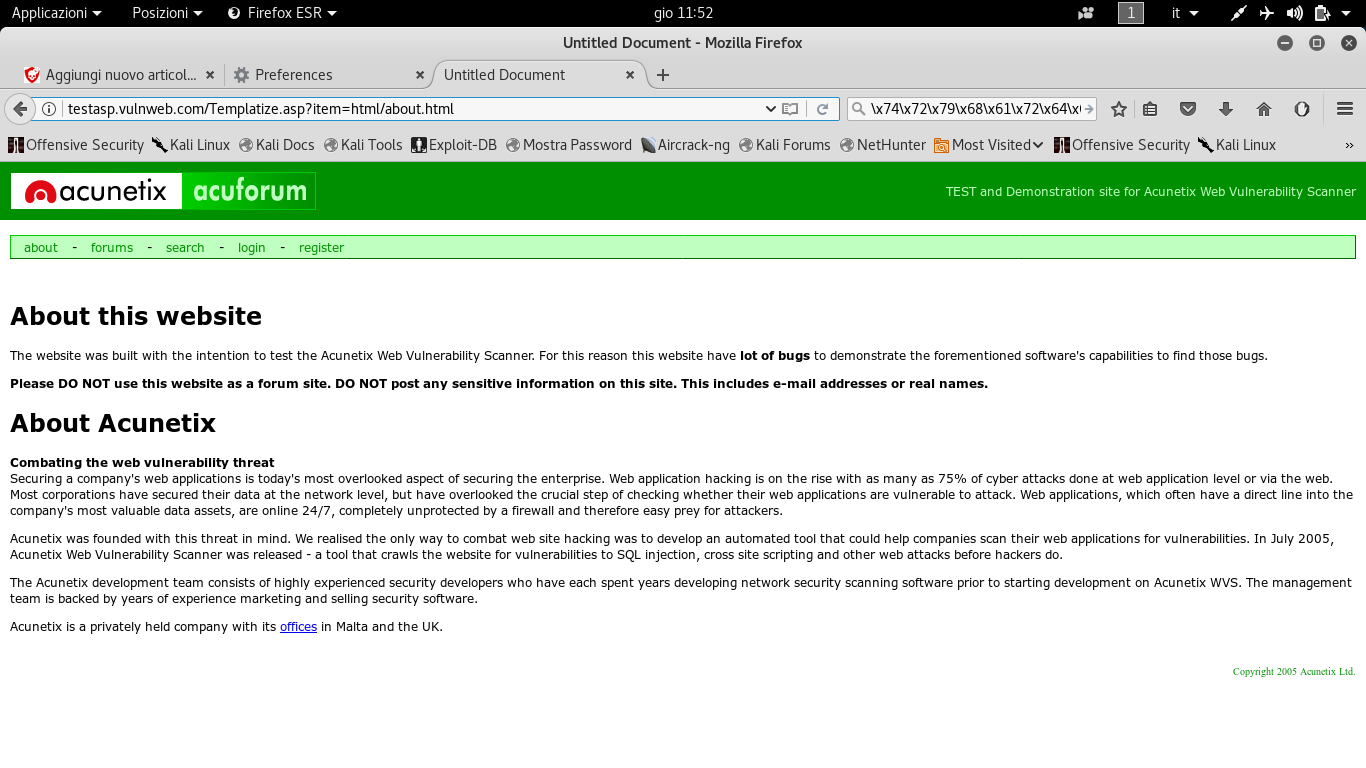

Rechiamoci sul sito Target http://testasp.vulnweb.com/

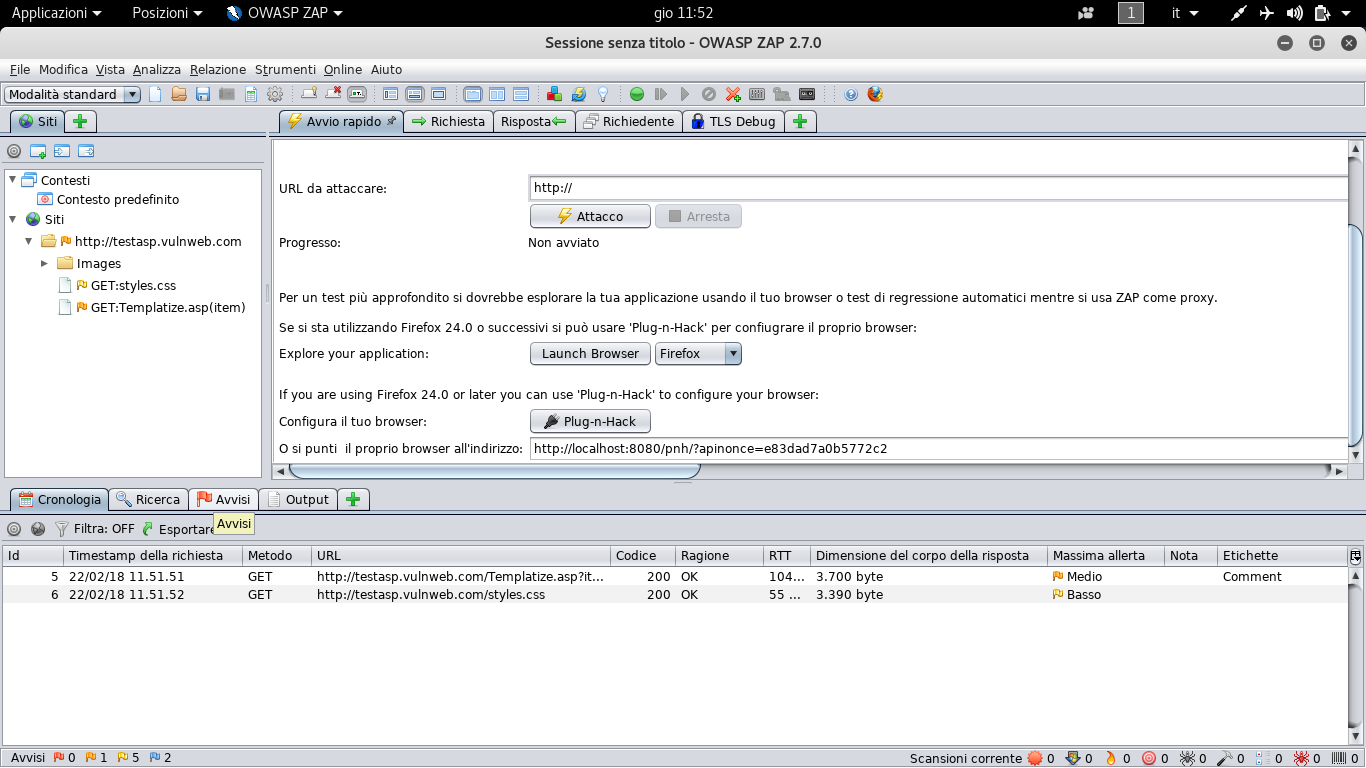

Notiamo come OWASP inizi a popolare i campi del Target pian piano che navighiamo il sito manualmente, memorizzando Richieste e Risposte tra Client e Server

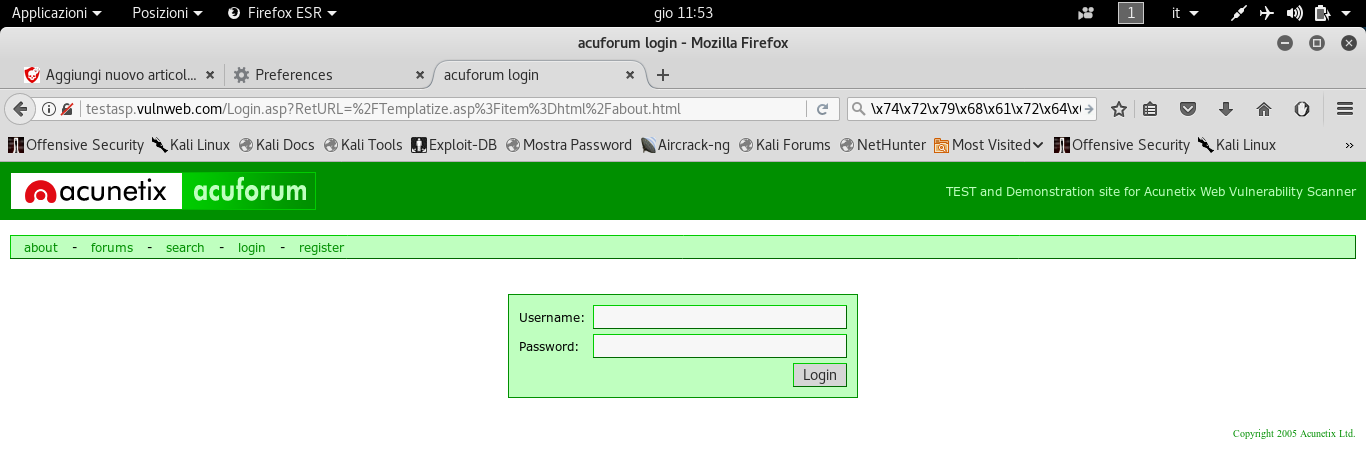

Adesso rechiamoci alla pagina di Login e Testiamola!

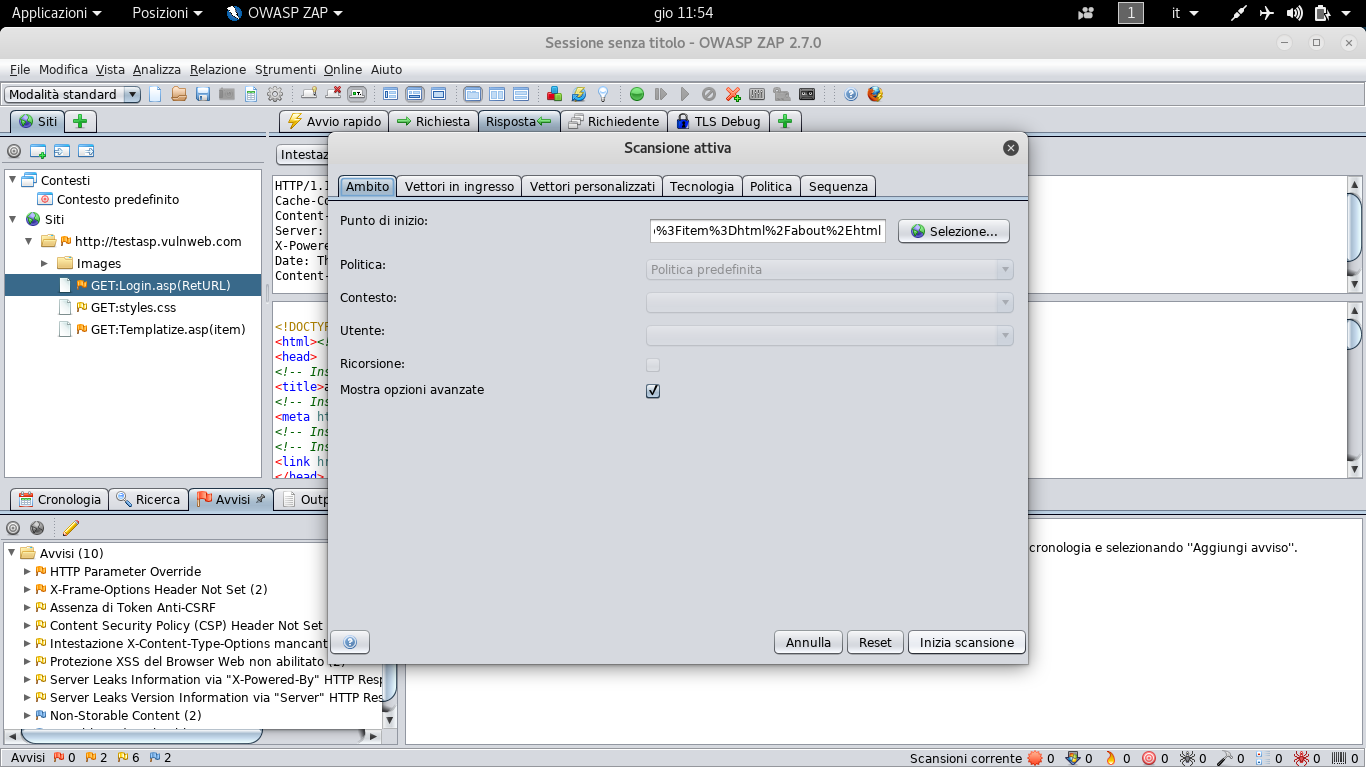

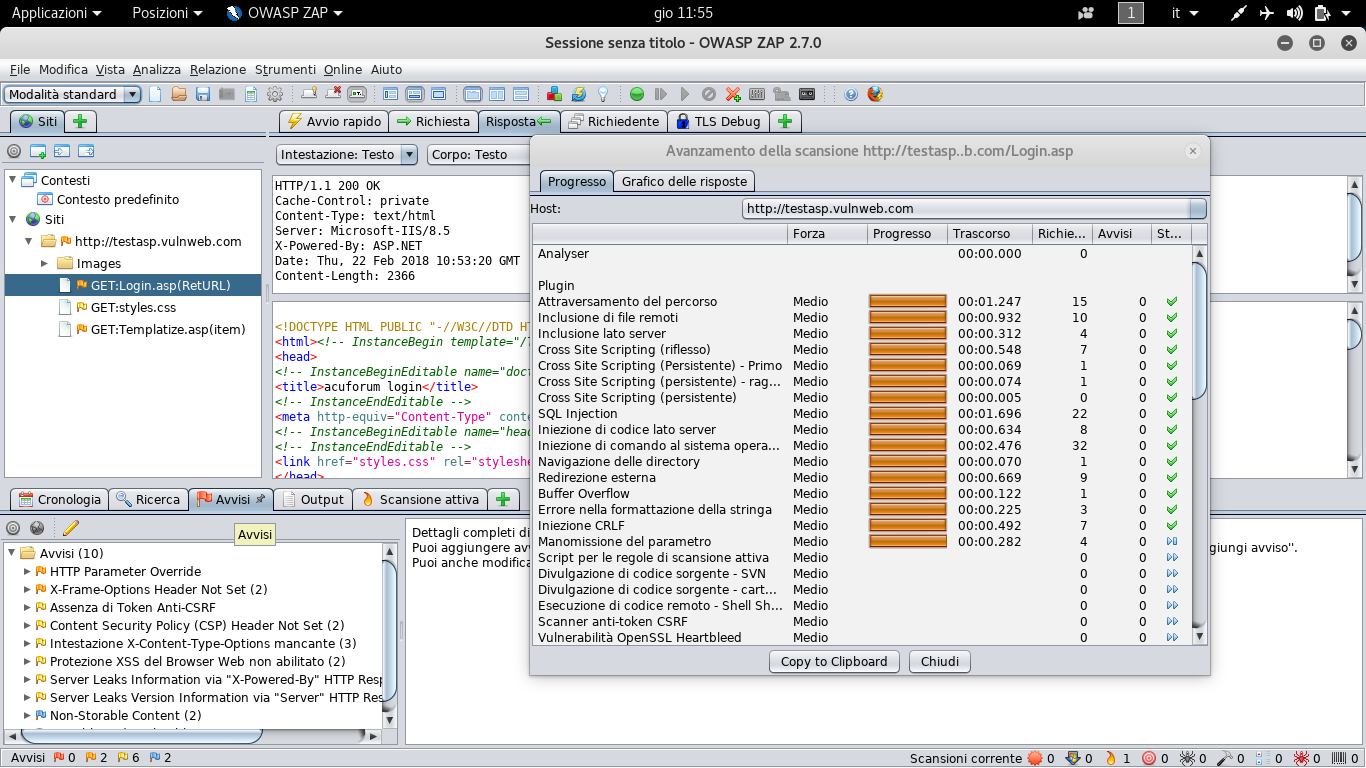

Inizieremo con una scansione automatica, cliccando col tasto destro sulla pagina di Login del Target, poi dal menu a tendina su “Attacco” a seguire “Scansione Attiva” ed in fine “Inizia Sansione”

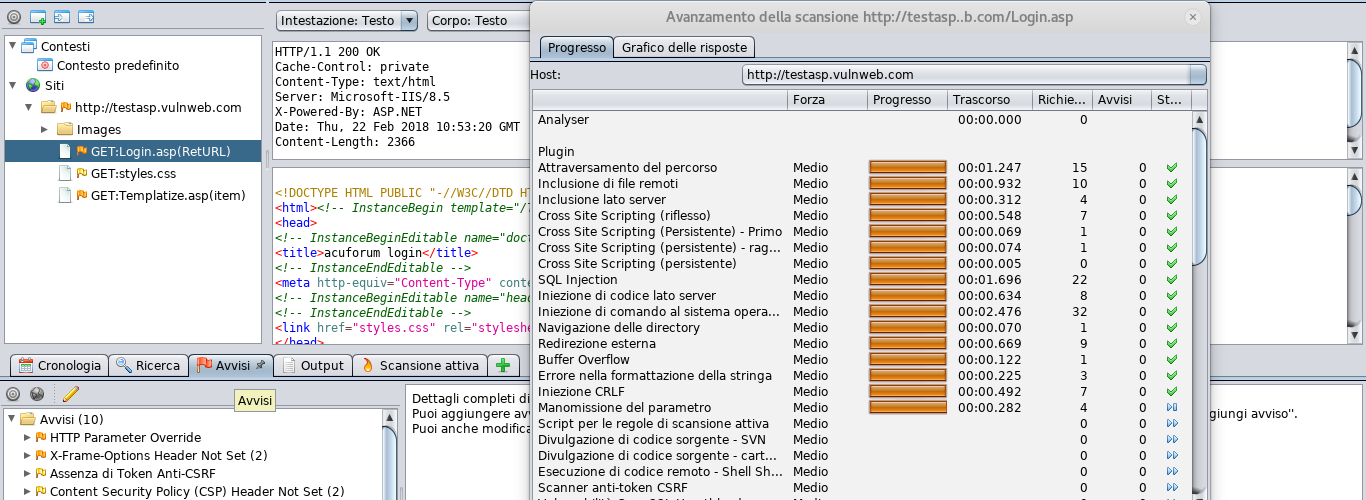

A questo punto OWASP testerà tutte le Vulnerabilità presenti nel suo repertorio. Attendiamo la fine della scansione. Vedrete come la sezione “Avvisi” si riempie con le Vulnerabilità individuate dallo Scanner.

Una volta terminata la scansione sulla sola “Pagina di Login” osserviamo le vulnerabilità individuate

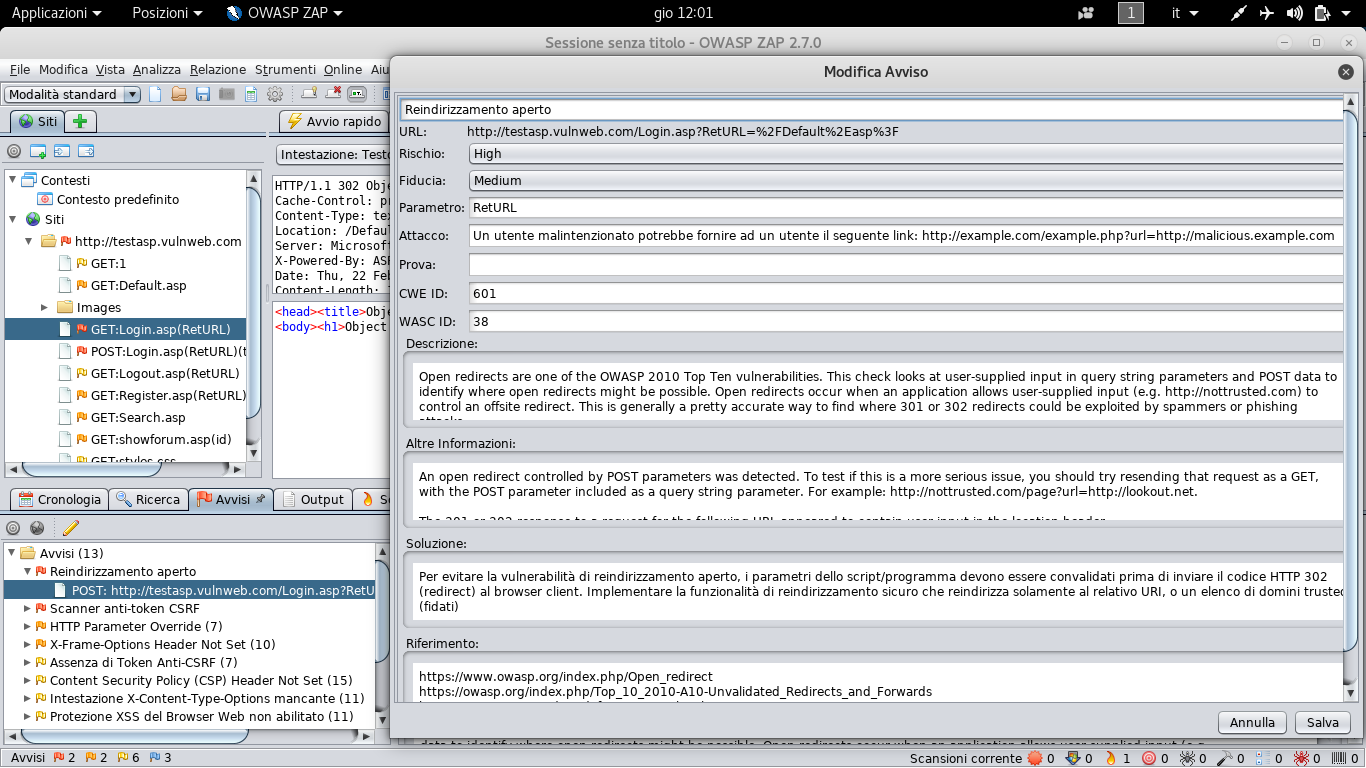

Come si evince dalla foto sopra, sono state trovate diverse Vulnerabilità, due delle quali con bandierina Rossa (quindi Molto Gravi). Concentriamoci sulla prima “Reindirizzamento Aperto“. Questa Vuln, come spiegato nel dettaglio dell’avviso, consente ad un attaccante di reindirizzare l’utente al momento del Login su un’altra pagina! Ora non ci resta che verificare se si tratta di un Rischio Reale o di un Falso Positivo (dovuto ad un errore dello Scanner).

Eseguiamo un Test a Mano!

il Link (presumibilmente) vulnerabile è questo:

http://testasp.vulnweb.com/Login.asp?RetURL=%2Fshowforum%2Easp%3Fid%3D1

Creiamone uno AdHoc da inviare alla nostra vittima (con un pò di Ingegneria Sociale):

http://testasp.vulnweb.com/Login.asp?RetURL=https://www.hackerwebsecurity.com/

Lo scopo di questo Link è quello di reindirizzare un utente su https://www.hackerwebsecurity.com/ dopo che ha fatto Login sul “Sito di Fiducia”!

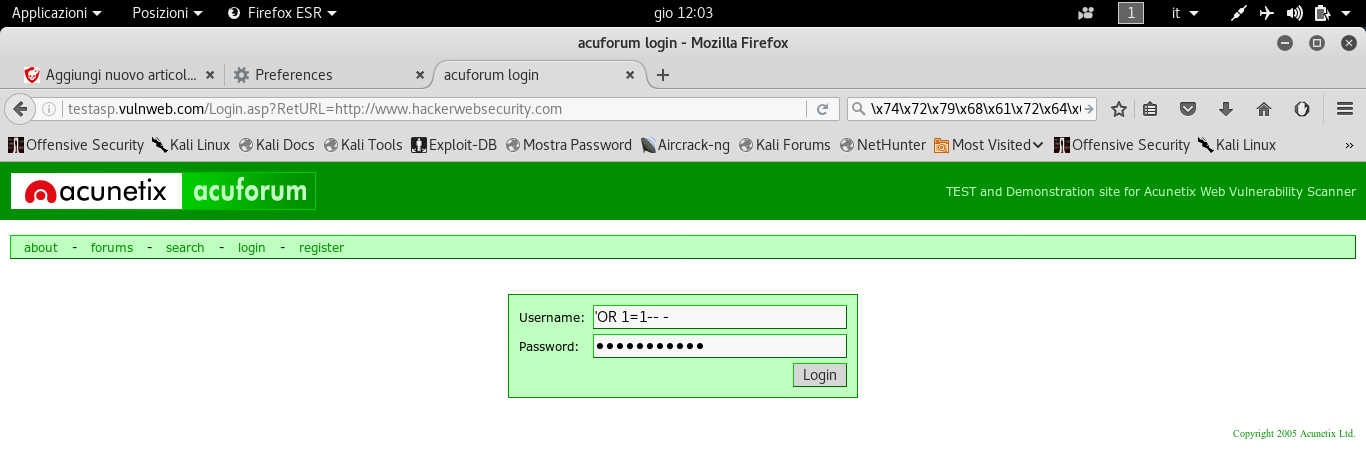

Adesso eseguiamo Login!

N.B.

Abbiamo eseguito un Login tramite la tecnica SQL injection (Boleana) direttamente nel Form! Questa Vuln. NON è stata individuata dallo Scanner… Per questo è Importante Eseguire dei Test a Mano!

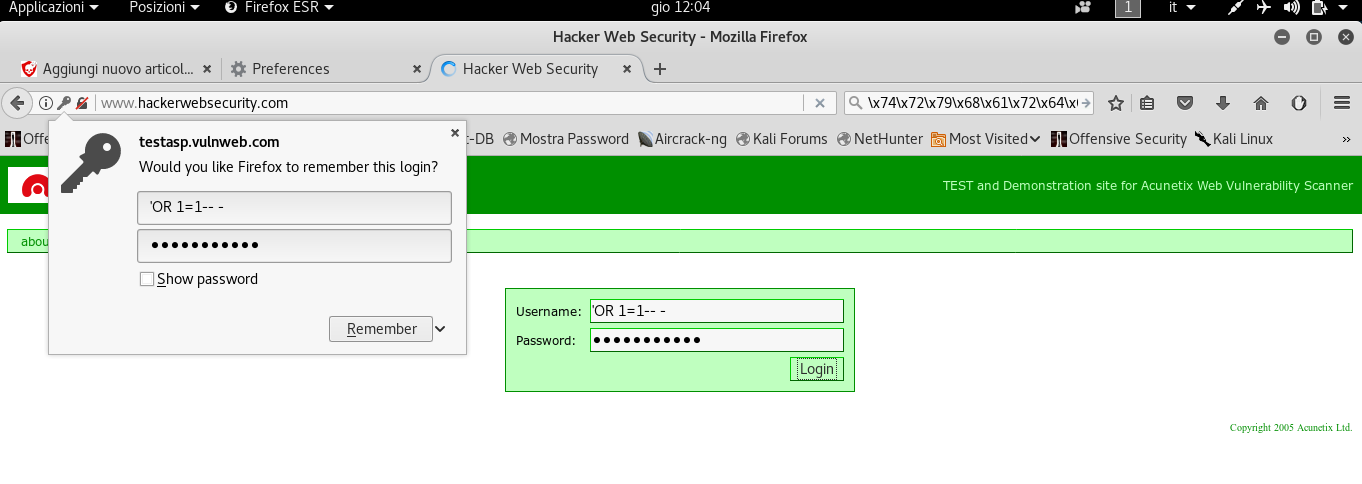

Dopo aver cliccato su Login, in fase di Redirect, invece di finire sulla pagina dell’Utente Registrato, stiamo andando verso il sito di HackerWebSecurity. Osservate l’URL al momento del Login!

Non occore spiegare quanto sia pericolosa una vulnerabilità del genere….. Grazie per la Lettura!