Che cos'è il Vulnerability Assessment (VA)?

Il Vulnerability Assessment (VA) è un'analisi di sicurezza che verte ad individuare tutte le potenziali vulnerabilità su un sistema informatico. Viene eseguita una valutazione del rischio circa i potenziali danni che potrebbero derivare da un ipotetico attacco a quel sistema. Lo scopo finale è correggiere tutte le falle di sicurezza. Colui che esegue il Test dovrà fornire al cliente un Report dettagliato, che esponga le tipologie di vulnerabilità individuate, il danno che potrebbe subire il cliente in caso di attacco ed in fine come risolvere il problema.

Differenza tra VA e PenTest

Come abbiamo detto un Vulnerability Assessment (VA) serve ad individuare potenziali falle di sicurezza e valutarne il rischio per il cliente. Il PenTest invece consiste nel simulare un attacco reale contro il sistema, esattamente come farebbe un criminale informatico. Il PenTester eseguirà un VA per poi conseguire materialmente l'attacco, sfruttando così tutte le falle individuate. il PenTest è un lavoro che richiede più tempo del VA e prima di procedere è importante definire con il cliente le regole di ingaggio nonchè i limiti da rispettare. Questo perchè determinati attacchi potrebbero causare danni, o rallentamenti delle macchine soggette ai Test. Il principio di un PenTest in definitiva, è dimostrare che tale vulnerabilità sia "effettivamente" sfruttabile, è un Test più approfondito del semplice VA.

Per concludere, il VA torna utile nel caso in cui il cliente voglia avere una conoscenza delle vulnerabilità che potrebbero affliggere il suo sistema, per poi risolverle nel breve termine, senza bisogno di ricorrere alla progettazione e l'esecuzione di un attacco reale (PenTest).

Esecuzione di un Vulnerability Assessment (VA)

Prima di vedere un esempio di VA vi invito a guardare un esempio di PenTest Completo QUI.

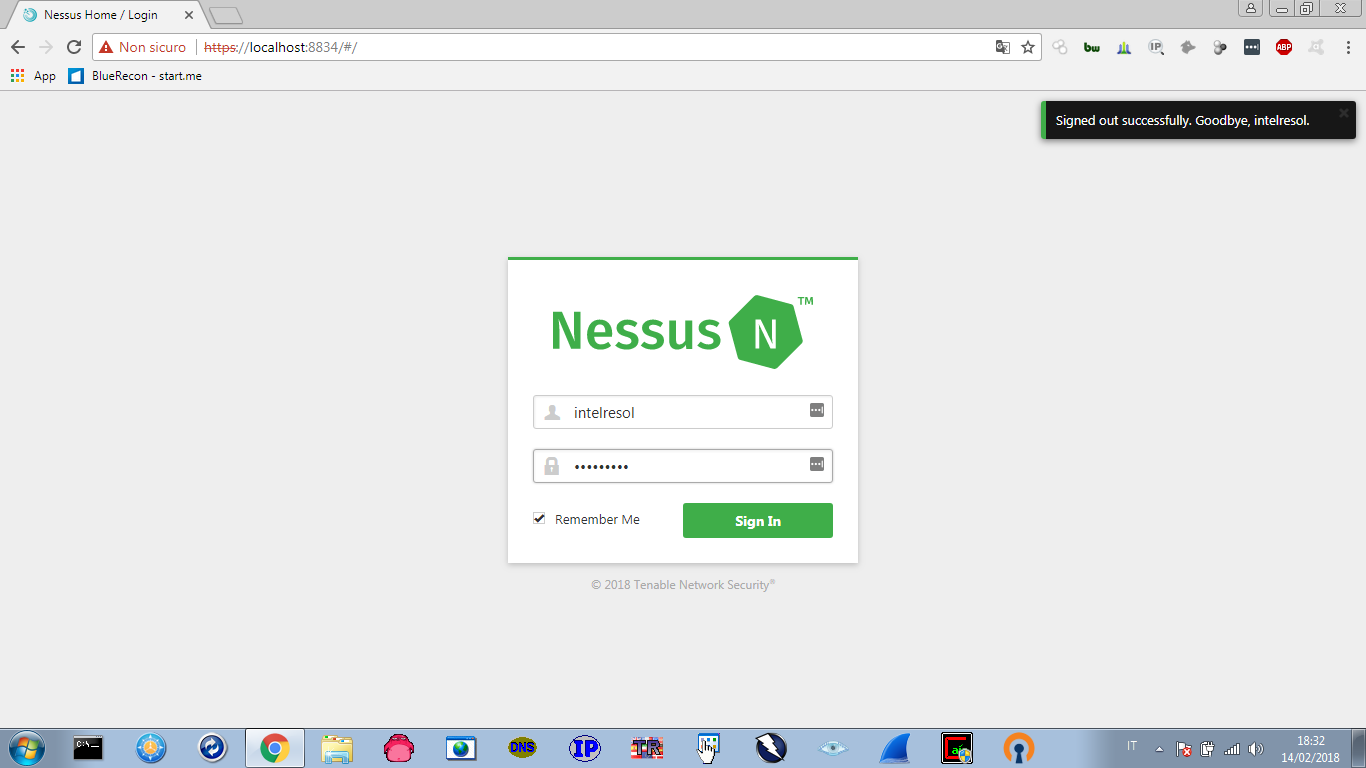

Ora procediamo con il Test, analizzeremo un macchina Win7. Utilizzeremo il Tool Nessus, per qualsiasi informazione su come installarlo vi rimandiamo alla fonte ufficiale www.tenable.com QUI. Il nostro è già installato, per cui faremo Login

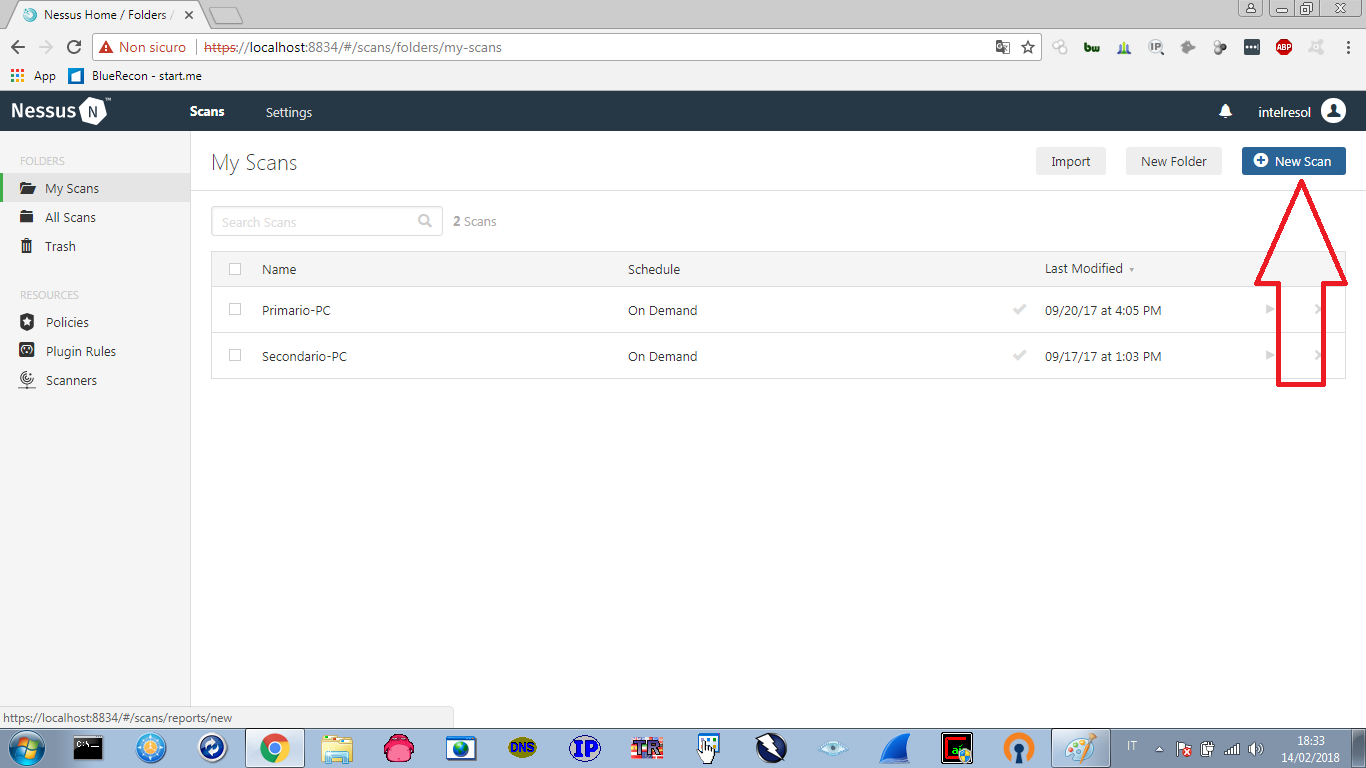

Ci ritroveremo davanti la DashBoard, cliccate su New Scan

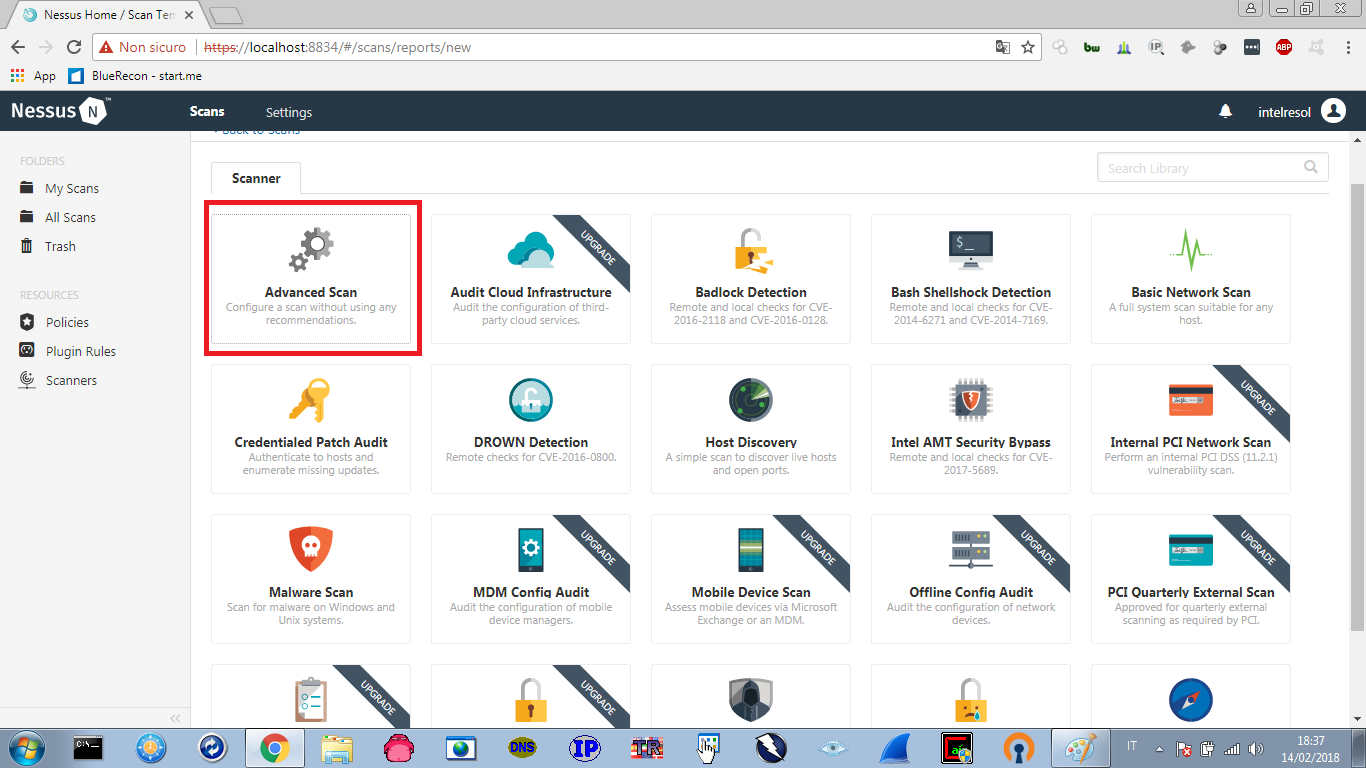

Da questa schermata possiamo osservare un elenco di pacchetti preconfigurati per vari tipi di analisi. Noi però vogliamo crearne uno personalizzato, impostando i nostri criteri di analisi. Quindi cliccate su Advanced Scan.

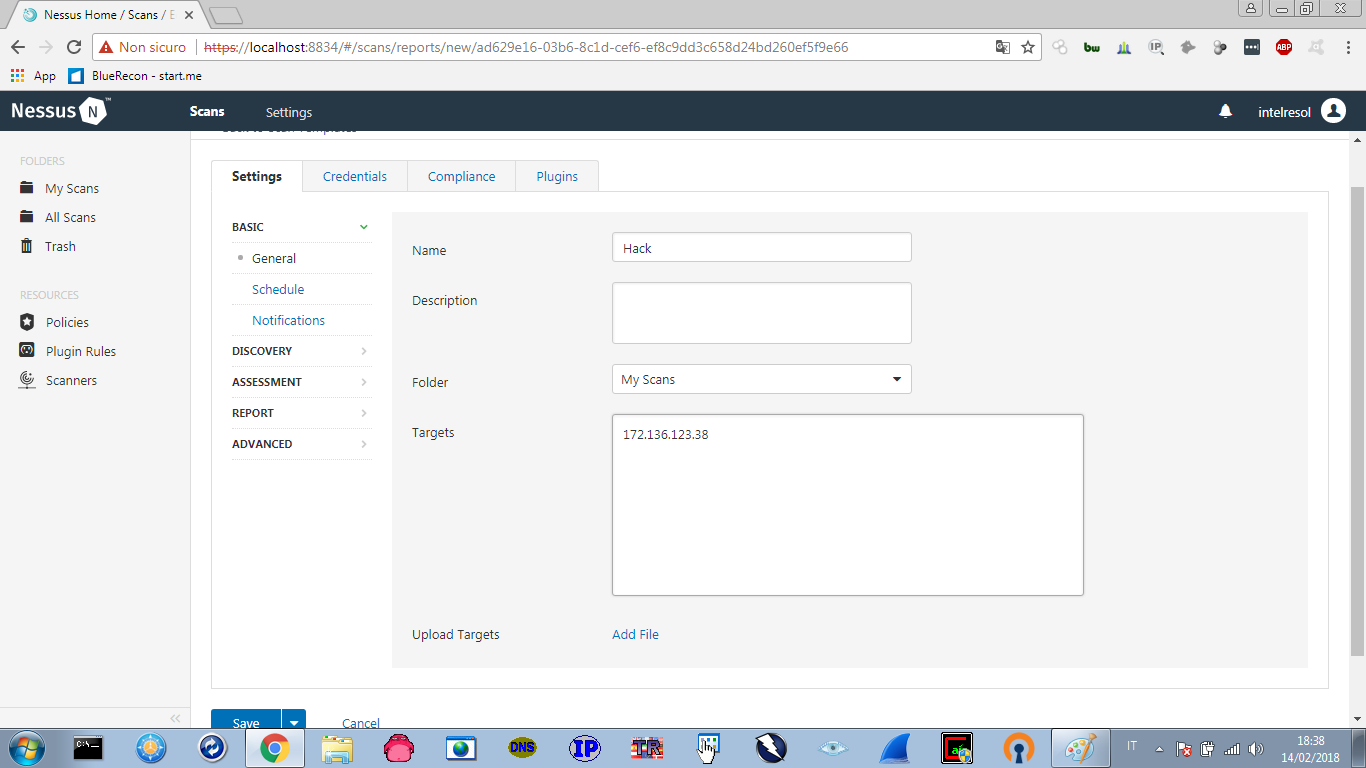

Da questa schermata possiamo definire il Target, impostando l'indirizzo IP, la cartella in cui verrà salvato il file, una descrizione ed un nome indicativo es. Hack. Fatto ciò cliccate sul bottone blu Save e recatevi nell'area Plugins

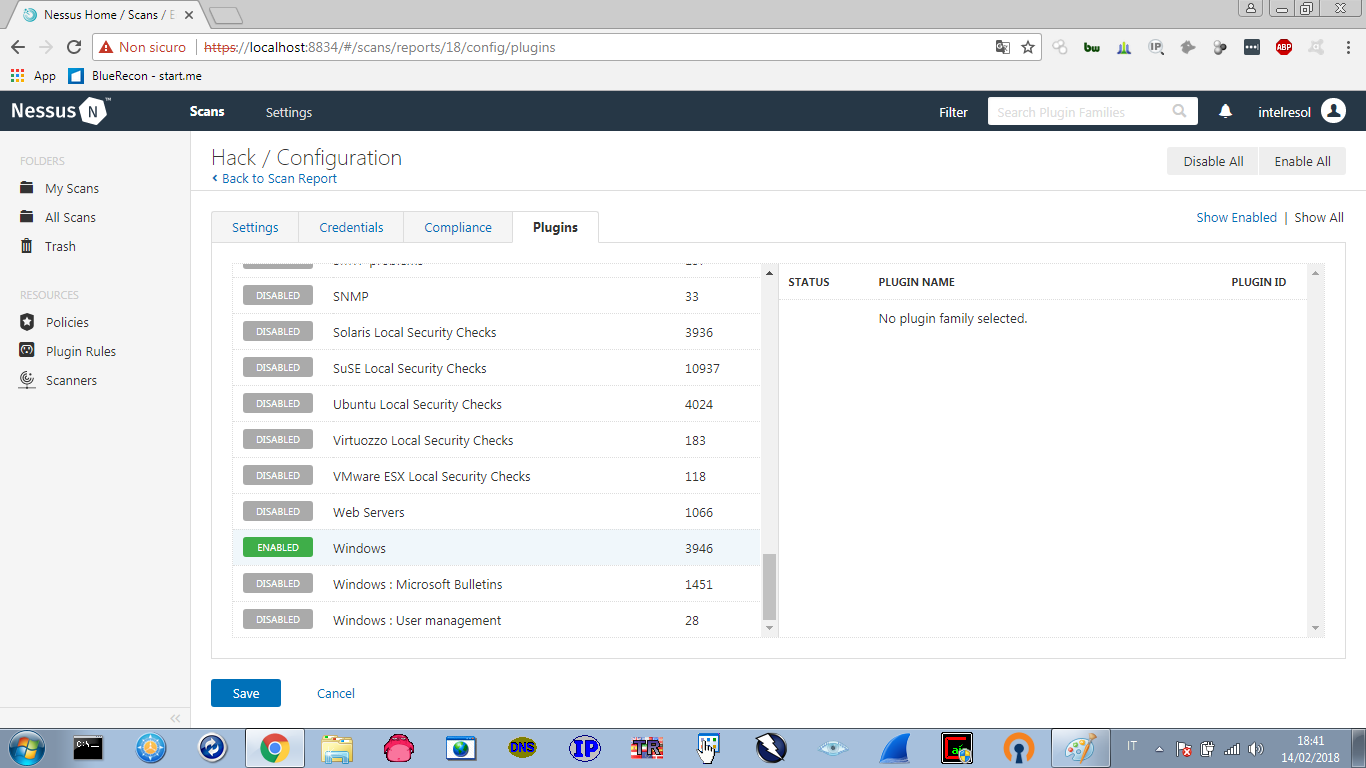

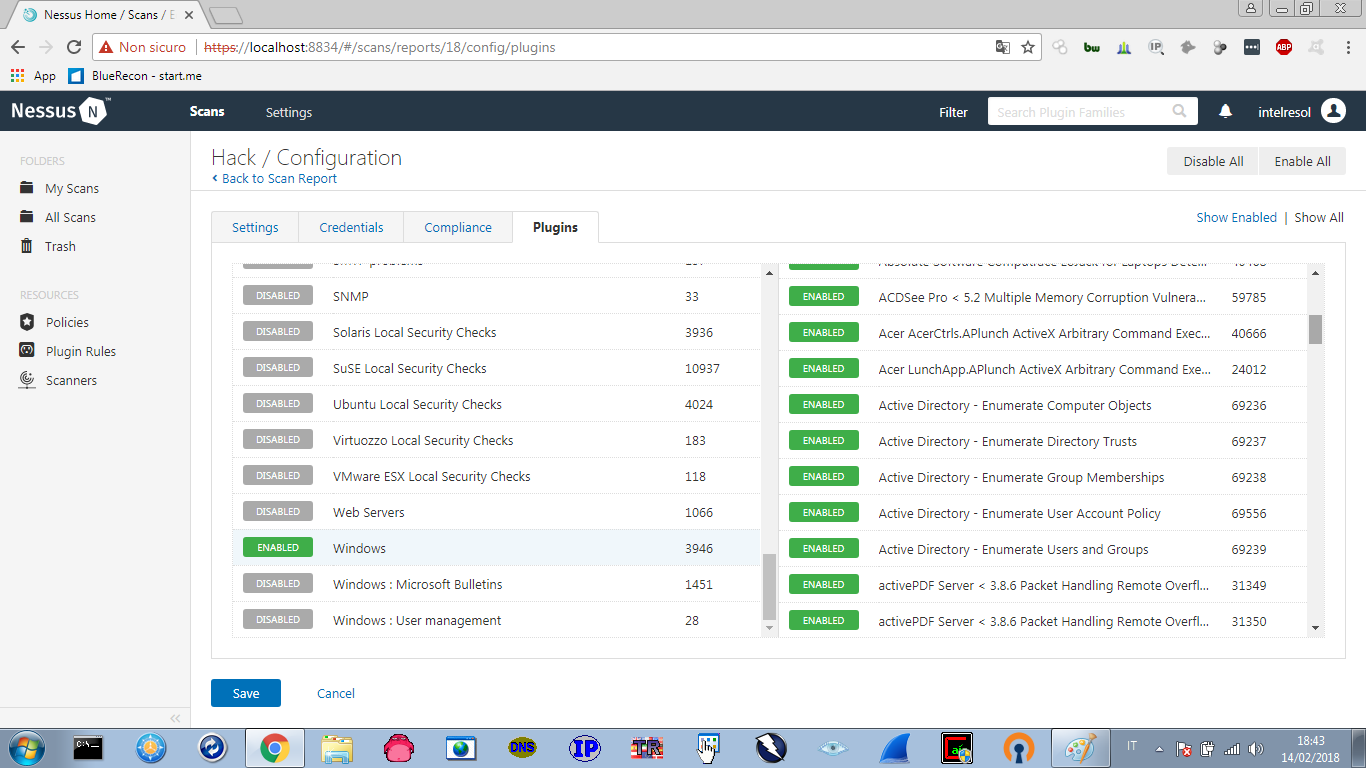

i Plugin sono i controlli che Nessus andrà ad effettuare sul Target e sono divisi per categoria di appartenenza. Nel Nostro caso sceglieremo Windows e Deselezioneremo tutti gli altri Plugins.

Tutti i Plugins che andremmo a testare sulla nostra macchina Windows saranno visibili sulla colonna destra.

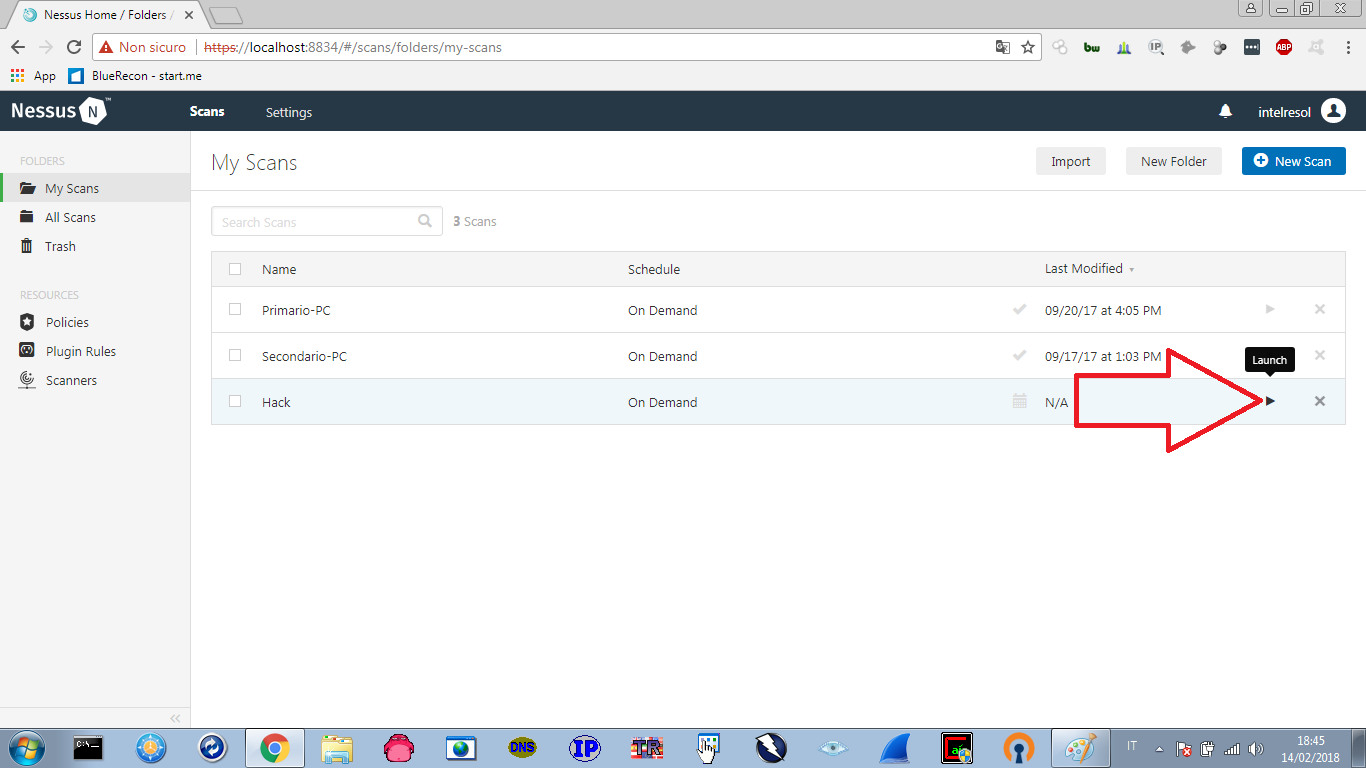

Torniamo alla cartella "My Scans" dove abbiamo salvato la configurazione prima e clicchiamo sulla freccetta dello Start!

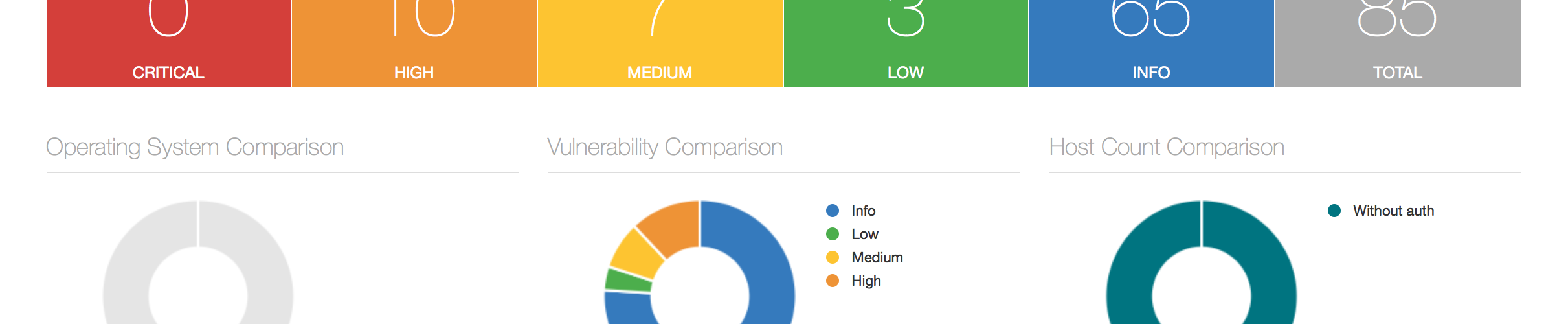

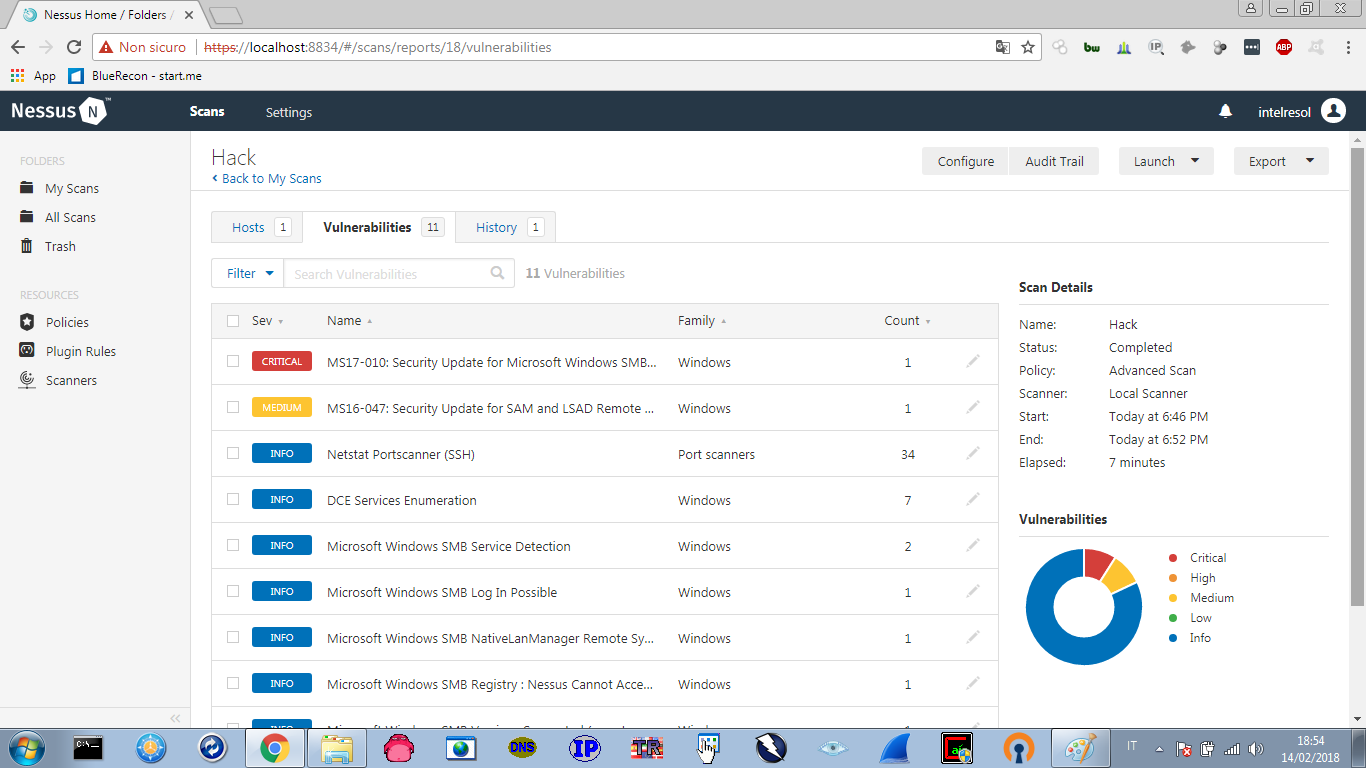

Al termine della scansione avremmo un elenco di vulnerabilità suddivise per fattore di rischio, ad esempio ROSSO è Critica, quindi la falla può essere sfruttata da remoto! Le BLU invece sono vulnerabilità di tipo informativo, es. servizio SMB rilevato....

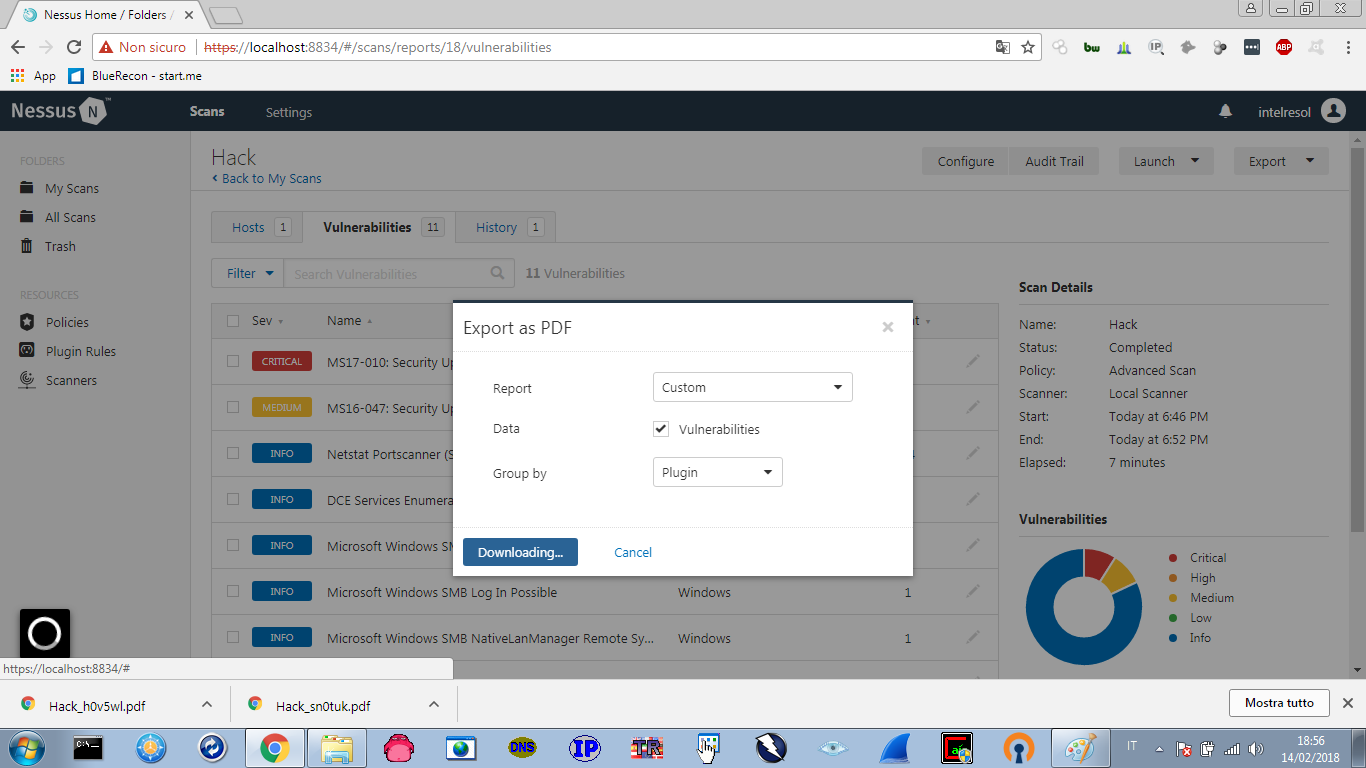

In fine non ci resta che creare il Report per il cliente. Quindi cliccate su Export. Negli esempi a seguire, abbiamo creato 3 tipi di Report in html (più facili da consultare).

Executive Summary

Questo Report fornisce una sintesi delle vulnerabilità individuate.

Custom Vuln by Host

Questo Report fornisce info dettagliate di ogni vulnerabilità a partire da un elenco di Host analizzati.

Custom Vuln by Plugin

Questo Report fornisce info dettagliate di ogni vulnerabilità a partire da un elenco di Plugins utilizzati.

N.B.

Tenete presente che se i settaggi non sono adeguatamente corretti, potrebbero causare danni o rallentamenti alla macchina soggetta ai test. Per cui è sempre importante (questo vale anche nel PenTest) concordare con il cliente le regole di ingaggio e i limiti.