Ciao a Tutti, oggi vedremo come eseguire una Scansione di Rete interna attraverso il Browser del Cell. del nostro Target! Per fare questo utilizzeremo il Framework Beef-Hook. Prima di andare oltre vi invito a leggere la Guida Base del nostro precedente articolo qui: Browser Exploitation con BeeF HooK

Premesso che la demo è stata realizzata in locale, ma per eseguirla da remoto vi basta configurare le porte del vostro Router. Seguite la guida base! E Guardate il Video.

Ora iniziamo con l’inviare il link per l’aggancio del Browser Target.

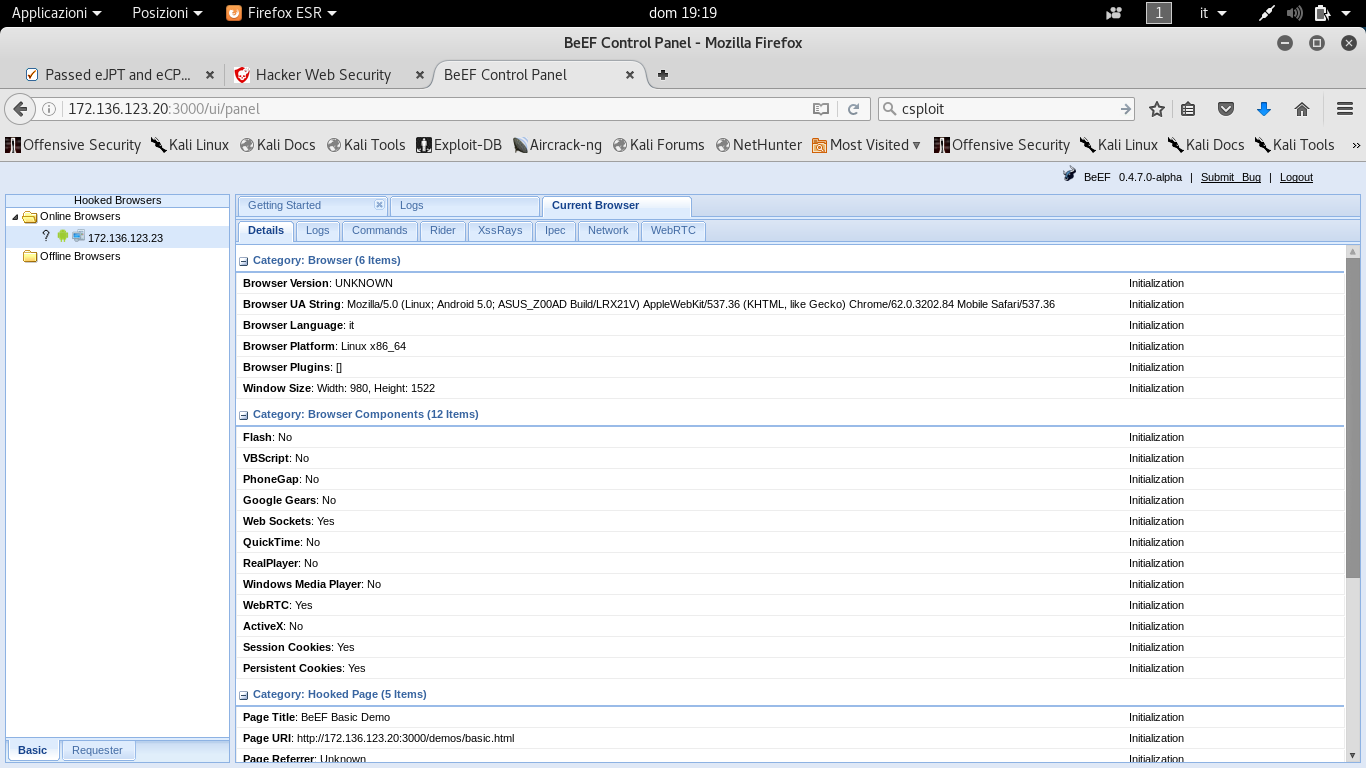

Abbiamo inviato il Link con lo Script del Gancio ad un Cell. Android, adesso abbiamo tutte le info che ci servono per procedere (vedi foto in alto). Quella che interessa a noi per questa Demo è la WebRTC Attiva.

WebRTC è un Progetto Open che fornisce ai Browser e alle applicazioni mobili funzionalità di Real-Time Communications (RTC) tramite semplici API. Maggiori info le trovate sul sito del proggetto qui: https://webrtc.org/

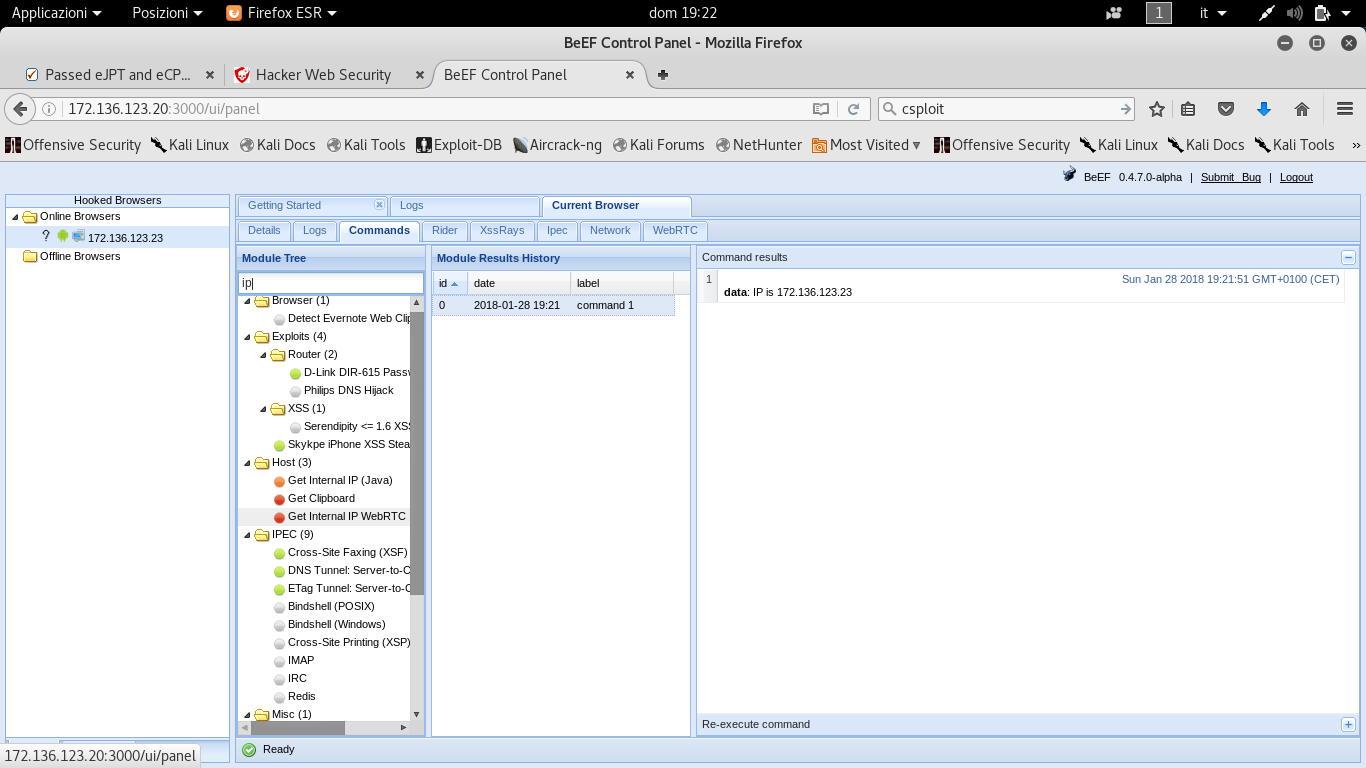

Adesso ricaviamoci l’IP locale, digitate IP nel Search di BeeF ed eseguite lo Script “Get Internal IP WebRTC“. Questo Script recupera l’indirizzo IP interno (dietro NAT) della macchina vittima utilizzando il framework di connessione Peer-to-Peer WebRTC.

Codice preso da http://net.ipcalf.com/ (Cliccate il link e fate un Test per capire meglio).

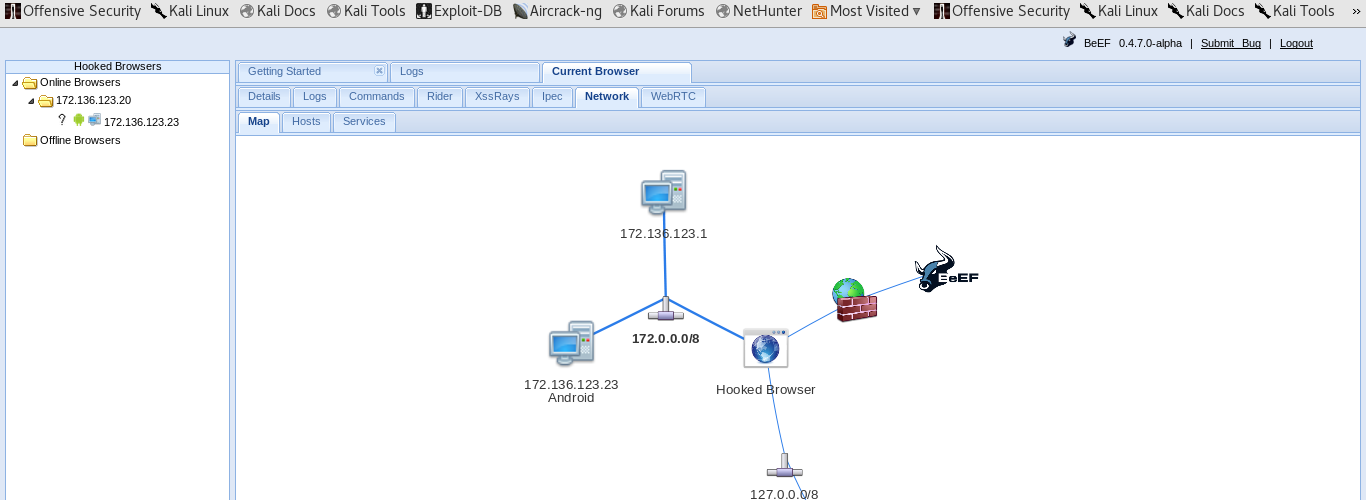

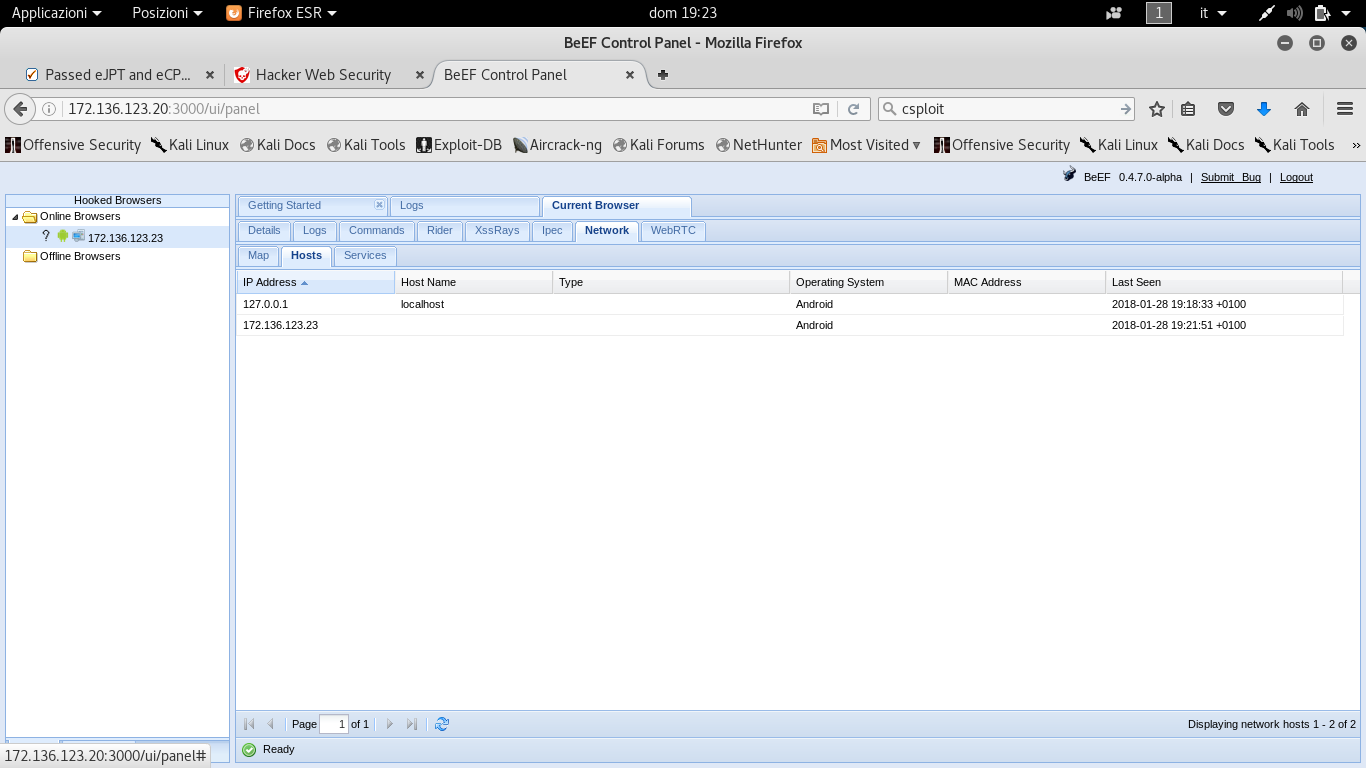

Se non si sono verificati intoppi ora dovremmo avere l’IP interno, per cui recatevi nella sezione “Network”

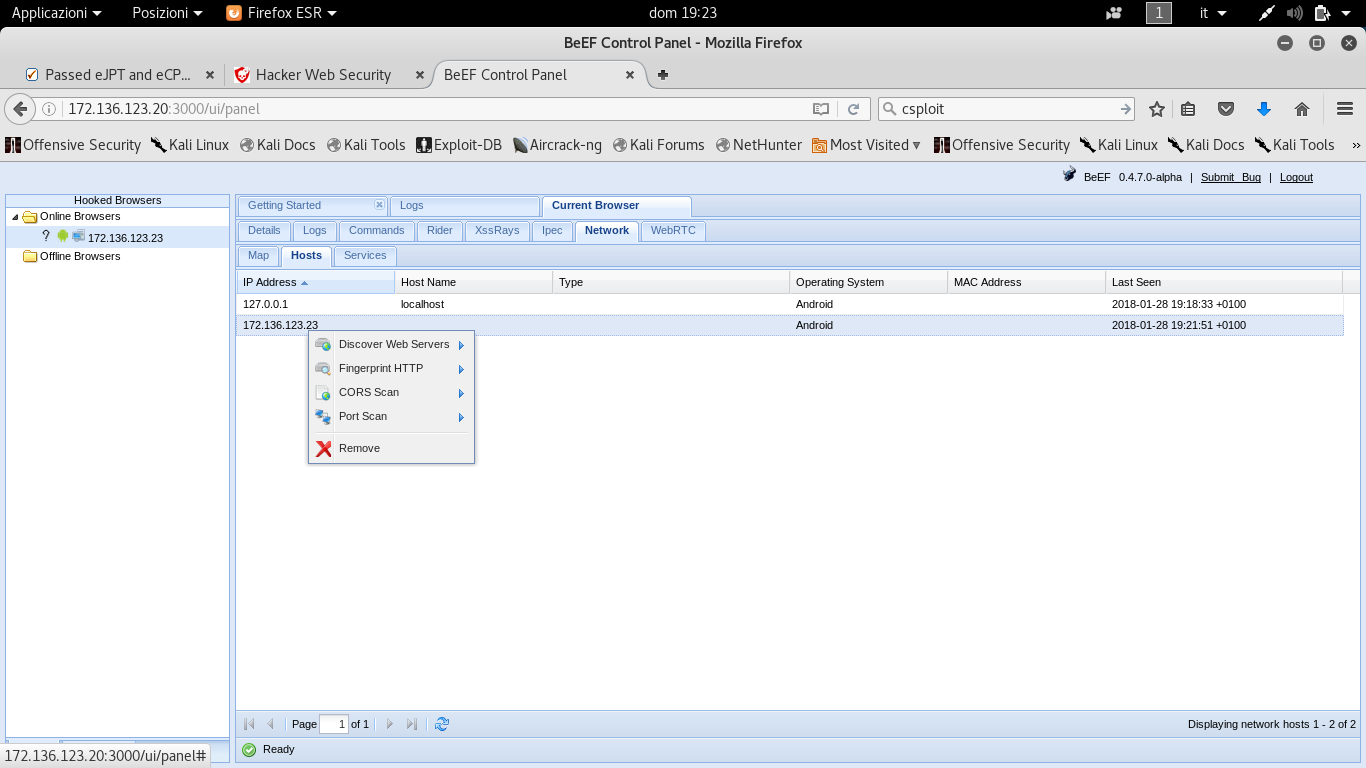

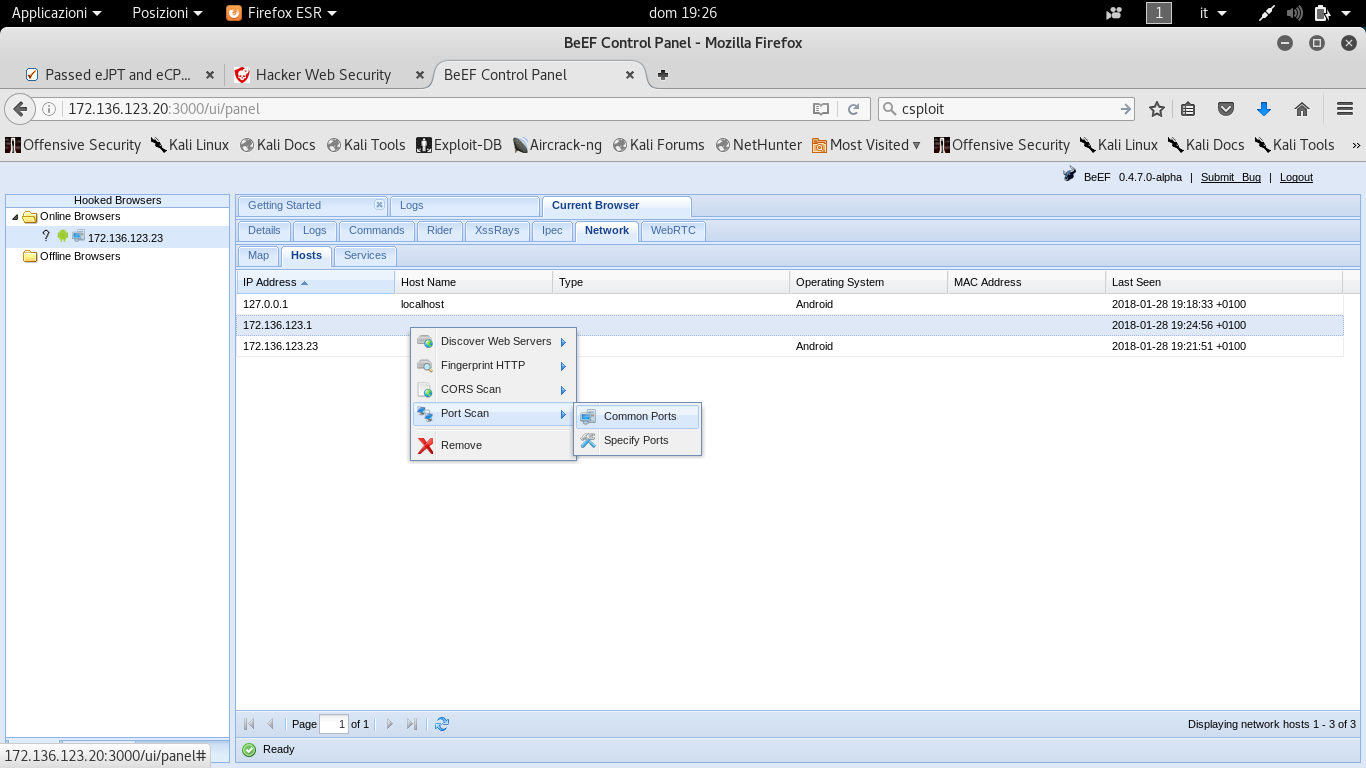

l’IP interno del nostro Target (Cell. Android) è 172.136.123.23, ora sappiamo che è connesso alla rete interna! A questo punto sarebbe interessante sapere se in questa Rete è presente qualcosa che vada Online, ossia un Web Server. Quindi cliccate con il tasto destro sul Target e dal menu a tendina scegliere “Discover Web Servers“.

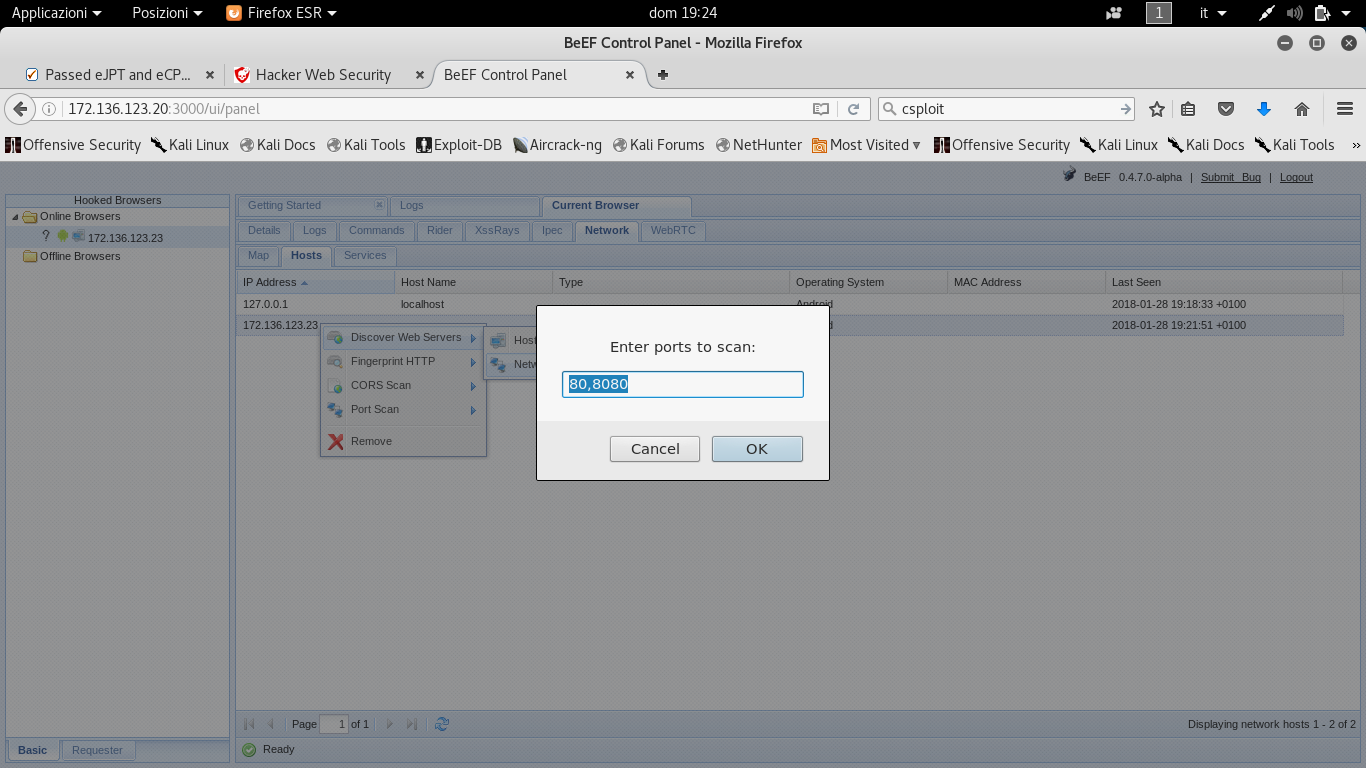

Impostare le porte di Default, o porte a vostra scelta

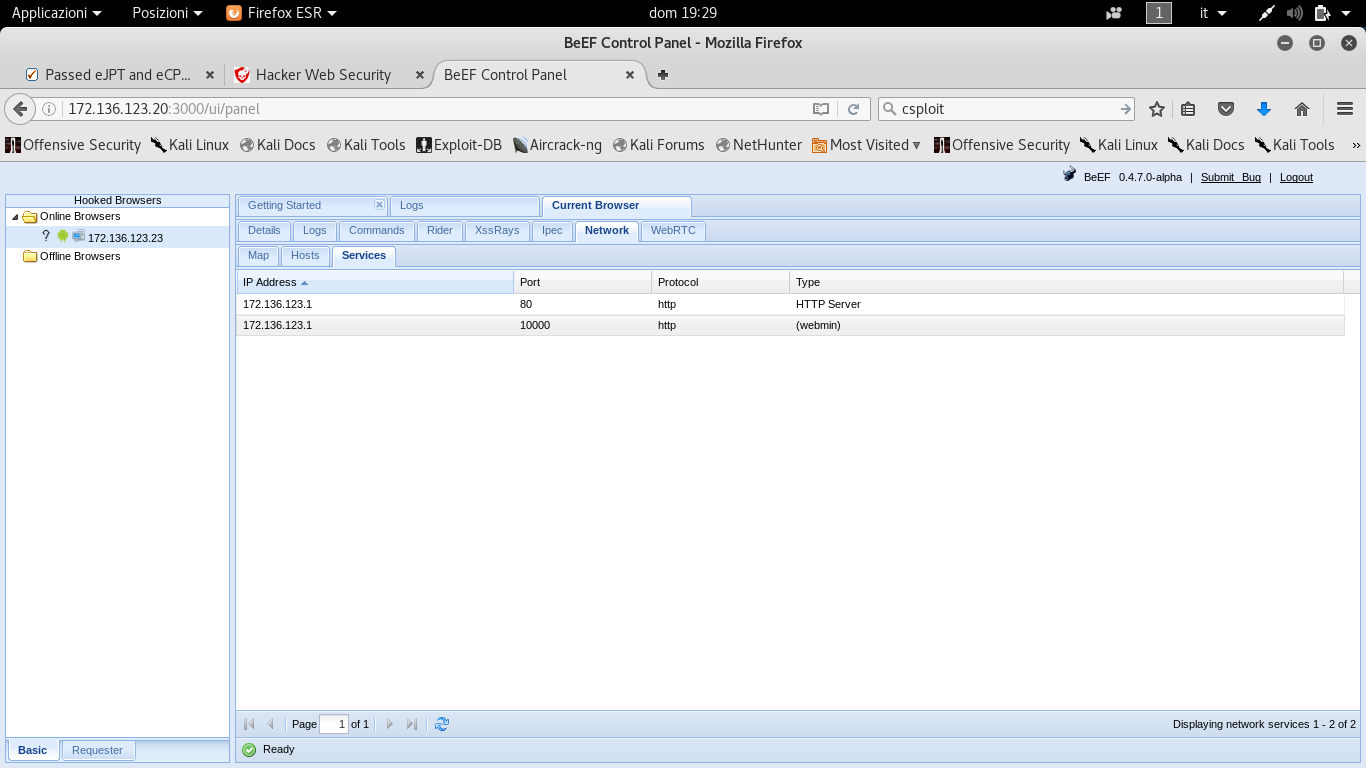

Bingo! Abbiamo Trovato un Web Server!

NOTA: ancora non sappiamo nulla di preciso, potrebbe trattarsi dell’interfaccia Web del router (l’IP lo lascia pensare, finisce in “.1”).

Adesso facciamo una scansione di Porte del Web Server. Per semplificare scegliamo “Common Ports” (ma potete anche scegliere porte specifiche).

In fine vediamo quali porte sono aperte.

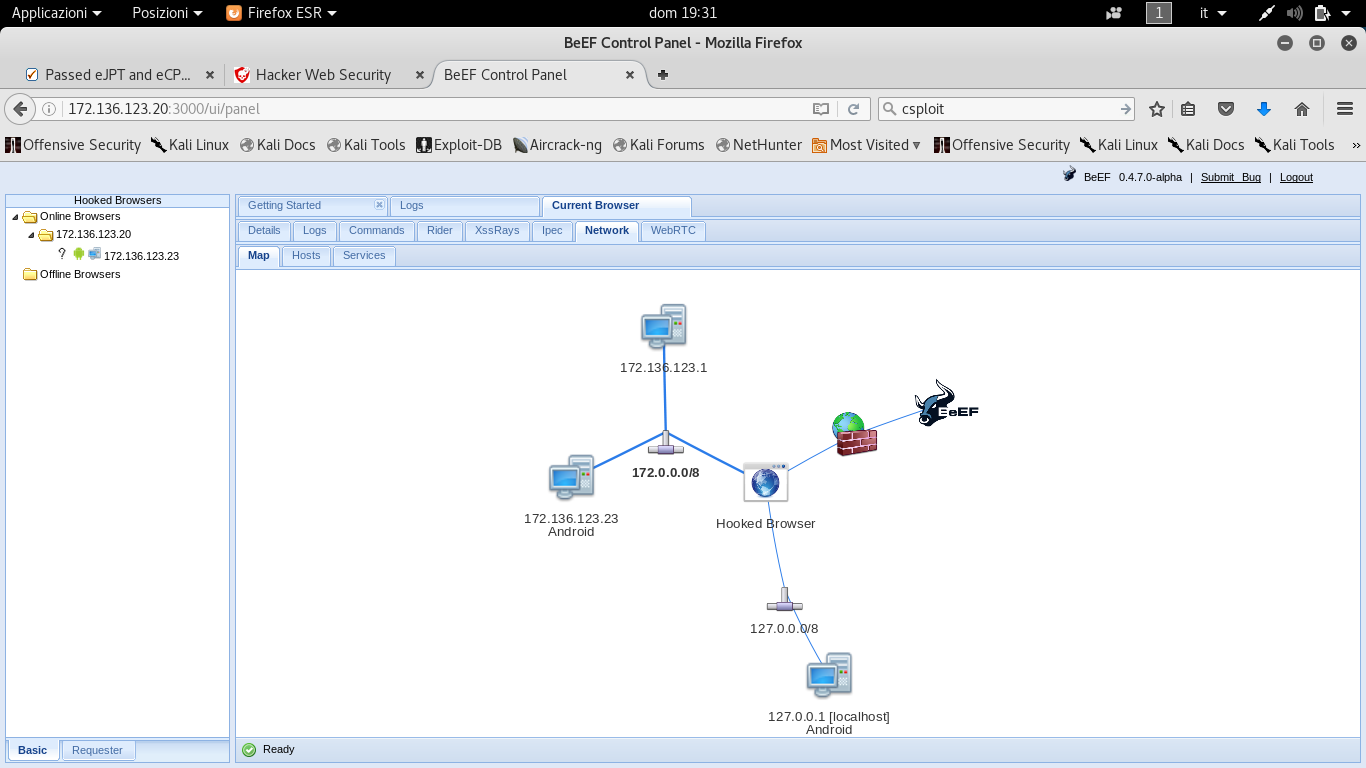

Per adesso ci fermiamo qui. Ma di BeeF parleremo ancora in molte altre occasioni! BeeF è davvero un Framework pieno di sorprese e funzioni interessanti per il Browser Exploitation. Da non sottovalutare la Funzione di Network Mapping che vi illustrerà sottoforma di grafico quello che abbiamo appena fatto in questa Demo.

Di BeeF Framework vi anticipiamo che presto scriveremo un articolo su come utilizzarlo in un caso REALE!!! In ultimis tutte le operazioni che vi abbiamo mostrato possono essere programmate in automatico (che in casi reali vi fanno guadagnare un sacco di tempo).Grazie per la Lettura! Seguiteci su Facebook 😉