Di recente abbiamo visto un esempio di come eseguire un PenTest completo su macchina Win7. Abbiamo utilizzato Armitage e successivamente Metasploit.

– PenTest Completo con Armitage

– PenTest Completo con Metasploit

Tra le varie fasi abbiamo visto il “Privilege Escalation”. Questa fase è molto importante, e andrebbe eseguita immediatamente dopo la fase di Exploitation! Questo perchè una volta ottenuti i privilegi di Amministratore (RooT) possiamo compiere azioni che un normale utente non potrebbe eseguire. Essere RooT ci consente anche (eventualmente) di visionare file con alti privilegi, accedere a cartelle del sistema molto più interessanti (es. contenenti gli hash delle password) e così via…

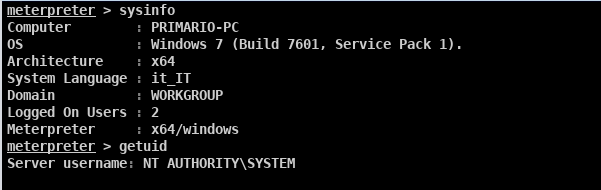

Detto ciò vediamo più nel dettaglio cosa fare una volta Exploitata la macchina. Prima cosa otteniamo informazioni sul sistema e cerchiamo di capire che tipo di utente siamo (User o Admin?). Basta aprire una Shell di Meterpreter e digitare in ordine i comandi “sysinfo” e “getuid” come in foto.

In questo caso la risposta è “NT AUTHORITY \ SYSTEM” quindi siamo già utenti Admin. Se così non fosse possiamo dare il comando “getsystem” che ci consente di eseguire l’escalation della sessione corrente e passare ad un account utente Amministratore. Se non dovesse funzionare, potremmo provare il seguente modulo Metasploit:

exploit/windows/local/bypassuac

Questo modulo ignorerà il controllo dell’account utente di Windows bypassandolo. Dopo aver eseguito il modulo apparirà una seconda shell con il flag UAC (User Account Control) disattivato. Fatto questo dalla nuova shell Meterpreter, ottenete e verificate i permessi di RooT con i soliti comandi “getsystem” e verifica “getuid“.

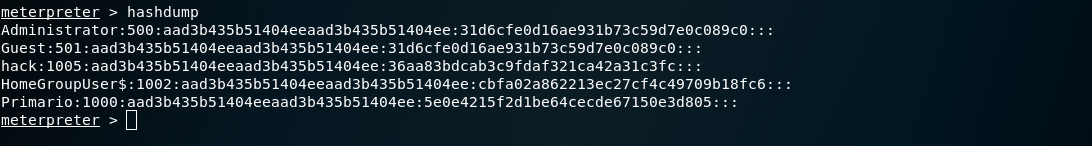

Tanto per mostrarvi meglio l’importanza di essere RooT in un sistema, dalla shell Meterpreter con Privilegi di RooT, date il comando “hashdump” e vi ricaverete in un attimo gli hash delle Password presenti nel sistema!

Queste che vi ho mostrato oggi sono le principali tecniche di Privilege Escalation. Successivamente osserveremo dei casi più ostici dove ci tornerà utile fare un buon Information Gathering prima di diventare RooT! Grazie per la Lettura 😉