Vulnerabilità molto ambite ai fini del Phishing sono:

Reindirizzamento Aperto

L’Open Redirect è una vulnerabilità molto nota ed ampliamente sfruttata nel Phishing. Perchè sfrutta un mancato controllo nel reindirizzamento in un certo sito, per cui l’attaccante manipolando l’URL del sito di fiducia potrà redirigere la vittima verso un sito malevolo.

Il Vantaggio di questa tecnica sta nel fatto che alla vittima verrà presentato un URL del tutto attendibile, il che potrebbe indurre a cliccare anche un utente sospettoso.

Facciamo un rapido esempio:

Sito di Fiducia = https://www.sitodifiduca.com/url?q=https://www.sitodifiduca.com/pag-1

Sito Malevolo = https://www.sitodifiduca.com/url?q=https://www.sitomalevolo.com/

La vittima che cliccherà il link, andrà davvero sul sito di fiducia, per poi finire sul sito malevolo. L’attaccante in questo caso non avrà bisogno di creare URL simili agli originali, o utilizzare tecniche di Spoofing, perchè ne sfrutterà uno lecito (ma vulnerabile).

Adesso osserviamo nel dettaglio un paio di casi reali che riguardano Google & Facebook:

XSS Riflesse

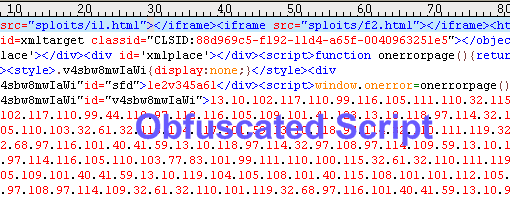

Gli attacchi Cross Site Script (XSS) consistono nell’introdurre del codice lato client (all’interno di Form, di solito) per eseguire una serie di attacchi rivolti all’utente o amministratore di un sito. Con questo sistema è possibile eseguire redirect, furto di cookie, installare BackDoor, furto di informazioni personali e molto altro! Questa vulnerabilità affligge i siti dinamici che non controllano gli input lato client, per cui un codice inniettato all’interno di un form viene per suol dire, “sanitizzato” dal sistema, vuol dire che il codice viene incorporato, fuso, con il codice sorgente della pagina web, e di conseguenza eseguito dal client!

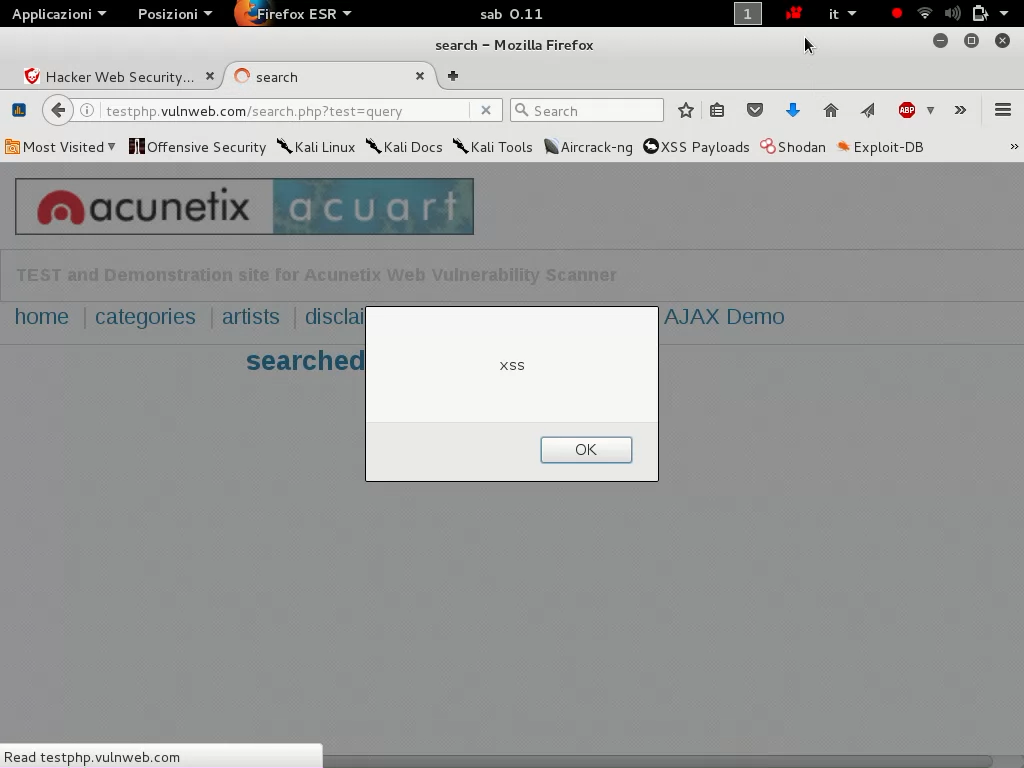

Gli XSS Riflessi (non persistenti) sono molto frequenti, si hanno quando lo script inniettato dall’attaccante viene subito eseguito dal server, con “effetto immediato”. Facciamo un esempio:

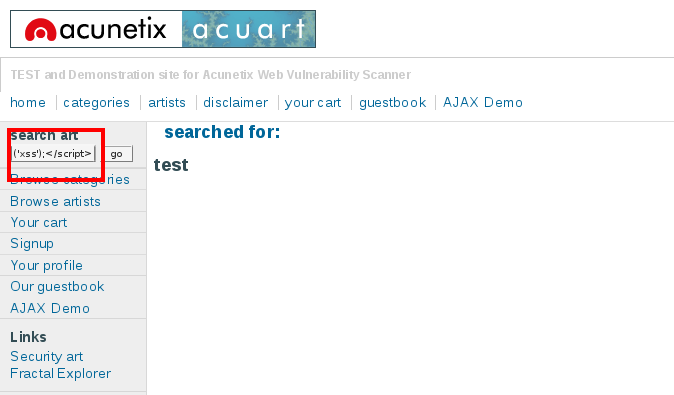

Rechiamoci sul sito per i test dell’Acunetix: http://testphp.vulnweb.com/index.php

Ora inniettiamo nella barra del search il seguente script:

<script>alert(‘xss’);</script>

Premiamo INVIO!

Il Risultato sarà una finestrella con scritto “XSS” (potete scrivere ciò che volete). Questo piccolo script è totalmente innocuo, ma serve a farci capire se la vulnerabilità esiste.

Le XSS Riflesse di solito vengono inviate per email, o in chat ad un utente. Il vantaggio è che il link da cliccare sarà per loro un sito attendibile.