Descrizione

Il sistema di reindirizzamento degli URL si basa su un file “*.php”, nel nostro caso specifico il file è “l.php”

Per quanto riguarda gli altri parametri abbiamo:

u= [per il reindirizzamento all’URL finale]

h= [è utilizzato per l’autenticazione]

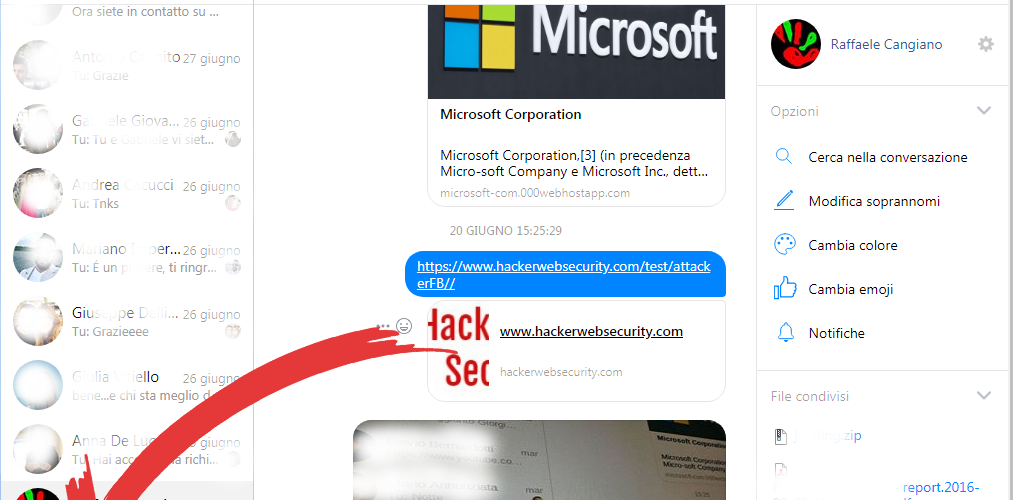

Abbiamo notato che se inviamo un Link tramite Messenger, Facebook genera un URL di Redirect verso il medesimo. Facendo Copia ed Incolla di questo URL di Redirect, ottengo un link di Facebook, che dirotta ad un sito potenzialmente malevolo. Lo stesso evento si verifica anche quando viene condiviso un URL tramite un Post pubblico.

Impatto

Questa vulnerabilità consente attacchi basati su ingegneria sociale.

Un utente malintenzionato potrebbe sfruttare l'URL di Redirect per far sembrar provenire la richiesta da Facebook per poi dirottare la vittima verso la pagina malevola.

Strumenti

Il test è stato condotto da uno dei nostri Account personali:

https://www.facebook.com/..............

Abbiamo utilizzato una versione lite di Kali Linux e lo UserAgent è il seguente:

Mozilla/5.0 (X11; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0

Steps

1) L’attaccante invia a se stesso il link malevolo tramite Messenger.

2) Facebook genera un URL di Redirect al sito malevolo.

3) L'attaccante sfrutta l'URL di Facebook per ingannare la vittima.

URL Malevolo :

https://www.hackerwebsecurity.com/test/attackerFB//

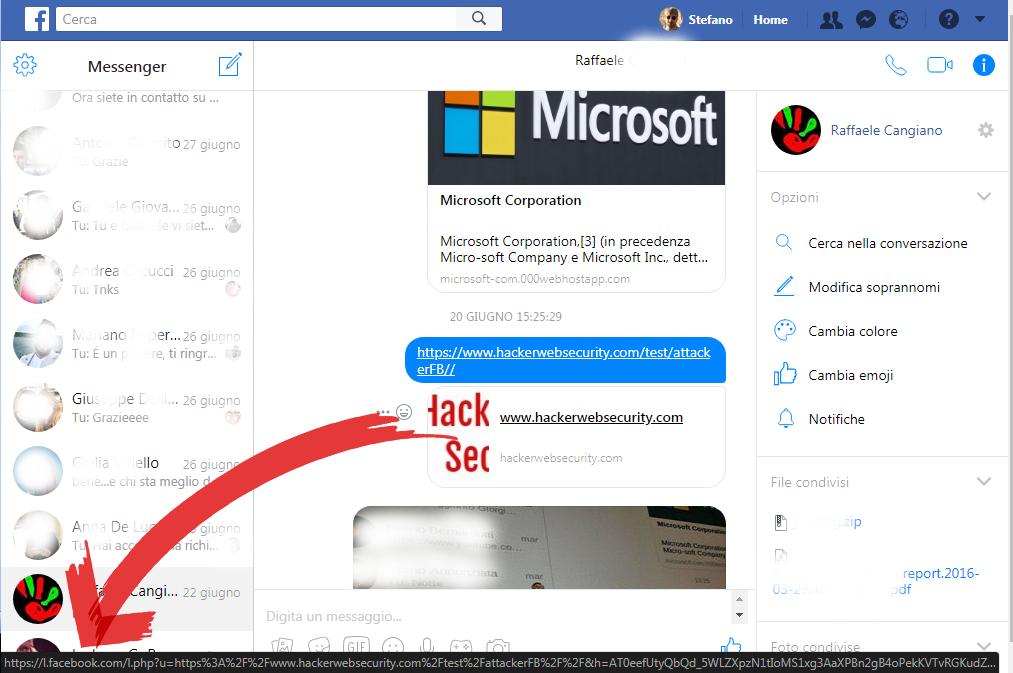

Proof Of Concept :

https://l.facebook.com/l.php?u=https%3A%2F%2Fwww.hackerwebsecurity.com%2Ftest%2FattackerFB%2F%2F&h=AT0563VC4HVrzXxyVPbFRqZ2UTXS9G48IGm0EPop434-pGLu7VQSyOGkbY_1uKluqqXA2kTCg4t0j5TPu3nwqbnsMk2cNlGA5MSdhcsXANOBtORKPC4UHC8mO-2R&s=1

Questo è l'header HTTP di risposta :

https://l.facebook.com/l.php?u=https%3A%2F%2Fwww.hackerwebsecurity.com%2Ftest%2FattackerFB%2F%2F&h=AT0563VC4HVrzXxyVPbFRqZ2UTXS9G48IGm0EPop434-pGLu7VQSyOGkbY_1uKluqqXA2kTCg4t0j5TPu3nwqbnsMk2cNlGA5MSdhcsXANOBtORKPC4UHC8mO-2R&s=1 GET HTTP/2.0 200 OK referrer-policy: origin content-security-policy: default-src * data: blob:;script-src *.facebook.com *.fbcdn.net *.facebook.net *.google-analytics.com *.virtualearth.net *.google.com 127.0.0.1:* *.spotilocal.com:* 'unsafe-inline' 'unsafe-eval' *.atlassolutions.com blob: data: 'self';style-src data: blob: 'unsafe-inline' *;connect-src *.facebook.com facebook.com *.fbcdn.net *.facebook.net *.spotilocal.com:* wss://*.facebook.com:* https://fb.scanandcleanlocal.com:* *.atlassolutions.com attachment.fbsbx.com ws://localhost:* blob: *.cdninstagram.com 'self'; refresh: 1;URL=https://www.hackerwebsecurity.com/test/attackerFB// x-frame-options: DENY x-xss-protection: 0 access-control-allow-credentials: true access-control-allow-origin: https://l.facebook.com access-control-expose-headers: X-FB-Debug, X-Loader-Length pragma: no-cache access-control-allow-methods: OPTIONS x-content-type-options: nosniff expires: Sat, 01 Jan 2000 00:00:00 GMT x-robots-tag: noindex, nofollow cache-control: private, no-cache, no-store, must-revalidate vary: Origin, Accept-Encoding content-encoding: br content-type: text/html; charset=UTF-8 x-fb-debug: j2LgGaiGy6vjYfKm050OnBzYPrMJw/HYdP0/55RXomj0PtEiTr+HavicjfV5M87dYCBXKTzeWy7W7jhTe0XPig== date: Sun, 24 Jun 2018 22:19:09 GMT x-firefox-spdy: h2 _______________________________________________________ https://www.hackerwebsecurity.com/test/attackerFB// GET HTTP/2.0 200 OK server: aruba-proxy date: Sun, 24 Jun 2018 22:19:10 GM content-type: text/html vary: Accept-Encoding content-encoding: gzip x-firefox-spdy: h2

Conclusioni :

Facebook afferma di utilizzare il sistema “LinkShim” come meccanismo di difesa, tale meccanismo bloccherebbe tutti i redirect verso siti web presenti nella lista nera di Facebook:

https://www.facebook.com/notes/facebook-security/link-shim-protecting-thepeople-who-use-facebook-from-malicious-urls/10150492832835766/

Il medesimo strumento inoltre è in grado di contenere i danni limitando il numero di condivisioni dell’URL malevolo.

Per cui è POSSIBILE effettuare attacchi mirati contro utenti specifici.

Ma NON è possibile realizzare una campagna di Phishing Massiva.