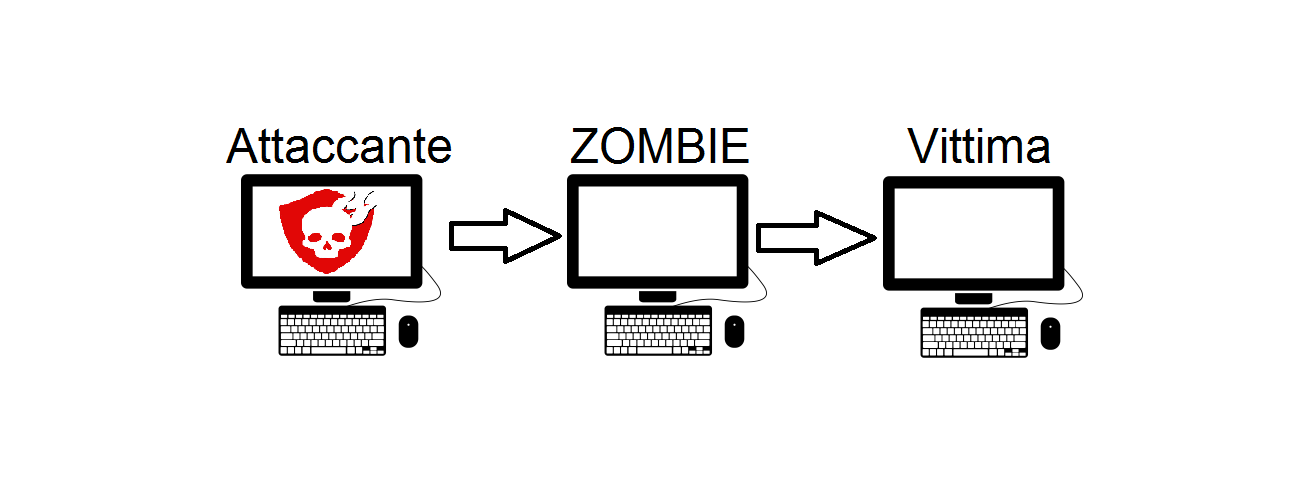

Che cos’è un idle Scan? Trattasi di una tecnica di Port Scanning avanzata, che sfrutta un host inattivo (Zombie) per comunicare con un altro host (Vittima). Tale tecnica consente all’attaccante di anonimizzare il proprio IP nascondendosi dietro lo Zombie. In pratica l’host Vittima crederà che sia stato l’host Zombie a comunicare e non quello (effettivo) dell’Attaccante.

Tale tecnica può essere utilizzata (ad Esempio) nei casi in cui a causa di un Firewall l’attaccante non è in grado di comunicare con il Target, e quindi per eseguire un Port Scanning si avvale di un host che è autorizzato a farlo (dal Firewall), a condizione che, tale host sia “inattivo” cioè che non generi traffico. Ma come già detto all’inizio la tecnica torna utile anche se si intende solo mascherare il proprio IP durante una scansione.

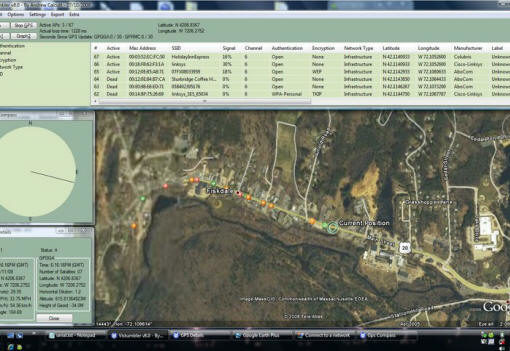

Chiarita la teoria, per capire meglio, passiamo alla pratica. Dobbiamo individuare un host inattivo, che potrebbe essere il nostro candidato Zombie!

Innanzitutto vi invito a rileggiere il nostro precedente articolo su Demo Port Scanner NMAP e ZENMAP.

La Pratica:

Avviate il tool NMAP (preinstallato in Kali Linux) ed iniziamo a sondare il nostro presunto Zombie

Questo è il comando:

nmap -O -v "IP-Zombie"

La modalità verbosa (-v) ci aiuta a capire se l’IP-ID è incrementale! Vediamo l’output:

...

MAC Address: 30:5A:3A:11:7C:C4 (Asustek Computer)

Too many fingerprints match this host to give specific OS details

Network Distance: 1 hop

IP ID Sequence Generation: Incremental

...

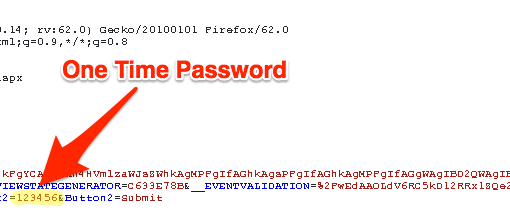

Perfetto in questo caso l’IP ID è incrementale! Ma cosa significa esattamente? Il protocollo IP implementa un Fragmentation ID Header (ID di frammentazione “leggi Wikipedia“), alcuni Sistemi Operativi aumentano il valore dell’ID di 1 ad ogni pacchetto di rete ricevuto. “Osservando i valori del Fragmentation ID dello Zombie possiamo capire se una porta è aperta o chiusa“.

Dunque, supponendo di aver trovato il nostro candidato Zombie, sfruttiamolo contro il Target (Vittima) per verificare se una determinata porta (del Target) è aperta oppure no, per cui inviamo un comando allo zombie che a sua volta lo invierà al Target. Quindi invio richiesta allo zombie con il seguente comando…

nmap -sI "IP-Zombie" "IP Target"

I casi potrebbero essere 2, la porta è aperta, quindi riceveremo una risposta di RST (Reset) con l’incremento dell’ID di 1. La porta è chiusa, quindi il Target manda un RST allo Zombie e lo Zombie non modifica il suo ID IP.

(Per meglio comprendere il resto, ti indiriziamo a Wikipedia circa il Protocollo TCP)

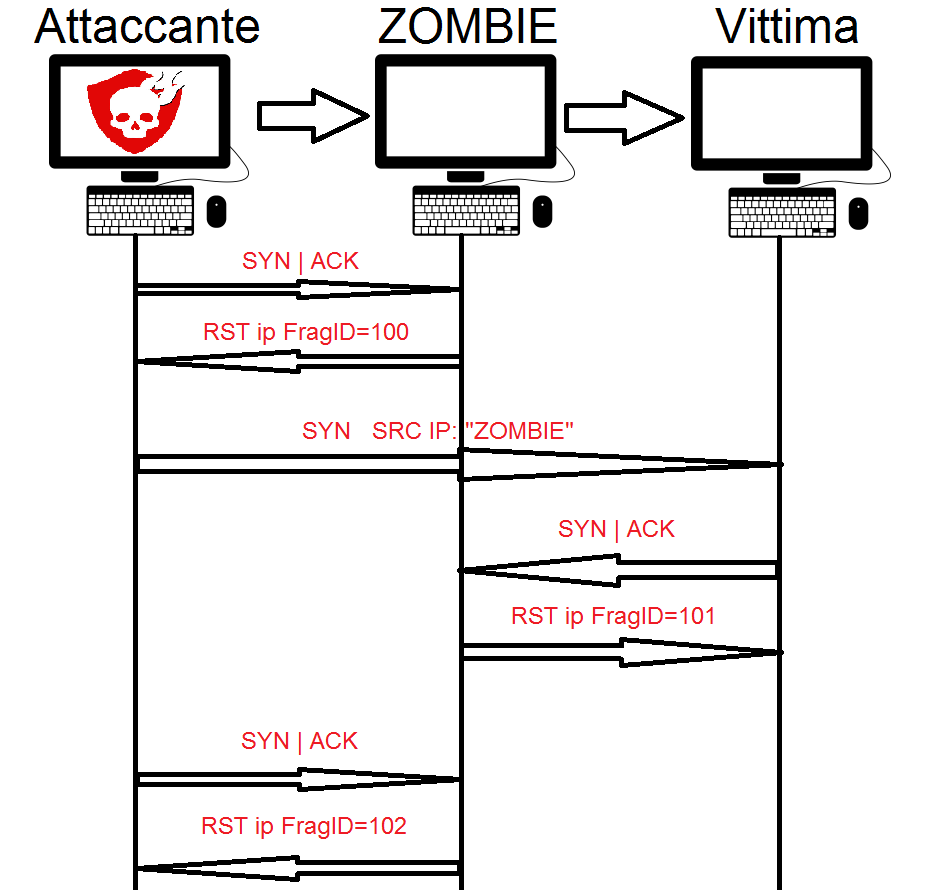

In Caso di Porta Aperta:

- L’attaccante osserva l’ID dello Zombie inviando una richiesta SYN|ACK

- La comunicazione non è prevista, per cui lo Zombie risponde con RST ed invierà il suo ID IP (100)

- l’attaccante crea un pacchetto SYN con l’IP sorgente dello Zombie

- Il Target risponde con un pacchetto SYN|ACK allo Zombie

- Lo Zombie è impreparato e manda un pacchetto RST al Target con il suo ID IP incrementato di 1 (101)

- Come al punto 1, l’attaccante testa di nuovo l’ID IP dello Zombie

- Lo Zombie risponde con un pacchetto RST ed il suo ID IP incrementato di 2 (102)

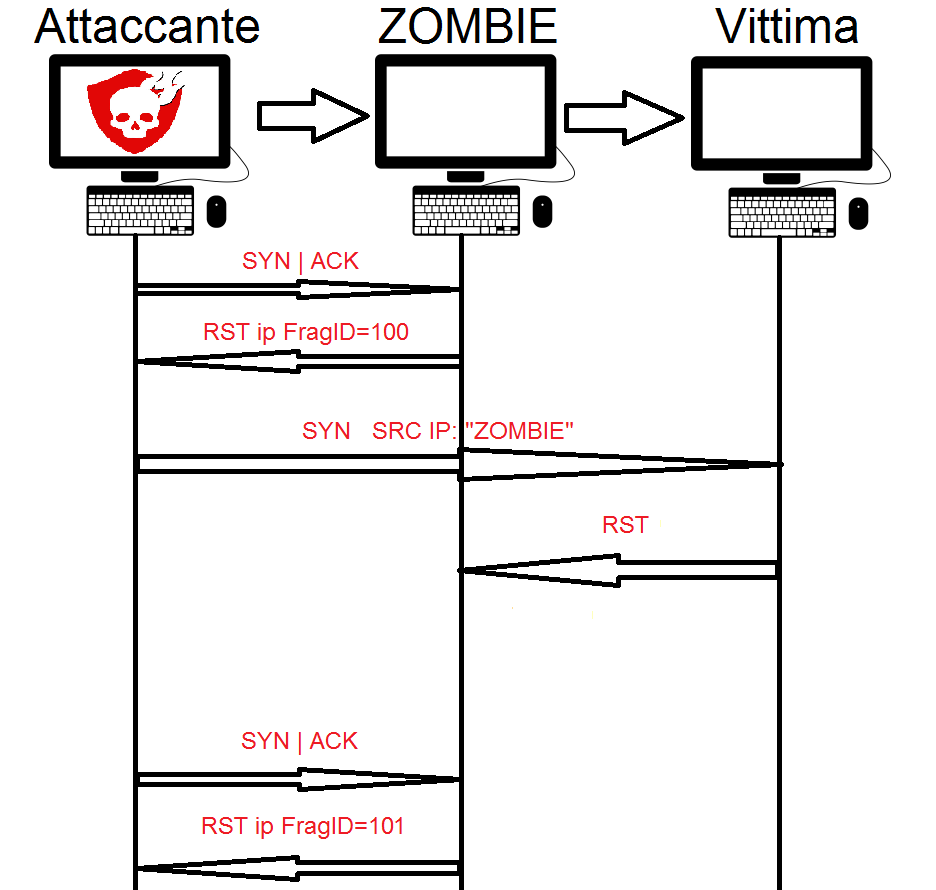

In caso di porta chiusa:

(Le prime tre fasi sono le stesse)

- L’attaccante osserva l’ID dello Zombie inviando una richiesta SYN|ACK

- La comunicazione non è prevista, per cui lo Zombie risponde con RST ed invierà il suo ID IP (100)

- l’attaccante crea un pacchetto SYN con l’IP sorgente dello Zombie

- il Target manda un RST allo Zombie e lo Zombie non modifica il suo ID IP

- L’attaccante testa di nuovo l’ID IP dello Zombie con SYN|ACK

- Lo Zombie risponde con l’ID IP incrementato di 1 (101)

“nel caso di nmap la risposta potrebbe essere Closed o Filtered”

Per maggiori dettagli su come utilizzare NMAP per scansioni idle vi rimandiamo alla fonte ufficiale: https://nmap.org/book/idlescan.html

l’argomento è troppo vasto per essere sintetizzato in questo articolo. Però c’è da aggiungere che tale tecnica è stata resa ormai impossibile da attuare a causa dei Firewall moderni, e gli IDS (Intrusion Detection System) che sono preparati ad individuare questo tipo di tecniche. Tuttavia la tecnica si rivela utile nel caso si cerchino sistemi UNIX. Anche perchè la maggior parte dei sistemi Windows, e non solo… inviano una risposta RST a prescindere se la porta è aperta o chiusa.

In fine uno strumento alternativo ad NMAP (per l’idle scan) e forse anche più indicato, è hping (preinstallato il Kali Linux). Grazie per la Lettura!

Sostienici con un Like 😉