In questa demo vedremo come è possibile intercettare una password in una rete locale. Per farlo utilizzeremo il noto tool “Wireshark” (su Kali Linux è già preinstallato).

Wireshark è un Packet Sniffer per l’analisi delle trasmissioni di rete. Può analizzare tantissimi protocolli, ma quello che interessa a noi è il protocollo HTTP (Hyper Text Transfer Protocol) dato che snifferemo una password inserita in un form di login di un sito web.

Prerequisiti

- Wireshark preinstallato

- Conoscenza di base dei protocolli di rete o meglio del Networking

Il form in oggetto si trova in un sito per i pentest della Acunetix (quindi non commetteremo alcun reato). Il sito è raggiungibile al seguente indirizzo: http://testasp.vulnweb.com/Login.asp (vedi foto in basso).

Ora apriamo un terminale e digitiamo il comando

sudo wireshark

premete INVIO.

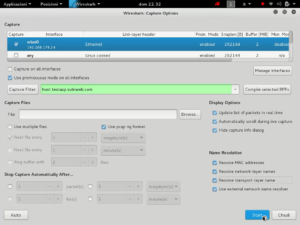

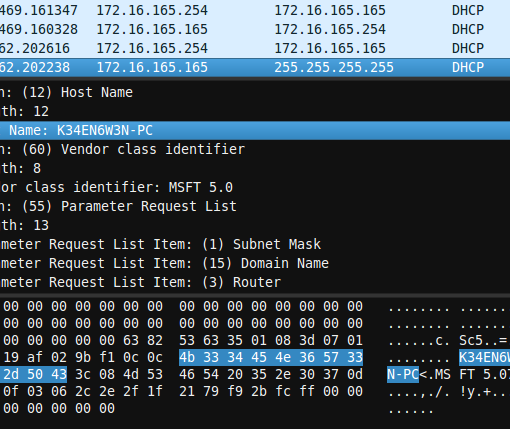

Una volta aperto Wireshark, cliccate Capture Options in basso a sinistra, si aprirà una nuova schermata, impostate le opzioni come da foto in basso.

Sotto la voce “Capture Filter” abbiamo digitato “host testasp.vulnweb.com” per essere certi di catturare solo il traffico proveniente dal sito in questione.

ora rechiamoci al sito e digitiamo le credenziali di accesso

Le Username e Password sono “test” “test”

fine, mettiamo in stop Wireshark e vediamo cosa è stato catturato.

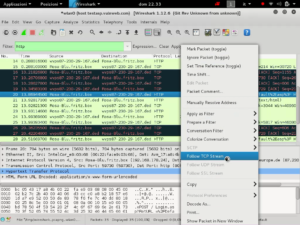

Nel filtro impostiamo HTTP, individuiamo il pacchetto più interessante e premiamo tasto destro poi “Follow TCP Stream” (come da foto in basso)

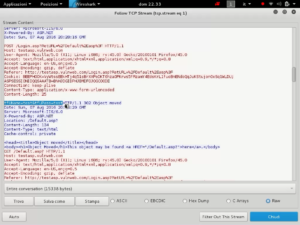

ecco lo Stream (lo scambio di informazioni derivante dalla comunicazione tra il nostro PC ed il sito)

A seguire è mostrata una porzione di comunicazione tra il nostro PC ed il sito all’atto del login. Le scritte in rosso sono le richieste fatte dal nostro PC, quelle in blu sono le risposte del sito dell’Acunetix.

POST /Login.asp?RetURL=%2FDefault%2Easp%3F HTTP/1.1

Host: testasp.vulnweb.com

User-Agent: Mozilla/5.0 (X11; Linux i686; rv:45.0) Gecko/20100101 Firefox/45.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://testasp.vulnweb.com/Login.asp?RetURL=%2FDefault%2Easp%3F

Cookie: BEEFHOOK=VyWtssEEkHTj4q51sBrXXFeDKT6hza0FKrws5fRzamY4EdsKrL1fuoBnENdoQqJuKStujon0xSq1WLDU; ASPSESSIONIDQQSAAATB=BNHJDGIDPHJBMIFOJOGCOODE

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 25tfUName=test&tfUPass=testHTTP/1.1 302 Object moved

Date: Sun, 07 Aug 2016 20:28:29 GMT

Server: Microsoft-IIS/6.0

X-Powered-By: ASP.NET

Location: /Default.asp?

Content-Length: 134

Content-Type: text/html

Cache-control: private<head><title>Object moved</title></head>

<body><h1>Object Moved</h1>This object may be found <a HREF=”/Default.asp?”>here</a>.</body>GET /Default.asp? HTTP/1.1

Host: testasp.vulnweb.com

User-Agent: Mozilla/5.0 (X11; Linux i686; rv:45.0) Gecko/20100101 Firefox/45.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://testasp.vulnweb.com/Login.asp?RetURL=%2FDefault%2Easp%3F

Cookie: BEEFHOOK=VyWtssEEkHTj4q51sBrXXFeDKT6hza0FKrws5fRzamY4EdsKrL1fuoBnENdoQqJuKStujon0xSq1WLDU; ASPSESSIONIDQQSAAATB=BNHJDGIDPHJBMIFOJOGCOODE

Connection: keep-alive

Evidenziate in verde le credenziali di accesso durante il login.

Come è possibile fare questo?

Semplicemente perchè il traffico che abbiamo intercettato viaggiava in chiaro, senza crittografia. Questa è la debolezza del protocollo HTTP che al contrario dell’HTTPS non garantisce sicurezza nello scambio dati tra le parti.

Come difendersi?

In linea di massima i siti importanti come banche, posta, facebook e altri sono abbastanzza protetti contro questi attacchi, ma prestate sempre attenzione al protocollo visualizzato in alto a sinistra nella barra dei link

N.B.

In questa demo abbiamo lavorato con un solo computer, nelle prossime demo mostreremo come intercettare il traffico di rete di uno o più computer in un local network con la tecnica dell’ARP Spoofing (o ARP Poisoning).

Non dimenticate che l’intercettazione è reato penale! La demo è a puro scopo istruttivo.

se avete domande, contattatemi QUI 😉

2 commenti su “Demo Password Sniffing con Wireshark”

Thank you for every other wonderful article.

The place else may anyone get that kind of information in such an ideal way

of writing? I have a presentation subsequent

week, and I’m at the look for such information.

I enjoy everything you post. You’ve done great job