Usi un tether WiFi per portare il tuo laptop e altri dispositivi su Internet quando non c'è un punto di accesso WiFi nelle vicinanze. Scommetto che molti di voi lo fanno.

Saresti sorpreso se ti dicessi che, se usi un tether WiFi, le persone stanno monitorando la tua posizione? Lo sono, e lo sono dall'anno 2000. Ma prima di saltare alle nostre prove, impariamo un po 'su reti wireless, Wardriving, SSID, indirizzi MAC e hotspot.

Primer wireless

Prima di immergerci nei dettagli, esaminiamo prima la terminologia di base relativa al WiFi. Prima di tutto abbiamo il nome della rete, o SSID (Service Set identifier), a cui ti connetti. Anche se questo nome non deve essere univoco, a volte può rivelare informazioni sulle persone o sull'azienda a cui appartiene.

Quindi abbiamo il BSSID (Basic Service Set identifier) che è l'indirizzo MAC del punto di accesso. Un indirizzo MAC (indirizzo Media Access Control) è un identificatore univoco utilizzato da un dispositivo di rete per identificarsi sulla rete sottostante. Come l'SSID viene utilizzato per identificarsi da un utente finale, l'indirizzo MAC o BSSID viene utilizzato dall'hardware per cose come il routing nel resto della rete. E anche se qualcuno che si connette a un hotspot WiFi di solito non vede quell'indirizzo, è della massima importanza per la tua connessione.

Quando avviamo un hotspot sul nostro telefono per altri dispositivi per utilizzare la stessa connessione Internet, lo chiamiamo "tethering". Quando accendi la tua connessione WiFi sul tuo telefono mentre sei fuori, probabilmente vedrai esempi di popup come " iPhone di John " o " AndroidAP " predefinito .

War Xing

Intorno al 2000 un ingegnere di nome Peter Shipley decise di mappare endpoint WiFi non sicuri. Montando un'antenna WiFI sulla sua auto e utilizzando un ricevitore GPS è stato in grado di mappare i segnali di rete wireless nelle aree in modo rapido e preciso. Ha coniato il termine Wardriving per descrivere questa pratica. Alcune altre varianti meno note della mappatura della geolocalizzazione delle reti wireless sono " Warcycling " (utilizzando una bicicletta), " Warwalking " (a piedi) o " Wardroning " (utilizzando un drone).

Wigle.net

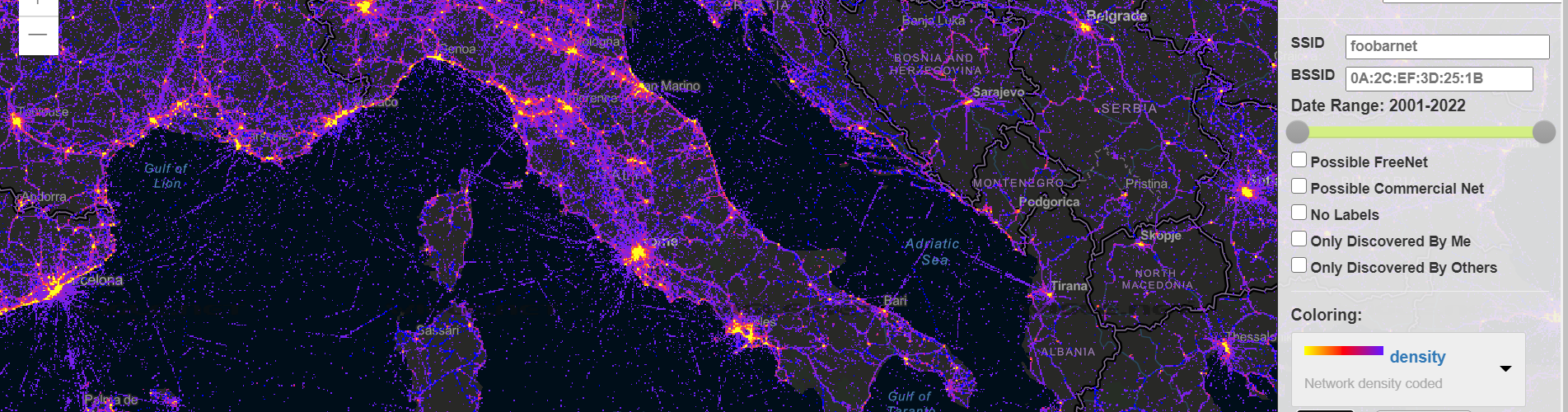

Dall'inizio degli anni 2000, Wigle.net è stata una risorsa straordinaria per la comunità. È lo sportello unico per i dati di rete wireless segnalati dagli utenti. Sappiamo che altri, come Google ( https://arstechnica.com/tech-policy/2010/05/google-says-wifi-data-collection-was-a-mistake/ ), hanno raccolto dati di rete wireless da utilizzare nei loro servizi privati (come i servizi di localizzazione WiFi di Google). Wigle.net ci dà accesso a dati simili in tutto il mondo.

I dati di Wigle.net vengono caricati sul sito da persone che raccolgono queste informazioni con loro telefoni, tablet e laptop utilizzando strumenti di sniffing WiFi o l'app Android di Wigle . Una volta caricato, gli utenti come noi possono cercare e mappare il contenuto e utilizzarlo nelle nostre indagini

Crea un account gratis

Anche se "puoi" accedere a Wigle.net tramite un account anonimo, le funzionalità di ricerca che probabilmente vorrai utilizzare richiedono l'autenticazione. I loro account sono gratuiti e notano che non è necessario fornire loro un VERO indirizzo e-mail, solo qualcosa di unico (vedi immagine sotto).

Il BSSID che viaggia nel tempo

Per il nostro primo esempio OSINT, andiamo a Londra, Gran Bretagna. Il centro congressi De Vere Grand Connaught Rooms ( 61-65 Great Queen Street London, WC2B 5DA GB ) è il luogo in cui il SANS Institute organizza molti dei suoi eventi londinesi . Sai come lo sappiamo? Ce lo dicono le reti WiFi!

Di seguito una normale mappa di Google della zona.

Guardando questa stessa regione nel sito Wigle.net cercando quell'indirizzo, si ottiene l'immagine qui sotto.

Wow! Ciascuno di quei punti viola rappresenta una rete wireless che il dispositivo di qualcuno ha "trovato" e poi è stato caricato sul sito Wigle.net. È comune che le regioni densamente popolate abbiano questo aspetto, con centinaia o migliaia di reti WiFi rilevate all'interno di una regione molto piccola. Questo, ovviamente, rende l'utilizzo effettivo di questi dati più impegnativo.

Per leggere le informazioni allegate a ogni punto viola dobbiamo ingrandire. Nell'immagine sopra, ingrandiremo il rettangolo contrassegnato con un "1" a sinistra.

Nella mappa sopra, abbiamo ingrandito una quantità enorme e le dimensioni dei caratteri delle reti wireless Wigle.net sono ancora minime. Possiamo vedere alcuni nomi di reti wireless interessanti a questo livello. Esaminiamo questi tre punti nell'immagine sopra con 1, 2 e 3 vicino a loro.

- 1 - sansmay2017 - Rete wireless generale per l'evento di formazione SANS nel maggio 2017 in questa sede.

- 2 - sanssept2017 - Rete wireless generale per l'evento di formazione SANS nel settembre 2017 in questa sede.

- 3 - FOR508 - Rete senza fili per la classe FOR508 SANS quando veniva eseguita a un certo punto da questa posizione.

Dal punto di vista OSINT, i numeri 1 e 2 sopra potrebbero essere interessanti. Abbiamo 2 reti wireless che affermano di essere per eventi nel tempo. Qui apprendiamo cos'è lo schema di denominazione della rete wireless e quando potrebbero essersi verificati determinati eventi.

Nell' OSINT, la raccolta dei dati è importante. L'analisi di questi dati è essenziale. Facciamo una ricerca sulle reti “sansmay2017” e vediamo quando sono state scoperte dall'utente Wigle.net che le ha caricate. La pagina https://wigle.net/search?ssid=sansmay2017 esegue la ricerca che vogliamo e l'output è mostrato di seguito.

Nell'immagine sopra, qualcosa sembra essere sbagliato. Voglio dire, il nome del punto di accesso indica chiaramente "sansmay2017", giusto? Ma le persone hanno scoperto questi WAY prima di maggio 2017 (colonna contrassegnata con 1). Hanno viaggiato nel tempo? Sta succedendo qualcosa di sospetto qui? No. È una rete wireless di base.

Quello che succede è che Wigle rileva quando il trasmettitore (indirizzo BSSID / MAC) di un dispositivo è stato visto per la prima e l'ultima volta. Poiché la rete wireless (SSID) di un dispositivo può cambiare, catalogare un dispositivo in base al suo BSSID, che non dovrebbe cambiare, è migliore poiché sarà unico e duraturo.

OK, quindi cosa sta succedendo nell'immagine sopra? È probabile che questi trasmettitori wireless (si pensi ai router o ai dispositivi access point) siano stati utilizzati in passato e siano stati scoperti prima dell'evento di maggio 2017. Controlliamolo facendo clic sul primo BSSID 04: 4F: AA: 72: 9C: 58.

SÌ! Avevamo ragione! L'immagine sopra mostra che questo trasmettitore (BSSID) è stato scoperto trasmettendo altri nomi di rete wireless prima dell'evento di maggio 2017.

Monitoraggio del tuo iPhone

Quindi pensiamo a quest'ultimo esempio per un momento. C'era un dispositivo che trasmetteva una rete wireless che è stato notato più volte nella stessa posizione. OK. Molti di voi portano con sé un trasmettitore di rete wireless nella borsa o in tasca: il cellulare o il MiFi. Questi dispositivi hanno BSSID univoci e, quando li colleghi in modalità wireless, emettono un SSID che può essere registrato in Wigle.

Sceglieremo gli iPhone poiché rendono questo esempio più semplice. Quando ottieni un iPhone, inserisci il tuo nome (o un nome che scegli) nel dispositivo nella configurazione iniziale. Quando abiliti il tethering WiFi o la funzione hotspot mobile, l'iPhone crea una rete wireless con "iPhone di TUO NOME". Se, ad esempio, inserisco il nome "Micah" nel mio nuovo iPhone quando l'ho configurato, quando accendo il tethering WiFi, mi aspetto un nome di rete wireless (SSID) di "Micah's iPhone".

Ora che abbiamo capito come funziona questo dispositivo, andiamo su Wigle.net ed eseguiamo una ricerca SSID con caratteri jolly per "iphone s" e vediamo cosa viene restituito.

OH MIO! Abbiamo avuto un successo ESAGERATO con quella ricerca che ha recuperato oltre 363.000 voci risalenti al 2001. La ricerca effettiva che abbiamo inviato (freccia 1 sopra) è "%'s iphone", dove "%" è un carattere jolly che indica a Wigle di corrispondere a tutto ciò che viene prima di cio.

Bene, questo potrebbe essere un male per la privacy di qualcuno. Si noti che ogni SSID sopra (freccia 2) ha una posizione geografica in cui è stato trovato. E se ci concentrassimo su una di quelle voci e scoprissimo TUTTI i luoghi in cui la rete wireless è stata geolocalizzata? E se fosse stato trovato in:

- a casa del proprietario del dispositivo?

- il lavoro del proprietario del dispositivo?

- bar, caffetterie, aeroporti, hotel e altri luoghi in cui il proprietario potrebbe usarlo?

[Per la prossima sezione, stiamo usando dati reali dal sito Wigle.net e, sebbene sia pubblico, stiamo oscurando dettagli specifici per proteggere in qualche modo la privacy del proprietario del dispositivo. Sul sito Wigle.net puoi vedere tutti questi dati.]

Sceglieremo un "% 's iphone" casuale e vedremo se più posizioni sono annotate nel sistema Wigle.net. Per la privacy del proprietario, non ti diremo quale SSID abbiamo scelto, ma l'immagine sotto mostra che puoi trovare dispositivi annotati in posizioni diverse.

Poiché abbiamo le latitudini e le longitudini, possiamo utilizzare un sito di mappatura online per tracciare i punti. Abbiamo scelto il sito https://www.mapcustomizer.com/ ma ce ne sono molti tra cui scegliere (oppure puoi utilizzare Google Earth o un altro software locale). L'immagine dei punti tracciati è mostrata sotto e mostra chiaramente i raggruppamenti (contrassegnati 1 e 2) che potrebbero essere casa e ufficio o bar e hotel.

[Mentre, in una vera indagine OSINT, analizzeremmo quei raggruppamenti per scoprire quali edifici, residenze e attività commerciali ci sono, per il bene della privacy del proprietario di iPhone, ci fermeremo qui.]

Un avvertimento. Chiunque può fare in modo che il proprio MiFi, il telefono o anche la rete wireless domestica abbia il formato del nome "% 's iphone". Solo perché il nome della rete wireless utilizza questo formato, non possiamo presumere che il dispositivo sia, in effetti, un dispositivo Apple. Possiamo scoprirlo utilizzando i dati BSSID.

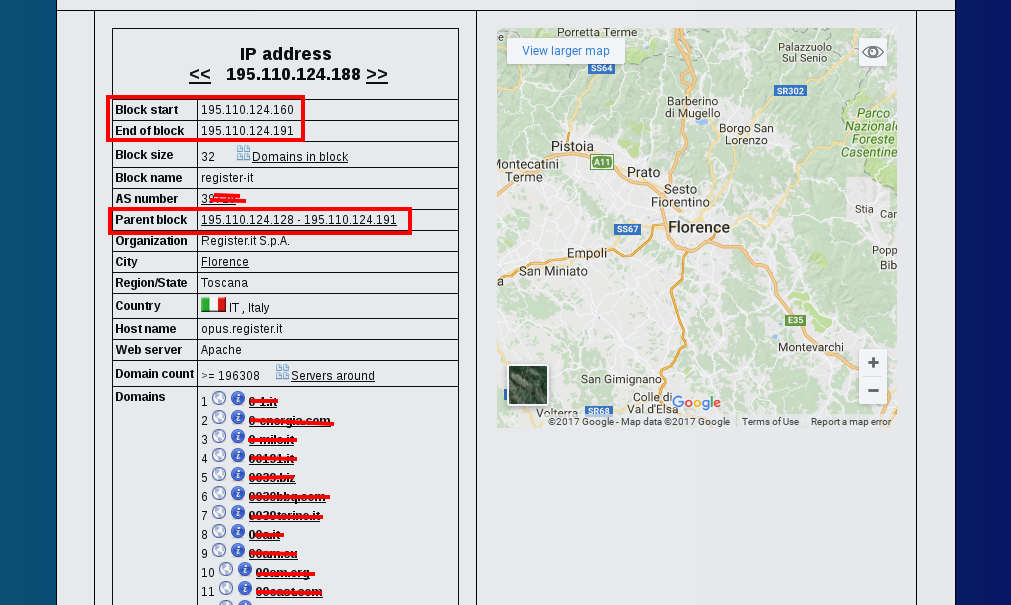

BSSID Cerca società

L'IEEE ( http://ieee.org ) mantiene l'elenco autorevole di quale indirizzo MAC (BSSID) è registrato a quale azienda. Vedi, le prime 6 cifre nel BSSID sono la società che ha realizzato il trasmettitore o il dispositivo (dipende). Possiamo cercare queste informazioni su http://standards-oui.ieee.org/oui/oui.txt .

Quindi, se vedo un dispositivo che ha un BSSID di "A0: 04: 60: 1A: 33: 8C", posso cercare "A0: 04: 60" nell'elenco IEEE (traduci il formato in "-" invece di ":") e scopri che il proprietario / produttore del dispositivo è "Netgear" (vedi sotto).

Tornando alla verifica dei nostri dati Wigle.net. Diamo un'occhiata all'elenco dei dispositivi e alle prime 6 cifre dei loro BSSID e cercane uno. Wigle.net identifica il seguente dispositivo in quanto utilizza il nome di rete di "paolo's iphone". Ma è un dispositivo Apple?

08: EC: A9: 5B: C8: 34 iPhone di paolo

Cerchiamo 08-EC-A9 nell'elenco IEEE .

Aspetta un secondo! Questo non è un dispositivo Apple. Quel trasmettitore wireless è registrato presso la società Samsung Electronics. Ci sono una serie di ragioni per cui potremmo vedere questo tipo di mancata corrispondenza nel BSSID e nel nome della rete.

E' un dispositivo Samsung e sta usando il nome wireless "paolo's iphone" per ingannare le persone facendogli credere che sia un dispositivo iPhone.

Conclusioni

I dati della rete wireless e le informazioni di geolocalizzazione devono essere interpretati per essere utili. Ancora una volta, l'analisi dei dati diventa importante nel lavoro di OSINT. Vediamo che le informazioni sulla rete wireless sono state archiviate e sono accessibili Online dal 2001. Anche con le incertezze, questi dati wireless possono essere preziosi nel tuo lavoro OSINT.

Dal punto di vista della privacy, abbiamo anche alcuni risultati dal nostro lavoro qui:

- Non utilizzare il dispositivo per collegare i dispositivi in modalità wireless . Utilizza invece il tethering USB.

- Comprendere che i dispositivi che trasmettono segnali wireless vengono registrati e catalogati e possono fornire luoghi e date. Se disponi di un dispositivo MiFi e viaggi con esso, potresti fornire ad altri luoghi in cui il tuo dispositivo (e tu) si trovava in determinate date e orari.

- Tieni presente che il nome SSID che scegli può rendere più facile o più difficile trovare i tuoi dispositivi su Wigle.net.

- Rimuovi le tue reti dal database di Wigle.net (vedi sotto per i dettagli).

I dipendenti di Wigle forniscono una risorsa straordinaria per la mappatura WiFi. Rispettano inoltre la privacy di chiunque richieda la rimozione delle proprie informazioni dal database come visibile in fondo al sito:

"WiGLE rispetta la tua privacy. Per far rimuovere i record del tuo punto di accesso dal nostro database o se hai domande o suggerimenti, invia un'e-mail a: WiGLE-admin [at] WiGLE.net (includi BSSID (MAC) nelle richieste di rimozione). "

Un'altra cosa che puoi fare per migliorare la privacy delle tue reti WiFi è aggiungere il tag "_nomap" o "_optout" al tuo SSID.

"WiGLE nasconde automaticamente le reti (attualmente 16.644) con questi tag _nomap e / o _optout nel ssid."

Articolo scritto da: Micah Hoffman, Sector035, baywolf88