Ricerca di: Sina Yazdanmehr (@SinaYazdanmehr), Luca Melette e Lukas Euler

Nella seconda metà del 2019, Google e un gruppo di operatori mobili hanno iniziato a implementare una nuova tecnologia di comunicazione, Rich Communication Services (RCS) [1]. RCS è pronta a sostituire le chiamate e i messaggi di testo per miliardi di persone. Introduce anche nuove possibilità di messaggistica per rendere i messaggi di testo nativi più paragonabili alle funzionalità di WhatsApp e iMessage.

RCS si basa su protocolli Internet come SIP e HTTP per implementare chat di gruppo, videochiamate, trasferimenti di file e altro. I ricercatori di SRLabs hanno condotto un sondaggio mondiale per stimare i rischi per la sicurezza nelle implementazioni RCS attive.

Principali risultati della ricerca

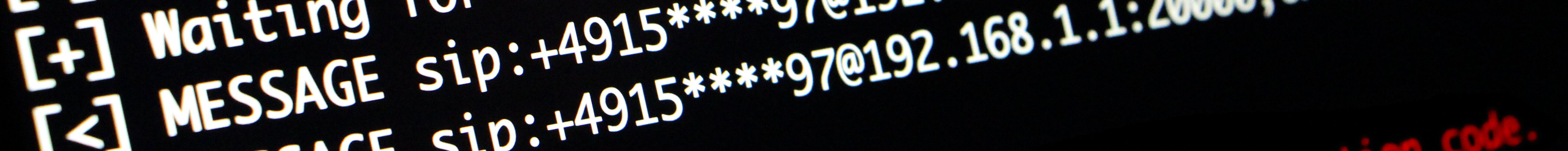

- Il processo di provisioning per l'attivazione della funzionalità RCS su un telefono è mal protetto in molte reti, consentendo agli hacker di assumere completamente il controllo degli account utente rubando i file di configurazione RCS che includono le credenziali SIP e HTTP

- Il client RCS più diffuso (Android Messages) non implementa una convalida sufficiente del dominio e del certificato, consentendo agli hacker di intercettare e manipolare la comunicazione attraverso un attacco di spoofing DNS

- Alcuni nodi core RCS non convalidano efficacemente l'identità dell'utente, consentendo lo spoofing e la frode dell'ID chiamante tramite l'iniezione di messaggi SIP

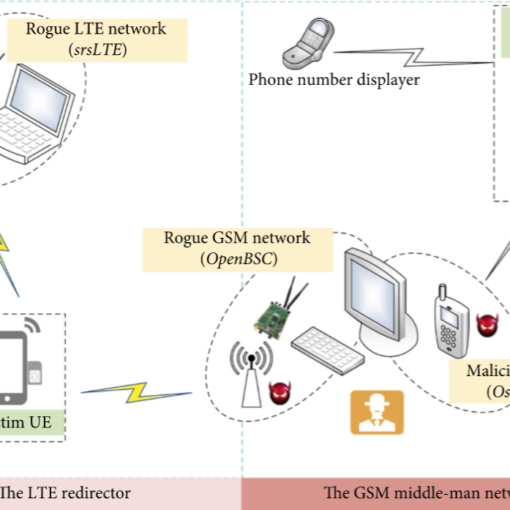

- Bonus scoperti in una tecnologia correlata: gli smartphone abilitati VoWiFi espongono gli utenti a un nuovo ricevitore IMSI basato su WiFi

Quanto è popolare RCS?

Nel giugno 2019, Google ha annunciato ufficialmente i suoi piani per spingere RCS su tutti i telefoni Android a partire dalle prove in corso nel Regno Unito e in Francia. Passando rapidamente a novembre 2019, RCS viene distribuito a tutti gli utenti Android negli Stati Uniti e gli operatori di altri paesi stanno eseguendo prove. Abbiamo condotto un sondaggio su Internet utilizzando query DNS dirette a domini specifici RCS, confermando la presenza di server RCS in molti paesi.

Quanto è sicuro RCS?

I ricercatori di SRLabs hanno scoperto che una serie di diversi attacchi di hacking è possibile contro alcune implementazioni di RCS. Sebbene non tutte le vulnerabilità si applichino a tutte le reti, queste includono:

Il furto d'identità (spoofing dell'ID chiamante), le frodi e il monitoraggio degli utenti possono essere ottenuti dai criminali senza apparecchiature sofisticate o informazioni aggiuntive sul bersaglio. A seconda della configurazione di rete, gli aggressori possono intercettare localmente e in remoto i codici OTP inviati tramite SMS, nel tentativo di autorizzare transazioni bancarie fraudolente o rilevare account di posta elettronica. Questo attacco rinnova i risultati ottenuti hackerando la rete SS7, ma a un costo molto inferiore. I dettagli di questi hack saranno presentati al BlackHat Europe 2019 [2].

Questi attacchi rendono le attuali implementazioni di RCS vulnerabili all'hacking come le tecnologie mobili legacy, come 2G e SS7. Ciò è sorprendente per una tecnologia basata sulla tecnologia Internet e con un design attivo.

Come esempio di attacco, un attacco MITM locale consente agli hacker di intercettare e manipolare tutte le comunicazioni degli utenti. Il problema di fondo è che il client RCS, inclusa l'app di messaggistica Android ufficiale, non convalida correttamente che l'identità del server corrisponda a quella fornita dalla rete durante la fase di provisioning. Questo fatto può essere abusato attraverso lo spoofing DNS, consentendo a un hacker di trovarsi nel mezzo della connessione crittografata tra il cellulare e il nucleo della rete RCS.

Questo video mostra un simile attacco di rappresentazione:

Questo video mostra un attacco MITM, in cui i messaggi possono essere intercettati e modificati:

Un video dimostrativo che mostra come il file di configurazione di un utente può essere rubato può essere trovato qui:

Queste vulnerabilità possono consentire agli aggressori di intercettare le OTP che possono essere utilizzate per assumere il controllo degli account critici:

Questi attacchi possono essere mitigati?

Le reti mobili sono influenzate in modo variabile da queste vulnerabilità a seconda delle lacune nelle loro implementazioni e configurazioni individuali. Tutte le vulnerabilità trovate si riferiscono a errori di sicurezza comuni che possono essere mitigati applicando le seguenti best practice:

Riferimenti

[1] https://www.gsma.com/futurenetworks/rcs/

[2] https://www.blackhat.com/eu-19/briefings/schedule/index.html#mobile-network-hacking-ip-edition-17617