Un gruppo di ricercatori ha condotto un interessante studio sugli attacchi di comandi AT ai moderni dispositivi Android scoprendo che i modelli di 11 vendor sono a rischio

Un gruppo di ricercatori dell'Università della Florida, della Stony Brook University e della Samsung Research America, ha condotto un'interessante ricerca sul set di comandi AT attualmente supportati sui moderni dispositivi Android.

Gli esperti hanno pubblicato un documento di ricerca intitolato " ATtention Spanned: Comprehensive Vulnerability Analysis of AT Commands Within the Android Ecosystem ", i risultati del loro studio sono stati presentati pochi giorni fa all'Usenix Security Symposium.

La ricerca ha rivelato che milioni di dispositivi mobili di undici fornitori di smartphone sono vulnerabili agli attacchi effettuati utilizzando i comandi AT.

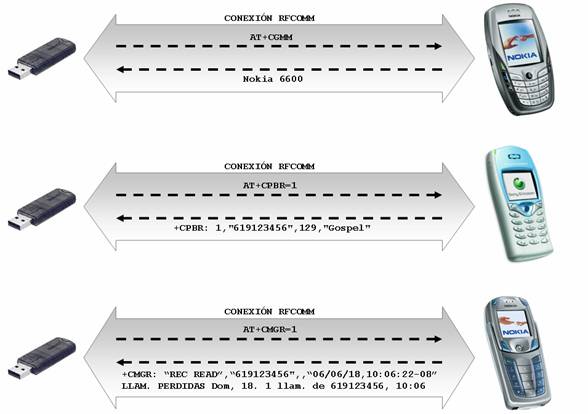

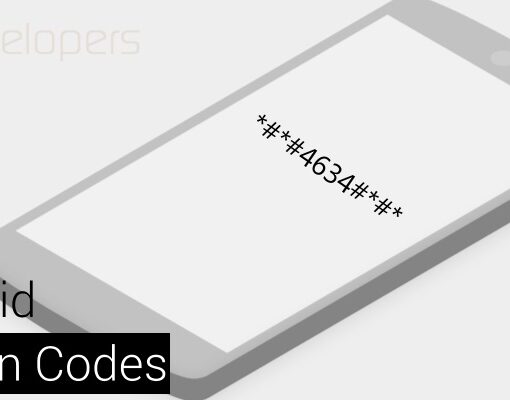

I comandi AT (ATtention) sono un insieme di brevi stringhe di testo che possono essere combinate per eseguire una serie di operazioni su dispositivi mobili, tra cui composizione, riaggancio e modifica dei parametri della connessione.

I comandi AT possono essere trasmessi tramite linee telefoniche e modem di controllo

Anche se i regolatori internazionali delle telecomunicazioni hanno definito l'elenco dei comandi AT che tutti gli smartphone devono implementare, molti fornitori hanno anche aggiunto set di comandi AT personalizzati che potrebbero essere utilizzati per gestire alcune caratteristiche specifiche dei dispositivi (es. Controllo della telecamera).

Gli esperti hanno analizzato oltre 2.000 immagini del firmware Android da undici OEM Android (ASUS, Google, HTC, Huawei, Lenovo, LG, LineageOS, Motorola, Samsung, Sony e ZTE) e hanno scoperto che i dispositivi supportano oltre 3.500 diversi tipi di comandi AT.

I ricercatori hanno condiviso i loro risultati con tutti i fornitori interessati. Il team ha pubblicato un sito Web contenente l' elenco dei modelli di telefono e delle versioni firmware che espongono l'interfaccia AT.

In alcuni casi, utilizzando i comandi AT personalizzati era possibile accedere a funzioni molto pericolose implementate dai fornitori. In molti casi, i comandi non sono documentati dai fornitori.

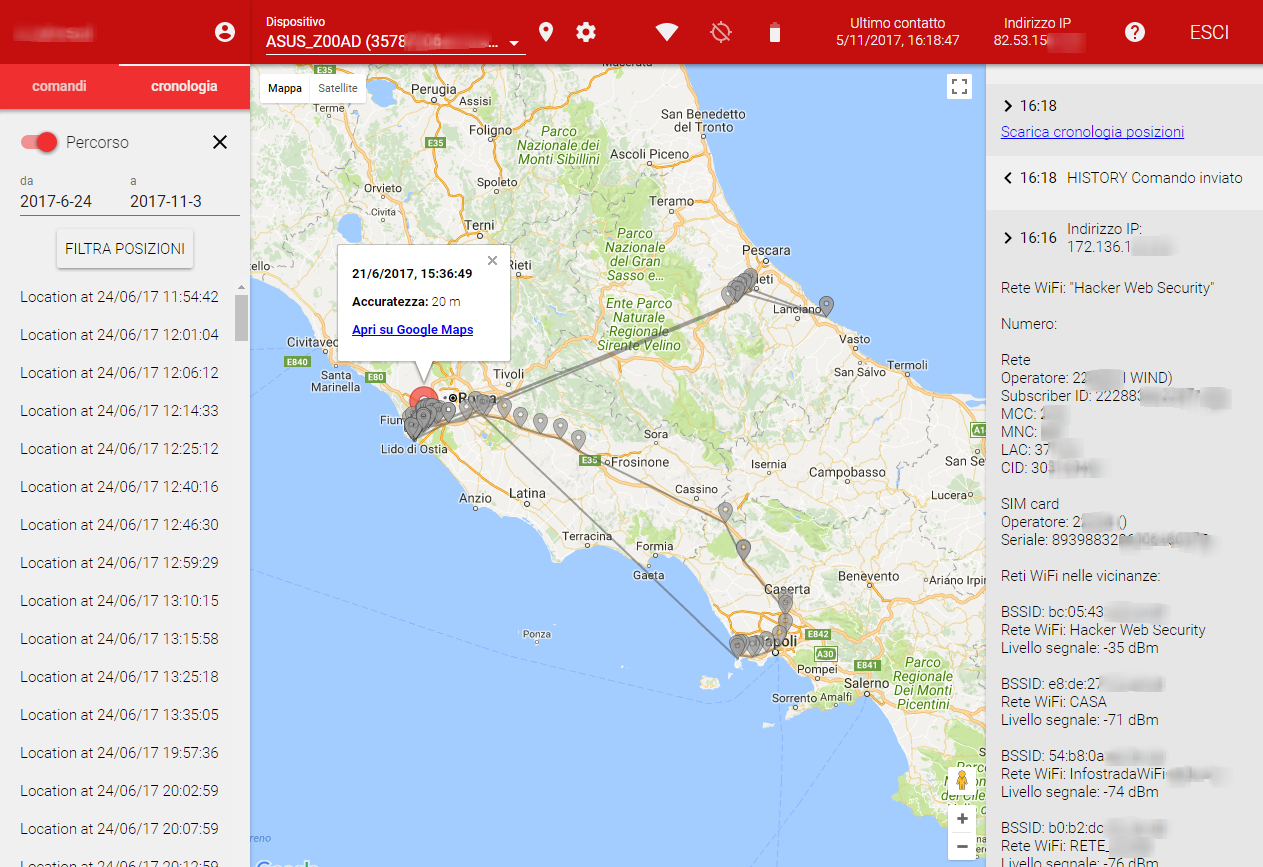

Gli esperti hanno scoperto che quasi tutti i dispositivi accettano comandi AT tramite l'interfaccia USB del telefono. Per abusare dei comandi AT, l'attaccante deve avere accesso fisico al dispositivo o utilizzare un componente malvagio in un dock USB o un caricabatterie .

"Recuperiamo ed estraiamo sistematicamente 3.500 comandi AT da oltre 2.000 immagini firmware per smartphone Android in 11 fornitori. Testiamo metodicamente il nostro corpus di comandi AT su otto dispositivi Android di quattro diversi fornitori attraverso la loro interfaccia USB e caratterizziamo le potenti funzionalità esposte, inclusa la capacità di riscrivere il firmware del dispositivo, bypassare i meccanismi di sicurezza Android, esfiltrare informazioni sensibili del dispositivo, eseguire sblocchi dello schermo e iniettare eventi di tocco esclusivamente tramite l'uso di comandi AT. " legge il documento di ricerca .

"Abbiamo dimostrato che l'interfaccia di comando AT contiene una quantità allarmante di funzionalità non vincolate e rappresenta un'ampia superficie di attacco sui dispositivi Android".

Gli esperti hanno spiegato che i comandi AT potrebbero essere utilizzati in modo improprio dagli aggressori per riscrivere il firmware del dispositivo, aggirare i meccanismi di sicurezza di Android, esfiltrare informazioni sensibili sui dispositivi ed eseguire altre attività dannose.

Un'altra scoperta sconcertante fatta dagli esperti è che è possibile inviare comandi AT anche se il telefono era entrato in uno stato di blocco.

"In molti casi, questi comandi sono completamente privi di documenti", ha affermato Kevin Butler, professore associato presso l'Università della Florida Herbert Wertheim College of Engineering e membro del team di ricerca, rivelando che la documentazione di un OEM non menziona nemmeno la loro presenza.

I ricercatori hanno pubblicato uno script Shell che hanno utilizzato durante i loro test, che ha permesso loro di trovare stringhe contenenti comandi AT nelle immagini esaminate.

"I comandi AT sono diventati parte integrante dell'ecosistema Android, ma l'estensione della loro funzionalità non è chiara e scarsamente documentata." conclude gli esperti.

"Abbiamo dimostrato che l'interfaccia di comando AT contiene una quantità allarmante di funzionalità non vincolate e rappresenta un'ampia superficie di attacco sui dispositivi Android".

|

|

( SECURI ty Affairs - ATcommands, hacking)

Fonte: https://securityaffairs.co/wordpress/75683/hacking/at-commands-attacks-android.html