Venerdì la US National Security Agency (NSA) ha affermato che DNS su HTTPS (DoH), se configurato in modo appropriato negli ambienti aziendali, può aiutare a prevenire "numerose" tecniche di accesso, comando e controllo ed esfiltrazione iniziali utilizzate dagli autori delle minacce.

"DNS over Hypertext Transfer Protocol over Transport Layer Security (HTTPS), spesso indicato come DNS over HTTPS (DoH), crittografa le richieste DNS utilizzando HTTPS per fornire privacy, integrità e autenticazione dell'origine dell'ultimo miglio con il resolver DNS di un client, "secondo la nuova guida della NSA .

Proposto nel 2018, DoH è un protocollo per eseguire la risoluzione del Domain Name System remoto tramite il protocollo HTTPS.

Uno dei principali difetti delle attuali ricerche DNS è che anche quando qualcuno visita un sito che utilizza HTTPS, la query DNS e la sua risposta vengono inviate tramite una connessione non crittografata, consentendo così l'intercettazione di terze parti sulla rete per tracciare ogni sito Web che un utente è visitando.

Ancora peggio, la configurazione è pronta per eseguire attacchi man-in-the-middle (MiTM) semplicemente modificando le risposte DNS per reindirizzare i visitatori ignari a un sito contenente malware a scelta dell'avversario.

Pertanto, utilizzando HTTPS per crittografare i dati tra il client DoH e il risolutore DNS basato su DoH, DoH mira ad aumentare la privacy e la sicurezza degli utenti prevenendo l'intercettazione e la manipolazione dei dati DNS da parte di attacchi MiTM.

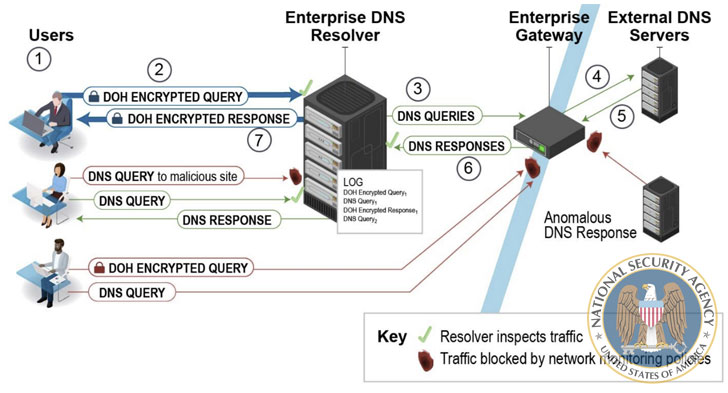

A tal fine, la NSA consiglia di utilizzare solo risolutori DNS aziendali designati per ottenere la difesa della sicurezza informatica desiderata, notando che tali risolutori verranno aggirati completamente quando un client ha DoH abilitato ed è configurato per utilizzare un risolutore DoH non designato dall'azienda.

Il gateway, che viene utilizzato per inoltrare la query a server DNS autorevoli esterni nel caso in cui il resolver DNS aziendale non abbia la risposta DNS memorizzata nella cache, dovrebbe essere progettato per bloccare le richieste DNS, DoH e DNS su TLS ( DoT ) a resolver esterni e server DNS che non provengono dal risolutore aziendale, ha aggiunto l'agenzia.

Sebbene DoH protegga le transazioni DNS da modifiche non autorizzate, la NSA ha avvertito di un "falso senso di sicurezza".

"DoH non garantisce la protezione dagli attori delle minacce informatiche e la loro capacità di vedere dove sta andando un cliente sul web", ha detto. "DoH è specificamente progettato per crittografare solo la transazione DNS tra il client e il resolver, non qualsiasi altro traffico che si verifica dopo che la query è stata soddisfatta."

"Le aziende che consentono DoH senza un approccio strategico e completo possono finire per interferire con gli strumenti di monitoraggio della rete, impedendo loro di rilevare attività di minacce dannose all'interno della rete e consentendo agli attori delle minacce informatiche e al malware di aggirare i risolutori DNS aziendali designati".

Inoltre, la crittografia non fa nulla per impedire al provider DNS di vedere sia le richieste di ricerca sia l'indirizzo IP del client che le effettua, minando efficacemente le protezioni della privacy e consentendo a un provider DNS di creare profili dettagliati basati sugli utenti abitudini di navigazione.

Oblivious DNS-over-HTTPS ( ODoH ), annunciato il mese scorso dagli ingegneri di Apple, Cloudflare e Fastly, mira a risolvere questo problema. Impedisce al resolver DoH di sapere quale client ha richiesto quali nomi di dominio bypassando tutte le richieste tramite un proxy che separa gli indirizzi IP dalle query, "in modo che nessuna singola entità possa vederli entrambi contemporaneamente".

In altre parole, questo significa che il proxy non conosce il contenuto delle domande e delle risposte e il risolutore non conosce gli indirizzi IP dei client.

In secondo luogo, l'uso di DoH non nega la possibilità che i resolver che comunicano con server dannosi a monte possano essere ancora suscettibili all'avvelenamento della cache DNS .

" DNSSEC dovrebbe essere utilizzato per proteggere le risposte a monte, ma il risolutore DoH potrebbe non convalidare DNSSEC", ha detto la NSA. "Le aziende che non si rendono conto di quali parti del processo DNS sono vulnerabili potrebbero cadere in un falso senso di sicurezza".