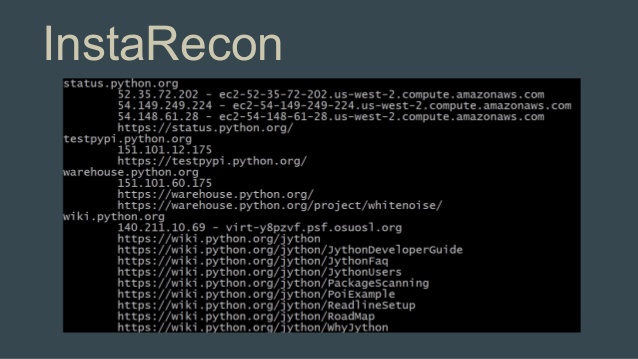

Oggi parleremo di InstaRecon.py, un potentissimo Tool di Ricognizione integrabile con Shodan, il famoso motore di ricerca per Hacker di cui abbiamo parlato in questi articoli precedenti:

Instarecon.py è un Tool che gira su Linux molto semplice da utilizzare, prevede un unico comando da terminale, ma che vi dirà molto di quello che c'è da saper sul vostro obiettivo, partendo dal suo nome a Dominio!

Innanzi tutto vediamo come installarlo, apriamo un terminale e digitiamo:

./setup.py installSe dovessero esserci problemi vi rimando alla fonte ufficiale : https://github.com/vergl4s/instarecon

Cosa può dirci "InstaRecon.py" sul nostro Target (obiettivo)?

Questo:

- DNS (PTR, MX, NS) lookups

- Whois (del dominio ed IP) lookups

- Ricerca sottodomini tramite Google dorks

- Shodan lookups (ricerca in Shodan)

- Reverse DNS lookups dell'intera CIDR (NetRange)

Adesso da terminale usare il comando Help (-h) come mostrato in basso, cosi vi farete un'idea dei comandi.

root@kali-2:~# instarecon.py -h

usage: instarecon.py [options] target1 [target2 ... targetN]

# InstaRecon v0.1.2 - by Luis Teixeira (teix.co)

positional arguments targets: targets to be scanned - can be a domain (google.com), an IP (8.8.8.8) or a network range (8.8.8.0/24)

optional arguments:

-h, --help show this help message and exit

-o [OUTPUT], --output [OUTPUT] output filename as csv

-n [NAMESERVER], --nameserver [NAMESERVER] alternative DNS server to query

-s [SHODAN_KEY], --shodan_key [SHODAN_KEY] shodan key for automated port/service information

(SHODAN_KEY environment variable also works for this)

-t [TIMEOUT], --timeout [TIMEOUT] timeout for DNS lookups (default is 2s)

-v, --verbose verbose errors (-vv or -vvv for extra verbosity)Pochi come avete visto, ed ora comporremo il comando principale:

instarecon.py -s Xo8qqQXXXXXXyWB8cSUlsGb1lbXXXXXXXXX -o /root/Scrivania/"NAME".csv "TARGET.it"

- TARGET.it è il nome a dominio del nostro obiettivo.

- -o seguito da /root/Scrivania/"NAME".csv è la directory in cui andremo a salvare il report.

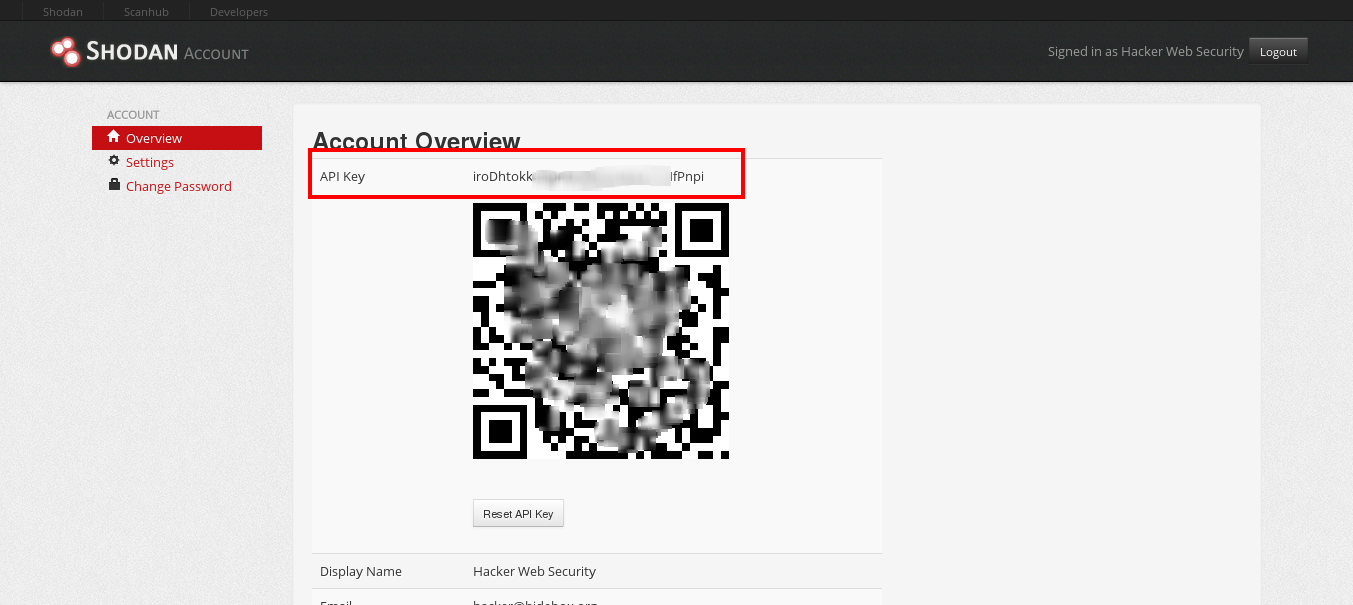

- Il comando -s seguito da "Xo8qqQXXXXXXyWB8cSUlsGb1lbXXXXXXXXX" è l'API Key di shodan, reperibile dal vostro account.

Questo:

Se ancora non avete un Account in Shodan, vi consiglio di aprirlo! Leggi il mio precedente articolo su come fare:

Adesso scegliamo il nostro Target e lanciamo il comando! Ecco l'output:

root@kali-2:~# instarecon.py -s Xo8qqQo1AApcXyWB8cSUlXXXXXXXXXXXX -o /root/Scrivania/TEST.csv example.com # InstaRecon v0.1.2 - by Luis Teixeira (teix.co) # Scanning 1/1 hosts # ____________________ Scanning example.com ____________________ # [*] Domain: example.com [*] IPs & reverse DNS: 93.184.216.34 [*] NS records: b.iana-servers.net 199.43.133.53 - b.iana-servers.net a.iana-servers.net 199.43.135.53 - a.iana-servers.net [*] Whois domain: % IANA WHOIS server % for more information on IANA, visit http://www.iana.org % This query returned 1 object domain: EXAMPLE.COM organisation: Internet Assigned Numbers Authority created: 1992-01-01 source: IANA [*] Whois IP for 93.184.216.34: asn: 15133 asn_cidr: 93.184.216.0/24 asn_country_code: EU asn_date: 2008-06-02 asn_registry: ripencc net 0: cidr: 93.184.216.0/24 range: 93.184.216.0 - 93.184.216.255 name: EDGECAST-NETBLK-03 description: NETBLK-03-EU-93-184-216-0-24 handle: DS7892-RIPE address: 13031 W Jefferson Blvd #900, Los Angeles, CA 90094 country: EU [*] Related CIDR: 93.184.216.0/24 # Querying Shodan for open ports [*] Shodan: IP: 93.184.216.34 Organization: Verizon Business ISP: Edgecast Networks Port: 443 Banner: HTTP/1.1 200 OK Accept-Ranges: bytes Cache-Control: max-age=604800 Content-Type: text/html Date: Mon, 15 May 2017 06:34:53 GMT Etag: "359670651" Expires: Mon, 22 May 2017 06:34:53 GMT Last-Modified: Fri, 09 Aug 2013 23:54:35 GMT Server: ECS (iad/182A) Vary: Accept-Encoding X-Cache: HIT Content-Length: 1270 Port: 80 Banner: HTTP/1.1 404 Not Found Content-Type: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Date: Sat, 13 May 2017 05:31:08 GMT Server: ECS (ewr/15BD) Content-Length: 345 # Querying Google for subdomains and Linkedin pages, this might take a while [*] Possible LinkedIn page: https://www.linkedin.com/company/example-com [*] Subdomains: ww.example.com http://ww.example.com/ # Saving output csv file # Done

In fine salva un Report in file csv.

Adesso provateci Voi 😉 !

Nel Prossimo articolo, parleremo di un altro grande strumento di ricognizione...

...Ed alla fine cercheremo di capire perchè le informazioni derivanti dalla ricognizione effettuata con questo Tool sono tanto importanti, sia ai fini di un PenTest che di un'indagile OSINT (che cos'è l'OSINT? leggi l'articolo QUI)!

Grazie per la Lettura!

Ricordo al solito che abusare di queste tecniche e strumenti può essere considerato reato penale. Io non mi assumo alcuna responsabilità.

Se vuoi un anticipo sul prossimo articolo iscriviti GRATIS 😉 !