I ricercatori di Cybesecurity hanno rivelato oggi una nuova campagna di malspam che distribuisce un Trojan di accesso remoto (RAT) pretendendo di contenere un video di scandalo sessuale del presidente degli Stati Uniti Donald Trump.

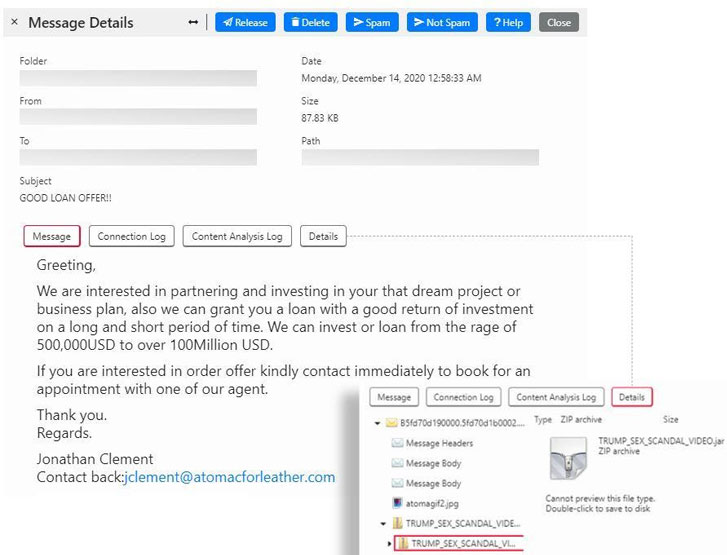

Le e-mail, che portano con l'oggetto "OTTIMA OFFERTA DI PRESTITO !!", vengono allegate con un file di archivio Java (JAR) chiamato "TRUMP_SEX_SCANDAL_VIDEO.jar", che, una volta scaricato, installa Qua o Quaverse RAT ( QRAT ) sul file infiltrato sistema.

"Sospettiamo che i malintenzionati stiano tentando di cavalcare la frenesia provocata dalle elezioni presidenziali recentemente concluse poiché il nome del file che hanno usato nell'allegato è totalmente estraneo al tema dell'email", ha detto in un articolo Diana Lopera, ricercatrice senior di Trustwave sulla sicurezza pubblicato oggi.

L'ultima campagna è una variante del downloader QRAT basato su Windows che i ricercatori Trustwave hanno scoperto ad agosto.

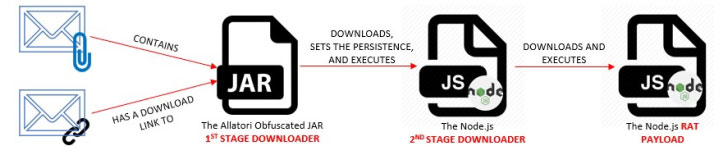

La catena di infezione inizia con un messaggio di spam contenente un allegato incorporato o un collegamento che punta a un file zip dannoso, uno dei quali recupera un file JAR ("Spec # 0034.jar") codificato utilizzando l' offuscatore Java Allatori .

Questo downloader di prima fase imposta la piattaforma Node.Js sul sistema, quindi scarica ed esegue un downloader di seconda fase chiamato "wizard.js" che è responsabile del raggiungimento della persistenza, del recupero e dell'esecuzione di Qnode RAT ("qnode-win32-ia32. js ") da un server controllato da un utente malintenzionato.

QRAT è un tipico Trojan di accesso remoto con varie funzionalità tra cui ottenere informazioni di sistema, eseguire operazioni sui file e acquisire credenziali da applicazioni come Google Chrome, Firefox, Thunderbird e Microsoft Outlook.

Ciò che è cambiato questa volta è l'inclusione di un nuovo avviso pop-up che informa la vittima che il JAR in esecuzione è un software di accesso remoto utilizzato per i test di penetrazione. Ciò significa anche che il comportamento dannoso del campione inizia a manifestarsi solo quando l'utente fa clic su "Ok, so cosa sto facendo". pulsante.

"Questo pop-up è un po 'strano ed è forse un tentativo di rendere l'applicazione legittima o di sviare la responsabilità dagli autori del software originale", ha osservato Lopera.

Inoltre, il codice dannoso del downloader JAR viene suddiviso in diversi buffer numerati casualmente nel tentativo di eludere il rilevamento.

Altre modifiche includono un aumento complessivo delle dimensioni del file JAR e l'eliminazione del downloader di seconda fase a favore di una catena di malware aggiornata che recupera immediatamente il payload QRAT ora chiamato "boot.js."

Da parte sua, il RAT ha ricevuto una propria quota di aggiornamenti, con il codice ora crittografato con codifica base64, oltre a farsi carico di persistere sul sistema di destinazione tramite uno script VBS.

"Questa minaccia è stata notevolmente migliorata negli ultimi mesi da quando l'abbiamo esaminata per la prima volta", ha concluso Topera, esortando gli amministratori a bloccare i JAR in arrivo nei loro gateway di sicurezza della posta elettronica.

"Sebbene il payload degli allegati abbia alcuni miglioramenti rispetto alle versioni precedenti, la stessa campagna di posta elettronica era piuttosto amatoriale e riteniamo che la possibilità che questa minaccia venga recapitata con successo è maggiore se solo l'email fosse più sofisticata".