Premesso che nelle aziende ormai è consolidato il VOIP, per cui l’intercettazione telefonica costituisce una minaccia solo in pochi casi (non che il VOIP non sia Vulnerabile eh :-D). Ma nelle abitazioni, il Cordless continua ad essere lo strumento di telefonia più diffuso! E pertanto la cosa ha attirato la nostra attenzione.

Sono più di dieci anni che si parla di quanto sia facile intercettare le chiamate provenienti da un Cordless, in passato esisteva il progetto deDECTed volto appunto a dimostrare le vulnerabilità del protocollo DECT con l’ausilio di una vecchia PCMCIA. La tecnica a dir la verità funziona ancora su moltissimi modelli, in particolare i dispositivi della Gigaset sono molto vulnerabili. Abbiamo anche eseguito dei test con un vecchio adattatore PCMCIA qui l’articolo: https://www.hackerwebsecurity.com/cordless-intercettazione-telefonica-con-un-vecchio-metodo/

Per il nostro esperimento utilizzeremo una strumentazione più “Attuale”. Il nostro scopo non è far la differenza tra il metodo vecchio ed il nuovo, ma far capire la differenza tra un Cordless sicuro ed uno vulnerabile.

In questo esempio, intercetteremo una chiamata con Gr-DECT2 e re-DECTed la decodificheremo e visualizzeremo il Dump in Wireshark ed in fine ascolteremo l’Audio.

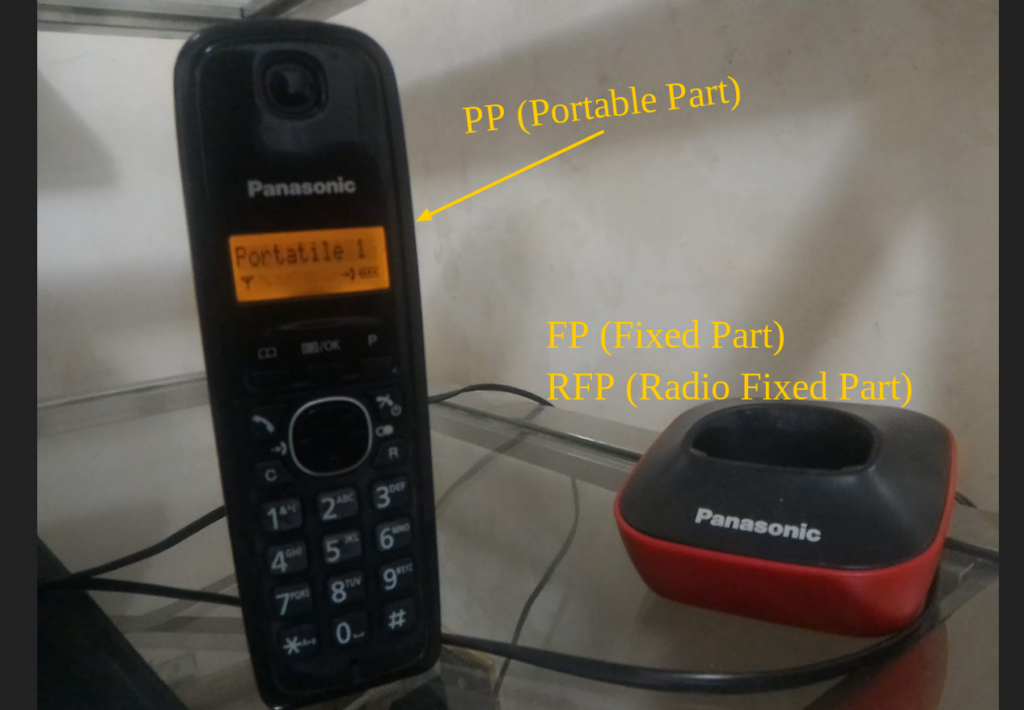

Prima di procedere facciamo una rapida panoramica sul funzionamento di un Cordless. Il Cordless è composto da due/tre parti, PP, FP e RFP

Un sistema DECT comprende una parte fissa DECT (FP), che può utilizzare una o più stazioni base (RFP) e una o più parti portatili (PP) DECT. In linea di massima il protocollo DECT copre solo “l’interfaccia aerea” tra una parte fissa DECT (FP) ed una parte portatile DECT (PP). Le frequenze principali utilizzate vanno da 1880 Mhz a 1900 Mhz divise per 10 canali (0-9).

Primo Metodo con re-DECTed

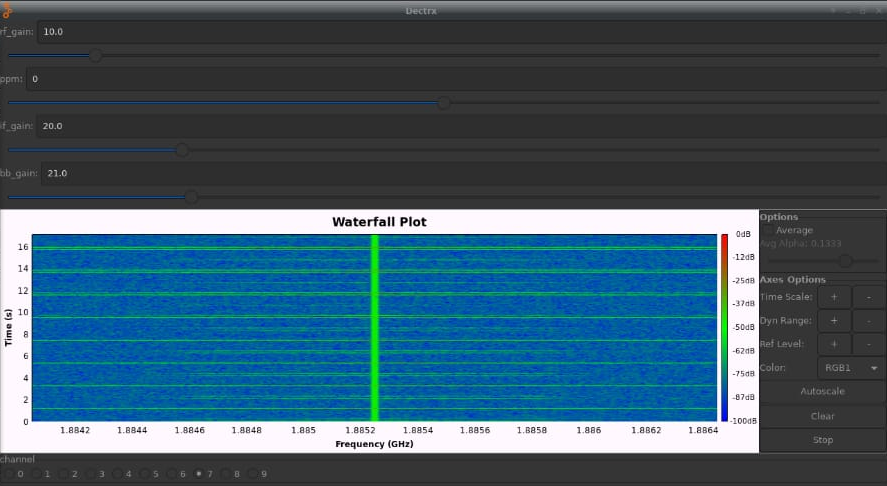

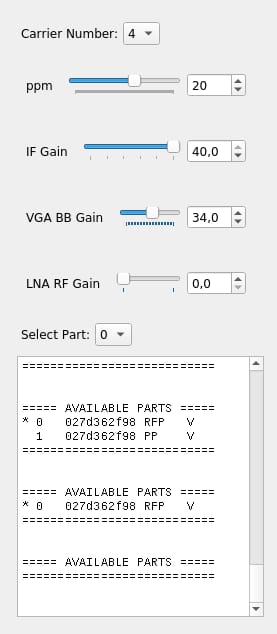

Detto ciò, avviamo il tool Dectrx (re-DECTed) ed iniziamo ad esplorare i vari canali. Dall’immagine a seguire si evince che sul canale 7 è presente molta attività. Il che ci lascia presumere che ci sia una chiamata in corso.

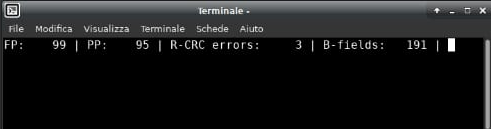

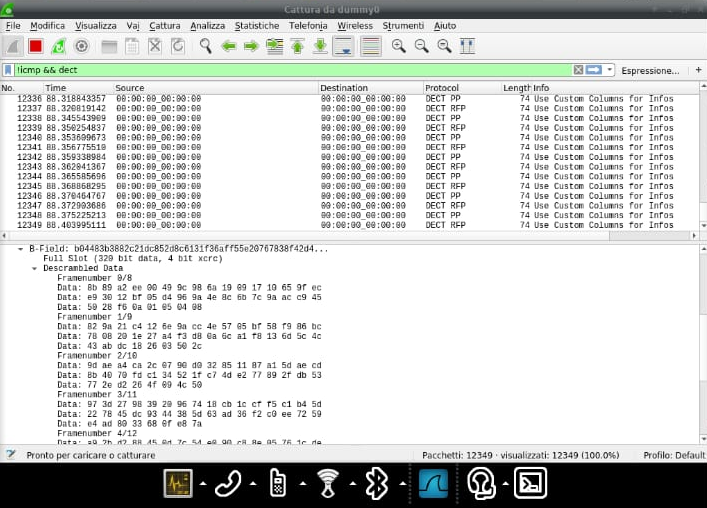

Ora per interfacciarci con il protocollo DECT in Wireshark, avviamo il tool dectrcv (re-DECTed)

Questo nell’immagine a seguire è un pacchetto DECT relativo ad una chiamata in corso (la nostra chiamata).

Per la decodifica e l’ascolto della chiamata abbiamo utilizzato il vecchio metodo ben descritto qui https://dedected.org/trac/wiki/COM-ON-AIR-Linux

Ammettiamo che la prima volta non è stato facile! Ma chiaramente ci siamo riusciti. Troverete l’Audio in fondo alla pagina.

Metodo Alternativo con gr-DECT2

Questo progetto è stato sviluppato per dimostrare come è possibile decodificare il canale vocale DECT in tempo reale tramite Gnuradio. E’ possibile ascoltare la voce solo se la crittografia non è presente, in alternativa sentirete solo rumore (Es., i BabyMonitor digitali DECT non hanno la crittografia).

Come si evince dall’immagine di sopra, per ascoltare la chiamata in tempo reale è necessario sintonizzarsi sul canale in cui si sta effettuando la chiamata. Bisogna intercettare entrambe le parti (RFP e PP). Il tool sfrutterà la nostra scheda audio per farci ascoltare la voce. Questo è il metodo più rapido per capire se il nostro Cordless è criptato oppure no.

Risultato Registrazione Vocale

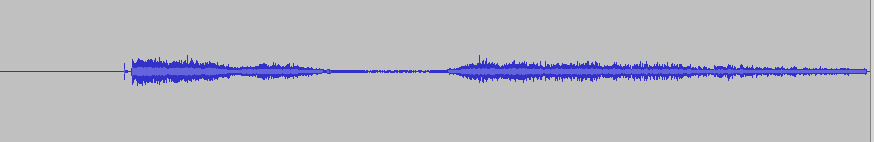

Audio Criptato

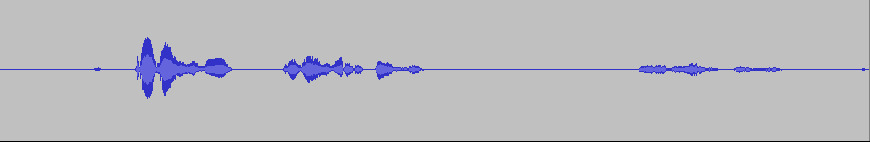

Audio in Chiaro

Non sempre è possibile ascoltare l’audio di entrambe le voci, certe volte solo di un interlocutore. Questo può dipendere da diversi fattori tra cui l’antenna utilizzata, eventuali interferenze ed anche dal fatto che uno dei due interlocutori potrebbe utilizzare un modello criptato e l’altro no (quindi ascoltereste solo la voce della parte vulnerabile).

Vecchio Metodo DeDECTed + PCMCIA

Il tool DeDECTed se pur molto datato, resta ancora il nostro strumento preferito, per questioni di gestione dati e cattura del traffico DECT. Vi rimandiamo all’articolo dedicato, che espone nel dettaglio come intercettare una chiamata DECT di “uno specifico telefono Cordless” per poi decodificarla ed ascoltare la voce :

Conclusioni

Il DECT è sempre stato problematico dal punto di vista della sicurezza. Per cui l’unico modo per difendersi è scegliere con cura il produttore adeguato ed anche il modello più sicuro. Stiamo appunto creando una lista di modelli sicuri (criptati). Attualmente possiamo asserire con certezza che il modello sul quale abbiamo effettuato il test (se pur datato) è sicuro! Comunque in ogni caso, prima di acquistare un Cordless è consigliabile contattare il produttore e leggere le specifiche tecniche.

Attenzione

I nostri articoli sono a puro scopo educativo. L’intercettazione o l’interruzione di segnale in Italia Costituisce Reato Articolo 617 quater Codice penale (R.D. 19 ottobre 1930, n. 1398)