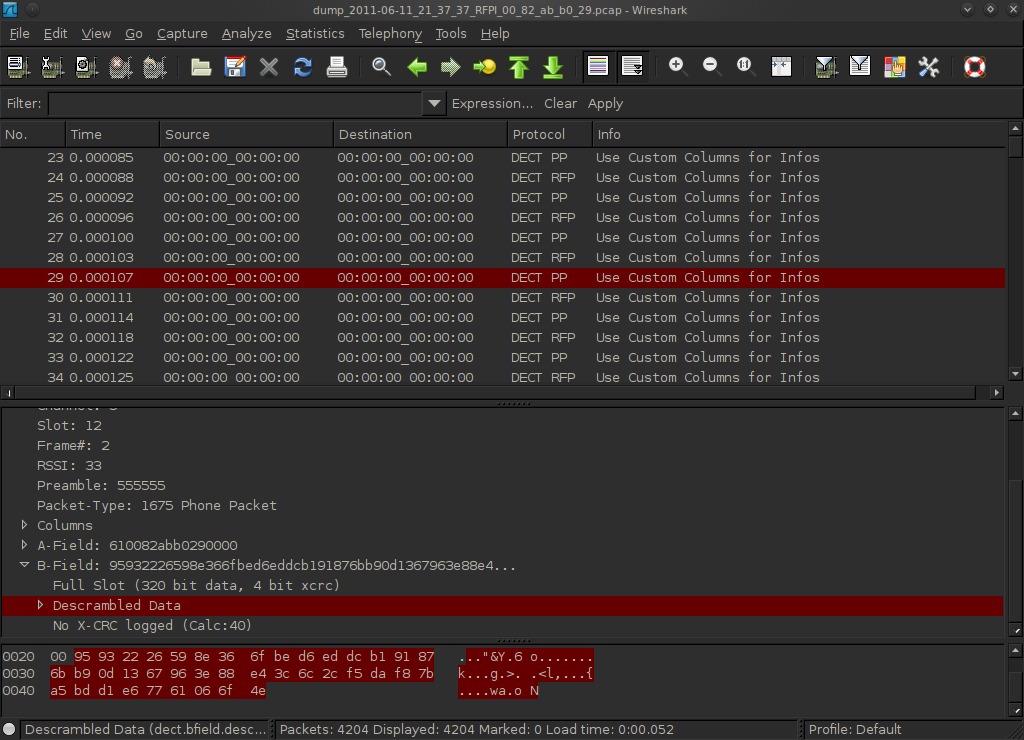

Prima di visionare il vecchio metodo, vi invitiamo a leggere la parte 1 relativa a come capire se un determinato modello di Cordless è sicuro oppure no. Nel precedente articolo abbiamo mostrato un metodo più moderno e rapido per analizzare il traffico DECT:

Cordless Parte 1 di 2- Intercettazione Telefonica Tramite Sniffing con Wireshark

Il vecchio metodo che stiamo per illustrare si basa sul progetto deDECTed. Vediamo una breve introduzione circa le capacità e le funzioni del tool “DeDECTed”

Questo documento è puramente a scopo informativo, l’intercettazione telefonica in Italia è un reato (Art. 266.) Pertanto non mi assumo alcuna responsabilità.

Il tool è stato concepito per testare la sicurezza del protocollo DECT (Digital Enhanced Cordless Telecommunication).

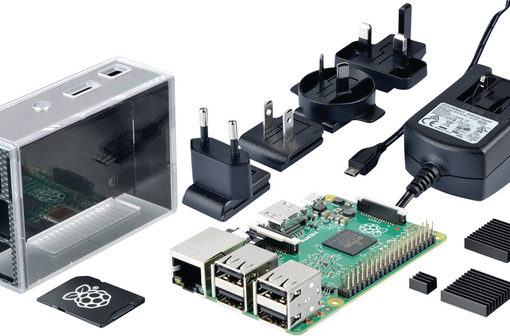

Strumenti indispensabili:

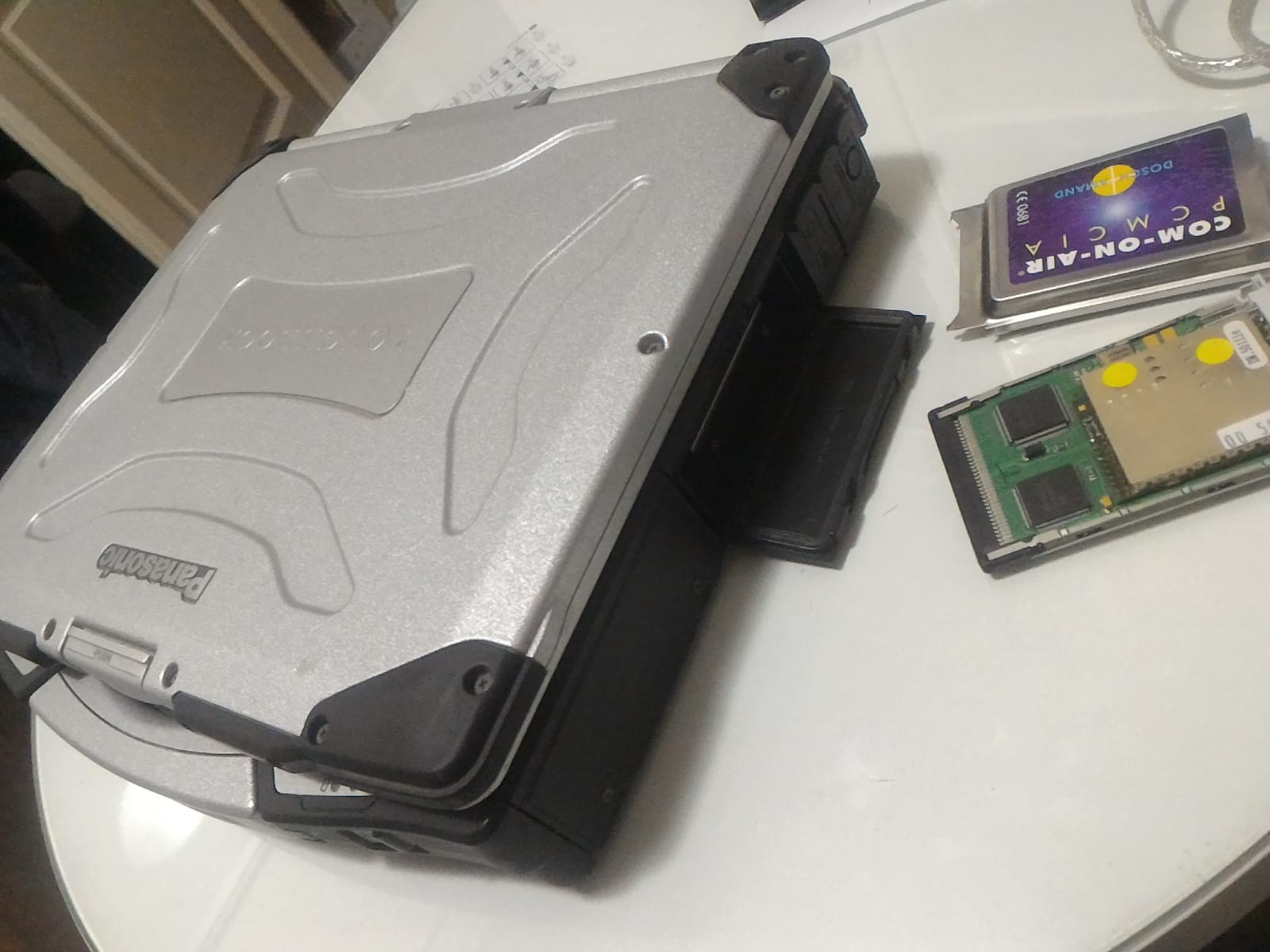

1) Una PC Card tipo III (PCMCIA)

2) Un Notebook dotato di slot per PC Card tipo III (PCMCIA)

Nel nostro caso un ToughBook CF-29, ma un vecchio IBM ThinkPad andrà benissimo (purchè abbia lo slot PCMCIA typ 3.

Se proprio non volete acquistare un PC basta anche un adattatore (anche se con l’adattatore ci siamo trovati male, si disconnetteva di continuo).

3) BackTrack 5 r3 (nel nostro caso)

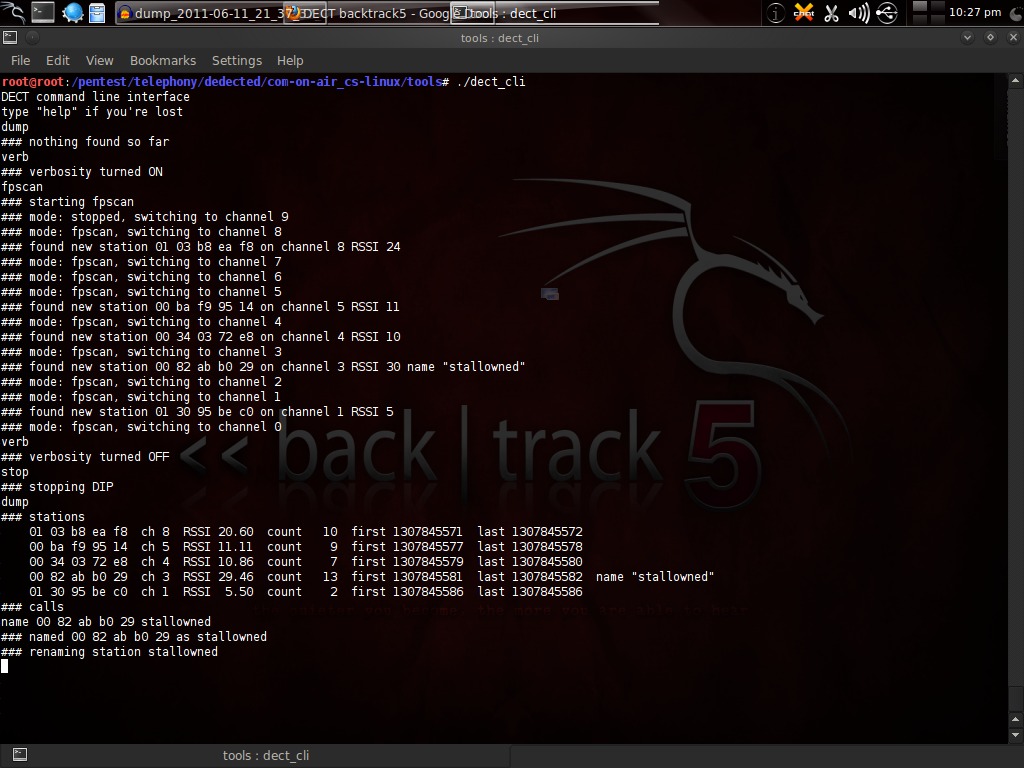

Capacità operative:

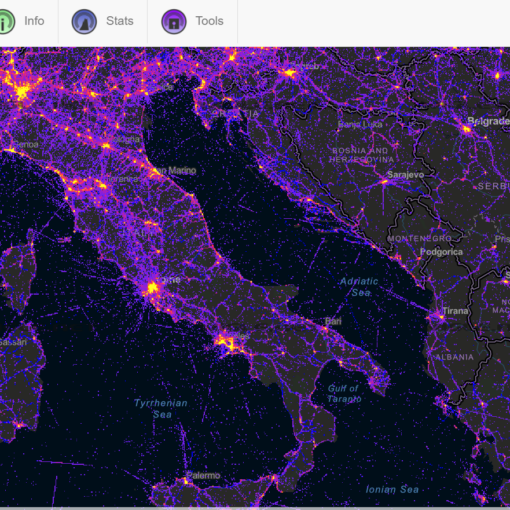

-Scansione delle stazioni (basi) cordless.

-Scansione delle chiamate in corso.

-Possibilità di filtrare un’unica stazione (base).

-Possibilità di registrare una chiamata specifica.

-Possibilità di dare un nome alle stazioni (basi).

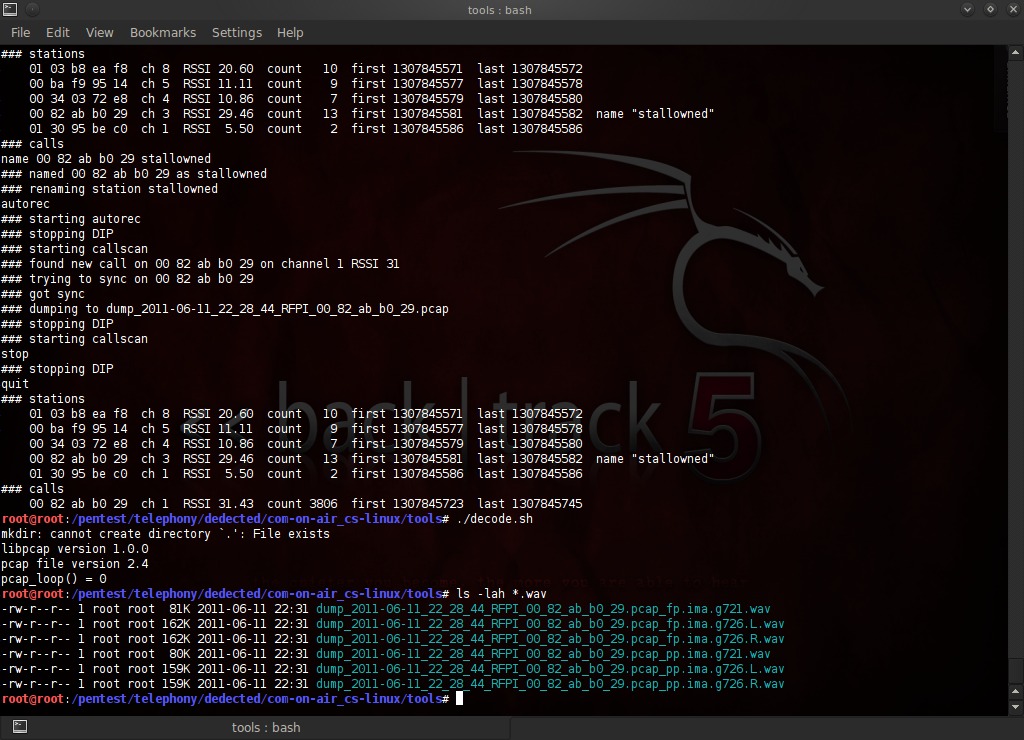

Fasi dell’intercettazione:

Sospendere la telefonata.

4) Dare un nome alla stazione dell’obbiettivo.

Come difendersi e quali sono i Cordless sicuri?

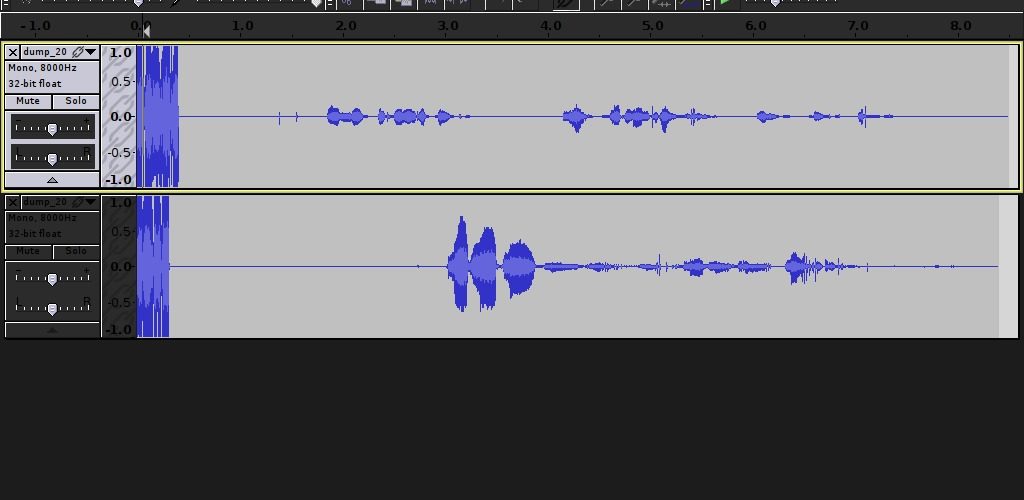

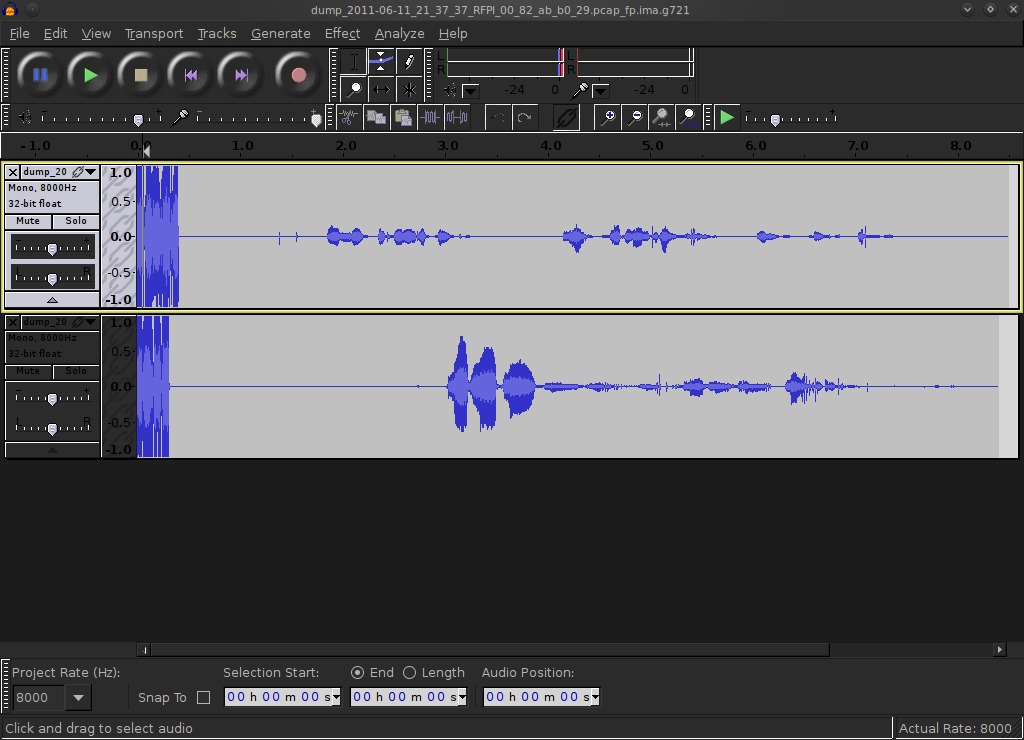

Nella parte 1 abbiamo illustrato l’esito di un’intercettazione, li potrete visionare 2 file audio analizzati e capire meglio la differenza tra un Cordless criptato ed uno NON criptato. Vi rimandiamo all’articolo precedente :

Cordless Parte 1 di 2- Intercettazione Telefonica Tramite Sniffing con Wireshark