Qualche settimana fa ero curioso di testare il sito web principale di Vodafone (https://www.vodafone.it), così ho iniziato direttamente con un’analisi passiva.

La prima cosa che ho controllato era la presenza di qualsiasi WAF / IDS / IPS.

Bene, sono stato fermato immediatamente, perché hanno SecureSphere WAF (prodotto da Imperva Inc.) ed è molto potente.

Ma aspetta! Ho avuto l’idea di provare ad analizzare alcuni sottodomini e cercando ho trovato http://m.vodafone.it.

Interessante perché non aveva waf o ids come protezioni!

Così ho iniziato a fare crawling e fuzzing finché non ho trovato qualcosa di carino nell’URL:

Ho scoperto che il parametro faqChannel era un po ‘suscettibile, quindi ho investigato di più.

Dopo alcuni test, con l’aiuto di un mio amico, abbiamo scoperto che era vulnerabile alle SQL Inejction time-based blind.

Con questi due payload potrei verificarlo “faqChannel=0′ AND (SELECT * FROM (SELECT(SLEEP(5)))JzeP)–lkj” e “0’XOR(if(now()=sysdate(),sleep(6),0))XOR’Z” modificando i valori della funzione sleep.

Successivamente ho attivato SQLMAP per accelerare il passaggio di verifica e ottenere il nome del database. L’ho beccata ovviamente.

web application technology: Apache

back-end DBMS: MySQL 5

Database: <REDACTED>

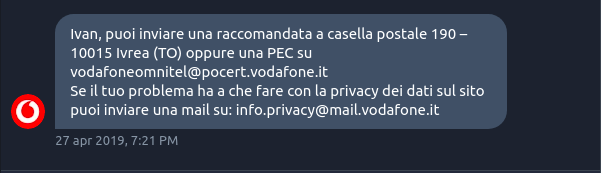

Cosa faccio ora? Ho contattato il supporto di Vodafone su Twitter per ottenere contatti o aiuto, e mi hanno risposto di scrivere presso la loro PEC (Posta Elettronica Cetificata) come nello screenshot.

Ho scritto a loro il 30/4/2019 alle 12:24 (30 aprile 2019) ma non ottengo risposta per una settimana consecutiva.

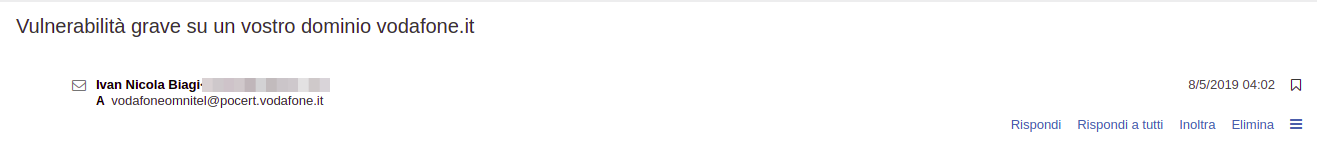

E adesso? Ho aspettato abbastanza e l’8/05/2010 alle 04:02 ho scritto di nuovo a loro, ma nessuna risposta.

Lo stesso giorno un gruppo di Hacker Attivisti chiamato LulzSec ha rilasciato un dump del database di Vodafone su privatebin (ecco il link vodadump , password: vodapwn). Come potrete vedere la password è memorizzata come hash MD5, quindi questo interrompe la sicurezza dei client dato che MD5 è considerato debole per la protezione della password, ben fatto Vodafone.

Quindi cosa ho imparato da questa avventura? Alle grandi aziende italiane non interessa molto la sicurezza, anche se verranno violate.

I programmi di bug bounty sono buoni, ma non mi piacciono piú di tanto, preferisco trovare interessanti vulnerabilità nei siti web senza bisogno di incassare necessariamente le taglie.

Lo scopo principale di questo articolo è di mostrare come la maggior parte delle grandi aziende italiane reagiscono alla divulgazione responsabile. Non ho chiesto soldi,, li ho solo avvertiti.

Naturalmente ora la vulnerabilità è stata patchata ed hanno aggiunto questo sito Web all’ambito WAF / IDS / IPS.

A presto per il prossimo articolo e seguimi su Twitter per ulteriori notizie o avventure!

Contatto Twitter: https://twitter.com/IvanBiagi1