Grazie ai ragazzi di Cellular Privacy per la realizzazione del progetto Android-IMSI-Catcher-Detector

Indice dei termini

- A5 / 0, A5 / 1, A5 / 2, A5 / 3, A5 / 4

- ARFCN

- Chiave di autenticazione (Ki)

- Chiave di cifratura (Kc)

- BCCH

- Manipolazione BCCH

- BTS

- Supporto / dispositivo

- Cellula

- ID cella

- Cella

- Codifica dei canali

- dissolvenza

- GSM 1800

- GSM 1900

- GSM 900

- Interfaccia aerea GSM

- Architettura GSM

- Canali GSM

- Consegna GSM

- Sicurezza GSM

- IMEI

- IMSI-Catcher

- Software IMSI-Catcher

- LAC

- MCC

- MNC

- MSISDN

- PSC

- Carta SIM

- Chiamata silenziosa

- SMS silenziosi

- Chiamata spia

- TMSI

- Triangolazione

A5 / 0, A5 / 1, A5 / 2, A5 / 3, A5 / 4

L’algoritmo di cifratura GSM si chiama A5. Per dettagli tecnici e attacchi vedere i file GSM Cryptome . Esistono quattro varianti di A5 in GSM, solo le prime tre sono ampiamente implementate:

- A5 / 0: nessuna crittografia

- A5 / 1: cifratura forte, destinata all’uso in Nord America ed Europa

- A5 / 2: cifratura debole, destinata ad altri paesi, ora deprecata da GSMA

- A5 / 3: cifratura ancora più forte con il design aperto, chiamato anche KASUMI

- A5 / 4: Il cambiamento essenziale è l’input della lunghezza della chiave da 64 bit a 128 bit

A5 / 1

È un codice di flusso utilizzato per fornire la riservatezza delle comunicazioni via etere nello standard del telefono cellulare GSM. Inizialmente è stato tenuto segreto, ma è diventato di dominio pubblico attraverso fughe e reverse engineering. Sono state identificate numerose gravi carenze nel codice. A5 / 1 è usato in Europa e negli Stati Uniti.

A5 / 2

È un codice stream utilizzato per fornire la privacy vocale nel protocollo del telefono cellulare GSM. A5 / 2 è stato un deliberato indebolimento dell’algoritmo per alcune regioni di esportazione. Il codice si basa su una combinazione di quattro registri di spostamento a retroazione lineare con clock irregolare e un combinatore non lineare.

A5 / 3

KASUMI è stato progettato per 3GPP da utilizzare nel sistema di sicurezza UMTS dal Security Algorithms Group of Experts (SAGE), una parte dell’ente europeo per gli standard ETSI. A causa delle pressioni programmate nella standardizzazione 3GPP, invece di sviluppare un nuovo codice, SAGE ha concordato con il gruppo di specifiche tecniche 3GPP (TSG) per gli aspetti di sistema della sicurezza 3G (SA3) basare lo sviluppo su un algoritmo già sottoposto a valutazione.

A5 / 4

Basato su A5 / 3, l’unica modifica essenziale è l’input della lunghezza della chiave esterna da 64 bit a 128 bit. Per ulteriori informazioni, consultare le Specifiche degli algoritmi di crittografia A5 / 4 e gli algoritmi di sicurezza GSMA . Sebbene A5 / 4 sia stato sviluppato e specificato in modo chiaro allo stesso tempo dell’A5 / 3, non ci sono noti fornitori di reti mobili che lo hanno implementato, ad oggi.

ARFCN

Nelle reti cellulari GSM, un numero di canale in radiofrequenza assoluto (ARFCN) è un codice che specifica una coppia di supporti radio fisici utilizzati per la trasmissione e la ricezione in un sistema radio mobile terrestre, uno per il segnale di uplink e uno per il segnale di downlink. Questo parametro di rete viene utilizzato per forzare i telefoni cellulari a inviare richieste di registrazione a un falso BTS (IMEI / IMSI-Catcher).

Chiave di autenticazione (Ki)

La chiave di autenticazione o Ki è una chiave a 128 bit utilizzata nel processo di generazione di chiavi di autenticazione e cifratura. In poche parole, la chiave viene utilizzata per autenticare la SIM sulla rete GSM. Ogni SIM contiene questo tasto che viene assegnato dall’operatore durante il processo di personalizzazione. La scheda SIM è stata progettata appositamente per cui il Ki non può essere compromesso utilizzando un’interfaccia smart-card.

Chiave di cifratura (Kc)

La SIM contiene l’algoritmo di generazione della chiave di cifratura (A8) che viene utilizzata per produrre la chiave di cifratura a 64 bit (Kc). La chiave di cifratura viene calcolata applicando lo stesso numero casuale (RAND) utilizzato nel processo di autenticazione all’algoritmo di generazione della chiave di cifratura (A8) con la chiave di autenticazione del singolo sottoscrittore (Ki). La chiave di cifratura (Kc) viene utilizzata per crittografare e decrittografare i dati tra MS e BS. Tuttavia, un Interceptor GSM passivo può estrarre e calcolare a distanza la chiave di cifratura e utilizzarla per decifrare in tempo reale.

BCCH

Un canale di controllo broadcast (BCCH) è un canale multipoint, unidirezionale (downlink) utilizzato nell’interfaccia Um dello standard cellulare GSM. Il BCCH presenta un modello ripetuto di messaggi di informazioni di sistema che descrivono l’identità, la configurazione e le funzionalità disponibili della stazione base del ricetrasmettitore (BTS).

Manipolazione BCCH

Una tecnica speciale. Gli Interceptor GSM (IMEI / IMSI-Catchers) usano la manipolazione BCCH per dare un effetto di “potenza virtuale” fino a diverse centinaia di watt. In questo modo, un Interceptor GSM ingannerà i portatili, che sceglieranno sempre il “BTS” con il segnale più forte. Inoltre, cambiando l’ID cella (tutti gli altri parametri di rete rimangono gli stessi – MCC, MNC, LAC) e ARFCN, l’Interceptor sta forzando i telefoni cellulari all’interno dell’area per inviare richieste di registrazione, raccogliendo in questo modo gli identificatori dei telefoni: IMSI, IMEI, codice di riferimento, ecc.

BTS

La Base Transceiver Station contiene l’apparecchiatura per la trasmissione e la ricezione di segnali radio (transceiver), antenne e apparecchiature per la crittografia e la decrittografia delle comunicazioni con il controller della stazione base (BSC).

Supporto / dispositivo

Una società che fornisce servizi di telecomunicazione GSM.

Cellula

Nei sistemi di comunicazioni personali (sistemi cellulari di telefonia mobile) una cella è l’area geografica servita da una singola stazione base. Le celle sono disposte in modo tale che le frequenze della stazione base possano essere riutilizzate tra le celle. L’area che circonda un sito di celle. L’area in cui le chiamate vengono gestite da un determinato sito di celle.

ID cella

Un ID cella GSM (CID) è un numero generalmente univoco utilizzato per identificare ciascuna stazione di base del ricetrasmettitore (BTS) o settore di un BTS all’interno di un codice di area di posizione (LAC) se non all’interno di una rete GSM. In alcuni casi l’ultima cifra di CID rappresenta l’ID di settore delle celle. Questo parametro di rete viene utilizzato nella cosiddetta manipolazione BCCH da parte degli Interceptor GSM. Cambiando l’ID cella (tutti gli altri parametri di rete rimangono gli stessi – MCC, MNC, LAC) e ARFCN, il sistema sta forzando i telefoni cellulari all’interno dell’area per inviare richieste di registrazione, raccogliendo in questo modo identificatori dei telefoni: IMSI, IMEI, classe di riferimento, ecc. .

Cella

Le apparecchiature di trasmissione e ricezione, inclusa l’antenna della stazione base, che collega un telefono cellulare alla rete.

Codifica dei canali

La codifica dei canali è la tecnica per proteggere i segnali dei messaggi dalle menomazioni del segnale aggiungendo ridondanza al segnale del messaggio.

dissolvenza

Una dissolvenza è un cambiamento lento nella potenza del segnale.

GSM 1800

La banda GSM 1800 prevede un uplink GSM nell’intervallo 1710-1785 MHz, un downlink GSM nell’intervallo 1805-1880 MHz.

GSM 1900

La banda GSM 1900 prevede un uplink GSM nell’intervallo 1850-1910 MHz, un derivato GSM nel range 1930-1990 MHz

GSM 900

La banda GSM 900 prevede un uplink GSM nell’intervallo 890-915 MHz, un collegamento GSM verso valle nell’intervallo 935-960 MHz.

Interfaccia aerea GSM

L’interfaccia aerea GSM opera nella banda di frequenze UHF.

Architettura GSM

Una rete GSM è composta dalla stazione mobile, dal sistema di stazione base, dal sistema di commutazione e dal sistema operativo e di supporto. Sistema di stazione base GSM (BSS) Il sistema di stazione base GSM (BSS) fornisce l’interfaccia tra il telefono cellulare GSM e altre parti della rete GSM.

Canali GSM

Il GSM offre due tipi di canali: canali di traffico e canali di segnalazione.

Consegna GSM

Il passaggio di consegne si riferisce al processo mediante il quale l’affiliazione di un telefono cellulare GSM viene trasferita da una stazione di base a un’altra.

Sicurezza GSM

Il GSM offre una serie di servizi di sicurezza, tra cui autenticazione, generazione di chiavi, crittografia e privacy limitata.

IMEI

L’International Mobile Station Identity o IMEI è un numero, solitamente unico, per identificare telefoni cellulari 3GPP (cioè GSM, UMTS e LTE) e iDEN, così come alcuni telefoni satellitari. Sulla maggior parte dei telefoni è possibile comporre *#06# per vedere questo numero. Il numero IMEI viene utilizzato da una rete GSM per identificare i dispositivi validi e viene utilizzato solo per identificare il dispositivo e non ha alcuna relazione permanente o semipermanente con l’abbonato. Viene inoltre utilizzato da IMEI / IMSI-Catchers / GSM Interceptor per identificare il telefono e eseguire l’intercettazione delle chiamate.

IMSI-Catcher

È essenzialmente una falsa torre mobile che agisce tra i telefoni mobili di destinazione e le torri reali dei fornitori di servizi. Come tale è considerato un attacco Man In the Middle (MITM). Viene utilizzato come dispositivo intercettatore utilizzato per l’intercettazione e il tracciamento dei telefoni cellulari e di solito non è rilevabile per gli utenti dei telefoni cellulari. Tale stazione di ricetrasmissione di base virtuale (VBTS) è un dispositivo per identificare l’IMSI (International Mobile Subscriber Identity) di un telefono cellulare GSM nelle vicinanze e intercettare le sue chiamate. L’IMSI-Catcher si maschera come una stazione base e registra i numeri IMSI di tutte le stazioni mobili nell’area, mentre tentano di collegarsi all’IMSI-Catcher. Permette di forzare il telefono cellulare ad esso collegato per non utilizzare la crittografia delle chiamate (cioè, è forzato in modalità A5 / 0), rendendo i dati di chiamata facili da intercettare e convertire in audio.

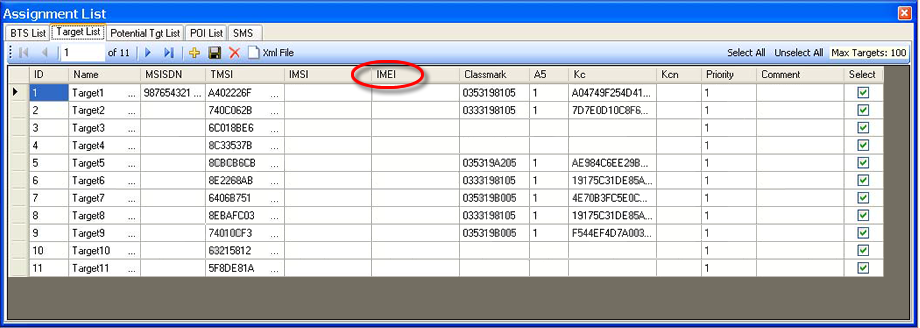

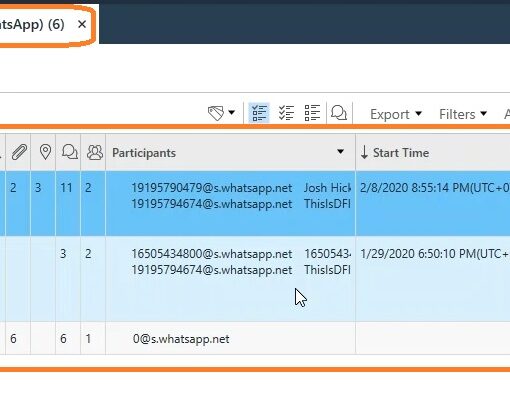

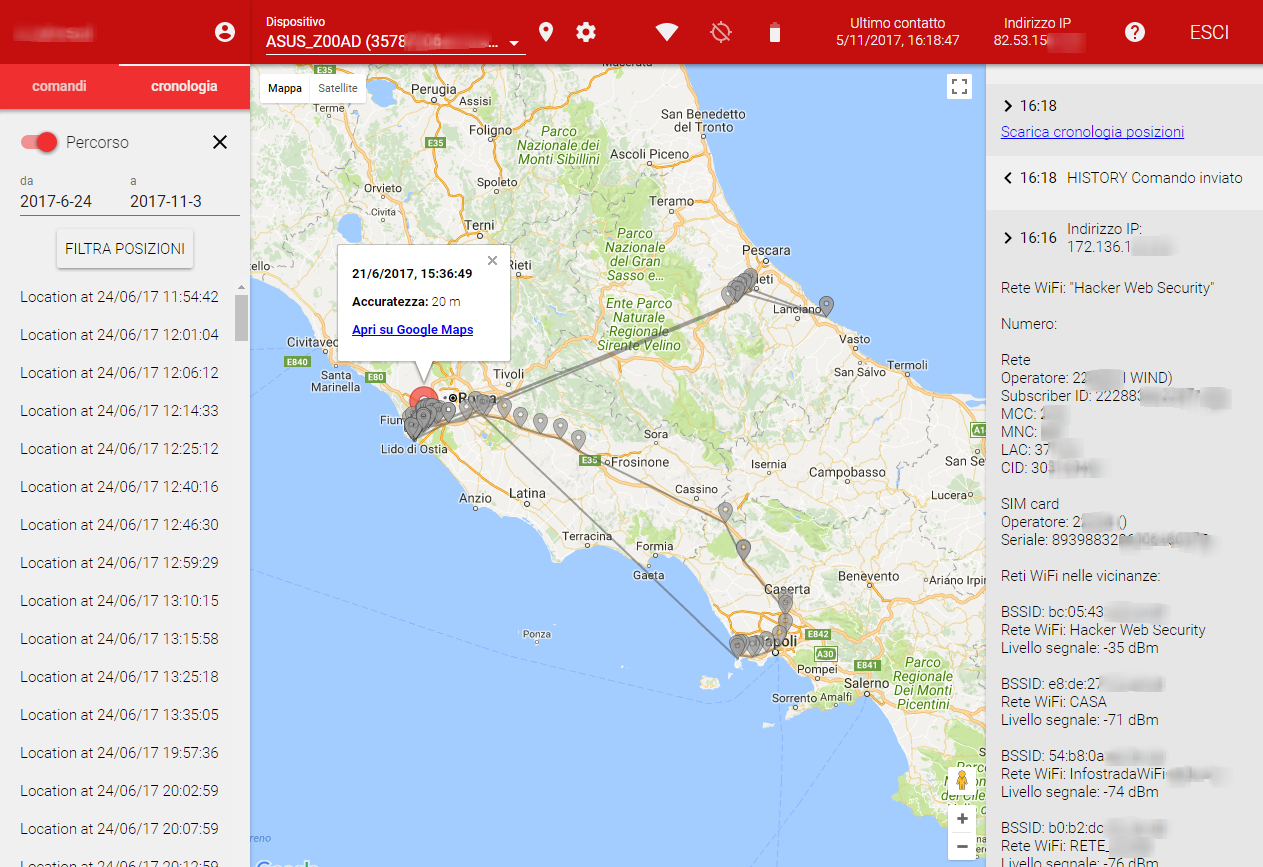

Software IMSI-Catcher

Mentre esistono molte interfacce software, ecco alcuni screenshot trapelati:

LAC

Codice di zona, numero univoco trasmesso da una “stazione base del ricetrasmettitore” in GSM. Una “area geografica” è un insieme di stazioni base raggruppate per ottimizzare la segnalazione. In genere, decine o anche centinaia di stazioni di base condividono un controller di stazione base (BSC) in GSM o un controller di rete radio (RNC) in UMTS, l’intelligenza dietro le stazioni di base. Il BSC gestisce l’assegnazione dei canali radio, riceve le misurazioni dai telefoni cellulari, controlla i passaggi dalla stazione base alla stazione base.

MCC

Mobile Country Code (MCC), utilizzato nell’indirizzamento delle stazioni di rete dei telefoni wireless.

MNC

Un codice di rete mobile (MNC) viene utilizzato in combinazione con un codice paese mobile (MCC) (noto anche come “tupla MCC / MNC”) per identificare in modo univoco un operatore / gestore di telefonia mobile utilizzando GSM / LTE, CDMA, iDEN, TETRA e UMTS reti mobili terrestri pubbliche e alcune reti mobili satellitari.

MSISDN

È un numero che identifica in modo univoco un abbonamento in una rete mobile GSM o UMTS. In poche parole, è il numero di telefono della carta SIM in un telefono cellulare / cellulare. Questa abbreviazione ha diverse interpretazioni, la più comune è “Numero di rete digitale di servizi integrati per abbonati mobili”. Vedi anche Silent Call.

PSC

Il seguente commento ben scritto è stato trovato su StackOverflow :

In UMTS, il PSC è un tipo di identificatore di cella locale. È “localmente” unico nel fatto che a tutte le celle vicine, così come a tutti i vicini di queste celle, è garantito un PSC diverso rispetto alla cella corrente. Significa anche che non incontrerai mai due celle vicine con lo stesso PSC. Tuttavia, potrebbero esserci celle con lo stesso PSC situate in diverse parti del paese.

Il NeighboringCellInfo per una cella UMTS avrà solo il set PSC mentre tutti gli altri campi (MCC, MNC, LAC, CID) non saranno validi. L’unico modo per scoprire questi parametri sarebbe quello di memorizzare tutti i campi (MCC, MNC, LAC, CID e PSC) per ogni cella che si incontra, quindi quando si ottiene un PSC “sconosciuto” cercare nei dati memorizzati. (Dovresti filtrare per i vicini della cella servente, poiché il PSC è solo un ID localmente unico, non uno globalmente unico).

In alternativa, il PSC di una cella insieme alla tupla MCC / MNC / LAC / CID di uno dei suoi vicini è anche un ID univoco a livello mondiale che è possibile utilizzare. Essere consapevoli, tuttavia, che ogni cella avrebbe più di tali identificatori (uno per ciascun vicino).

Carta SIM

La Smart Card fornisce ai telefoni GSM la loro identità utente. Le carte SIM semplificano il noleggio o il prestito dei telefoni.

Chiamata silenziosa

In termini di intercettazione GSM, una chiamata silenziosa è una chiamata originata dall’intercettore GSM a uno specifico IMEI / IMSI, al fine di effettuare correlazioni tra IMEI / IMSI e MSISDN (Numero di rete digitale di servizi integrati per abbonati mobili, che in realtà è il telefono numero sulla carta SIM in un telefono cellulare / cellulare). Utilizzando la chiamata silenziosa, un Interceptor GSM può trovare un determinato numero di telefono in un IMEI / IMSI specifico. Le chiamate silenziose sono il risultato di un processo noto come ping. Questo è molto simile a un ping IP (Internet Protocol). Una chiamata silenziosa non può essere rilevata da un utente del telefono. Da non confondere con Spy Call, che significa ascoltare l’ambiente del telefono.

SMS silenziosi

Molti servizi di polizia e di intelligence stranieri utilizzano SMS clandestini “Silenziosi” per individuare i sospetti o le persone scomparse. Questo metodo comporta l’invio di un messaggio di testo SMS al telefono cellulare di un sospetto, un SMS che passa inosservato e invia un segnale al mittente del messaggio.

Conosciuto anche come Type0-SMS, il Silent SMS utilizza un segnale di ritorno invisibile o “ping”. Gli sviluppatori della società Silent Services, che ha creato alcuni dei primi software per l’invio di questo tipo di SMS, spiegano: “Il Silent SMS consente all’utente di inviare un messaggio ad un altro cellulare senza che il destinatario se ne accorga e non lascia traccia. In cambio, il mittente riceve un messaggio da un operatore mobile che conferma che l’SMS silenzioso è stato ricevuto. “ Gli SMS silenziosi erano originariamente pensati per consentire agli operatori di verificare se un telefono cellulare è acceso e “testare” la rete, senza avvisare gli utenti. Ma ora i servizi di intelligence e la polizia hanno trovato altri usi per il sistema. Neil Croft, laureato presso il Dipartimento di Informatica presso l’Università di Pretoria in Sud Africa, spiega: “L’invio di un SMS silenzioso è come inviare un normale SMS, tranne che il cellulare non vede il messaggio che ha ricevuto. viene modificato, all’interno dello schema di codifica dati, in modo che l’utente che riceve il messaggio non noti nulla .. Un SMS silenzioso può aiutare la polizia a rilevare un cellulare senza che la persona interessata sia a conoscenza della richiesta “.

Bit tecnico: per manomettere le informazioni dell’SMS e renderlo silenzioso, i servizi di sicurezza passano attraverso una rete per l’invio e la ricezione di SMS noti come gateway SMS, come il gateway SMS Jataayu. Ciò consente loro di interconnettere l’elaborazione e i sistemi GSM. Questo metodo di invio di massa sembra essere ampiamente utilizzato da questi servizi di sicurezza. Nel novembre 2011, Anna Conrad del partito di sinistra in Germania, ha posto una domanda scritta alla sua assemblea statale locale riguardante l’uso di SMS silenziosi da parte della polizia tedesca. La sua assemblea locale ha risposto: nel 2010 la Germania ha condotto 778 indagini e inviato 256.000 SMS silenziosi.

Mathias Monroy, un giornalista con Heise Online, sostiene che questa tecnologia di sorveglianza è in gran parte fiorente a seguito di un vuoto legale: “Questo è molto problematico per la privacy, perché legalmente non è chiaro se un SMS silenzioso conta come una comunicazione (…) Lo stato ha scoperto che non era uno, dal momento che non vi è contenuto. Ciò è utile, perché se non è una comunicazione, non rientra nel quadro dell’inviolabilità delle telecomunicazioni descritto nell’articolo 10 della Costituzione tedesca “. Il 6 dicembre, il ministro degli Interni tedesco Hans-Peter Friedrich ha annunciato che la polizia e l’intelligence tedesche inviavano in media 440.000 sms all’anno per l’utilizzo del sistema. Dopo l’invio di ogni SMS, gli investigatori sono andati dai quattro operatori mobili tedeschi – Vodafone, E-Plus, O2 e T-Mobile – per accedere alle informazioni del destinatario. Per aggregare questi dati grezzi forniti dagli operatori, la polizia usa Koyote e rsCase, software fornito da Rola Security Solutions, una società che sviluppa “soluzioni software per la polizia”.

Gli SMS silenziosi consentono all’utente di localizzare con precisione un telefono cellulare utilizzando la rete GSM, come spiega Karsten Nohl: “Possiamo individuare un utente identificando le tre antenne più vicine al suo cellulare, quindi triangolare la distanza in base alla velocità necessaria per un segnale per effettuare un viaggio di ritorno Un telefono cellulare aggiorna regolarmente la sua presenza sulla rete, ma quando la persona si muove, le informazioni non vengono aggiornate immediatamente, inviando un SMS silenzioso, la posizione del cellulare viene aggiornata istantaneamente. perché ti permette di localizzare qualcuno in un dato momento, a seconda delle onde radio. “ Questa tecnica è molto più efficace di una semplice posizione cellulare (Cell ID), come spiega François-Bernard Huyghe, ricercatore dell’IRIS: “Questo è l’unico metodo istantaneo e pratico per tenere traccia di un cellulare costantemente quando non è in uso. Parliamo quindi di “Orizzonte” piuttosto che di geolocalizzazione, dopodiché la polizia traccia le informazioni tramite gli operatori o le società private elaborano i dati e, ad esempio, riferiscono l’investigatore a una mappa in cui compaiono i movimenti del telefono monitorato tempo reale.”

I vantaggi di Silent SMS non si fermano qui: inviando un gran numero di questi SMS, i servizi di sicurezza possono anche disturbare il cellulare o riattivare a distanza il segnale e consumare la batteria. Un portavoce del Ministero dell’Interno tedesco dice a OWNI: “I servizi segreti della polizia e della polizia utilizzano Silent SMS per riattivare i telefoni mobili inattivi e perfezionare la geolocalizzazione di un sospetto, ad esempio quando si muovono durante un’intervista. che viene utilizzato solo come parte di un’operazione di sorveglianza delle telecomunicazioni sancita da un giudice, in un caso specifico, senza violare il diritto fondamentale alla tutela della privacy. “

In Francia, la polizia e i servizi di intelligence collaborano con Deveryware, un “operatore di geolocalizzazione”. Deveryware commercializza anche una “punchcard dipendente di geolocalizzazione”, la Geohub, per le aziende. Deveryware combina localizzazione cellulare, GPS e altre tecniche di “localizzazione in tempo reale”. Interrogato da OWNI se Silent SMS fosse una di queste tecniche, la risposta della società è stata evasiva: “Purtroppo non siamo in grado di fornire una risposta, data la riservatezza imposta da richieste legali”. Le applicazioni di Deveryware consentono agli investigatori di mappare e compilare una cronologia dei movimenti di un sospetto. Laurent Ysern, responsabile delle indagini per la polizia di SGP, afferma: “Tutti i servizi investigativi hanno accesso alla piattaforma Deveryware: con questo sistema si può seguire una persona senza dover essere indietro, non c’è bisogno di ombreggiamento, quindi meno personale e attrezzature deve essere mobilitato “.

Mentre in Germania il Ministero degli Interni ha risposto entro 48 ore, il governo francese rimane stranamente silenzioso. C’è stata una sola risposta, da parte del Dipartimento stampa della Polizia Nazionale: “Sfortunatamente, nessuno al PJ (Police Judiciare) o all’ufficio di pubblica sicurezza è disposto a commentare l’argomento, queste sono tecniche investigative …” Anche il silenzio da gli operatori francesi di telecomunicazioni SFR e Bouygues Telecom. Sebastien Crozier, delegato sindacale presso France Telecom-Orange, afferma: “Gli operatori collaborano sempre con la polizia, è un obbligo di servizio pubblico: agiscono in conformità con le richieste giudiziarie … Non esiste un metodo definitivo, l’invio di SMS è uno dei metodi utilizzati geolocalizzare un utente. Utilizziamo principalmente questa tecnica per “riattivare” il telefono. “

Entro il 2013, si prevede che l’uso di questi metodi di sorveglianza raggiunga una scala industriale. Il Dipartimento di Giustizia istituirà, con l’aiuto della società di armi Thales, una nuova piattaforma nazionale di intercettazione giudiziaria (PNIJ), che dovrebbe centralizzare tutte le intercettazioni legali, ovvero intercettazioni telefoniche, ma anche convocazioni come richieste di posizione della cella. Sebastien Crozier commenta: “Questa interfaccia tra agenti di polizia e operatori semplificherà i costi del tribunale e ridurrà i costi di elaborazione della metà, perché finora le chiamate sono state gestite stazione per stazione … Ci saranno più applicazioni, ma sarà meno costoso per operatori come il polizia.” ( fonte )

Chiamata spia

Una chiamata spia è una chiamata effettuata da un intercettore GSM a un telefono cellulare, per ascoltare l’ambiente del telefono. Questa chiamata non può essere rilevata dall’utente del telefono.

TMSI

Il Temporary Mobile Subscriber Identity (TMSI) è l’identità che viene più comunemente inviata tra il cellulare e la rete. Il TMSI viene assegnato in modo casuale dal VLR a ogni cellulare nell’area, al momento dell’accensione. Il numero è locale in un’area geografica e pertanto deve essere aggiornato ogni volta che il cellulare si sposta in una nuova area geografica.

La rete può anche cambiare il TMSI del cellulare in qualsiasi momento. E normalmente lo fa, per evitare che l’abbonato venga identificato e tracciato dagli intercettatori dell’interfaccia radio. Ciò rende difficile rintracciare quale cellulare è, tranne in breve, quando il cellulare è appena acceso o quando i dati nel cellulare diventano non validi per un motivo o per un altro. A quel punto, l’identità internazionale globale dell’abbonato mobile ( IMSI ) deve essere inviata alla rete. L’IMSI viene inviato il più raramente possibile, per evitare che venga identificato e tracciato.

Triangolazione

- Come funziona l’individuazione degli utenti di dispositivi mobili e quanto è accurata?

Esistono due metodi per individuare la posizione degli utenti di telefoni cellulari. I telefoni cellulari dotati di funzionalità GPS (Global Positioning System) utilizzano i segnali dai satelliti per localizzare con precisione la posizione. Il secondo metodo, meno accurato, viene spesso chiamato “Triangolazione della cella cellulare”, in riferimento al modo in cui le torri cellulari che ricevono il segnale di un telefono possono essere utilizzate per calcolare la sua posizione geofisica. Secondo alcune stime della ricerca del settore, solo l’11% circa dei telefoni prodotti quest’anno avrà la capacità GPS, quindi il restante 89% dei telefoni senza GPS dovrebbe dipendere da “Triangolazione delle celle” per divulgare i dati di geolocalizzazione per le applicazioni.

- Cos’è la triangolazione delle cellule?

In uno scenario migliore, il segnale di un telefono cellulare può essere rilevato da tre o più torri cellulari, consentendo il funzionamento della “triangolazione”. Da un punto di vista geometrico / matematico, se si ha la distanza di un oggetto da ciascuno dei tre punti distinti, è possibile calcolare la posizione approssimativa di quell’elemento in relazione ai tre punti di riferimento. Questo calcolo geometrico si applica nel caso dei telefoni cellulari, dal momento che conosciamo le posizioni delle torri cellulari che ricevono il segnale del telefono, e possiamo stimare la distanza del telefono da ciascuna di quelle torri di antenne, in base al tempo di ritardo tra le torri ping inviato al telefono e il ping di risposta.

In molti casi, potrebbero esserci in realtà più di tre torri cellulari che ricevono il segnale di un telefono, il che consente di ottenere livelli di accuratezza ancora maggiori (sebbene il termine “triangolazione” non sia realmente corretto se si utilizzano più di tre punti di riferimento). In aree urbane densamente sviluppate, l’accuratezza della localizzazione del telefono cellulare è considerata molto alta perché in genere ci sono più torri cellulari con le aree di copertura del segnale che si sovrappongono. Nei casi in cui un utente di una cella si trova all’interno di strutture di grandi dimensioni o nel sottosuolo, la triangolazione della torre di celle potrebbe essere l’unico metodo di localizzazione della posizione poiché il segnale GPS potrebbe non essere disponibile.

Per molte reti di torri cellulari, l’accuratezza di puntamento può essere anche maggiore, poiché le antenne direzionali possono essere utilizzate sulla torre, e quindi la direzione del segnale del telefono cellulare potrebbe essere identificabile. Con la direzione del segnale più la distanza del telefono dalla torre della cella, la precisione potrebbe essere abbastanza buona, anche con solo due torri.

Tuttavia, ci sono molti posti dove ci sono meno torri cellulari disponibili, come ai margini delle città e fuori nel paese. Se disponi di meno di tre torri di celle disponibili, l’individuazione di un dispositivo mobile può diventare molto meno precisa. Nelle città dove ci sono molte più strutture verticali che possono essere barriere alla trasmissione e alla ricezione di telefoni cellulari, ci devono essere molte più torri cellulari distribuite per avere un buon servizio. In campagna, ci sono relativamente poche torri cellulari e il segnale di un telefono può essere rilevato solo da uno solo a una distanza molto maggiore. Quelle aree in cui un telefono viene rilevato solo da una singola torre e, se è dotato solo di antenne omnidirezionali, la precisione diventa ancora meno. Nelle aree rurali, la copertura della torre cellulare può variare da circa un quarto di miglio a diverse miglia, a seconda di quanti ostacoli bloccano il segnale della torre.

- Quanto è ampio il monitoraggio del governo?

Nessun civile è autorizzato a sapere. Alcuni governi dell’UE, come il governo del Regno Unito, hanno leggi e pratiche che consentono al governo di raccogliere e utilizzare l’intelligence in casi legali senza rivelare le loro fonti o metodi. Il Capitolo 8 del Disclosure Service del Crown Prosecution Manual include: “la capacità delle forze dell’ordine di combattere il crimine con l’uso di fonti segrete di intelligence umana, operazioni sotto copertura, sorveglianza segreta, ecc” e “la protezione di metodi segreti di rilevazione e combattimento crimine”. Secondo le stime fatte dall’informatore William Binney, ex direttore del gruppo di geopolitica e di analisi militare World NSA degli Stati Uniti, la sola NSA statunitense ha assemblato 20 trilioni di “transazioni” – telefonate, e-mail e altre forme di dati – solo dagli americani ( Aprile 2012). Le agenzie governative non sono le uniche organizzazioni interessate ai dati personali memorizzati o trasmessi attraverso il tuo telefono cellulare. I cyber criminali sedicenti stanno ora saltando sul carro dei vincitori per ottenere benefici precedentemente apprezzati solo dal governo e dalle agenzie di intelligence.

- Posizione del telefono target eseguita da GSM Interceptor con capacità di localizzazione del bersaglio

Il metodo di funzionamento è basato su due veicoli. Il primo veicolo con il sistema di intercettazione che forza il telefono di destinazione a inviare continua la trasmissione del segnale. Il secondo veicolo è schierato con l’Interceptor e i componenti di posizione. La direzione verso il bersaglio viene visualizzata come un puntatore della bussola e la forza relativa del segnale viene visualizzata sotto forma di grafico a barre e numericamente. Il tono dell’audio aumenta di frequenza quando Interceptor si avvicina al bersaglio dando un chiaro avvertimento di un incontro ravvicinato.

Alcune immagini e testi sono stati gentilmente forniti da