Quando parliamo di password sicure i miti da sfatare sono essenzialmente tre:

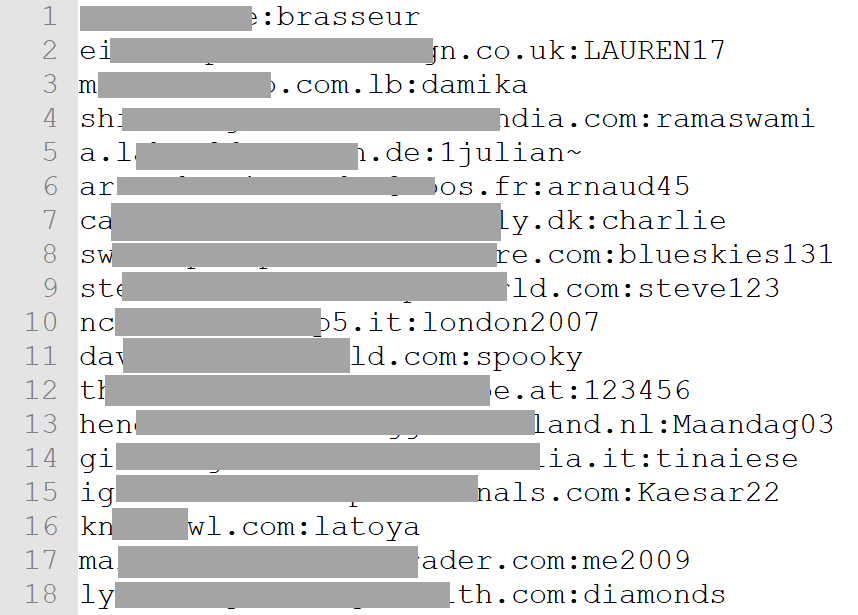

Il primo mito riguarda gli utenti pienamente convinti di non essere bersaglio di possibili attacchi informatici e che di conseguenza non utilizzano password adeguatamente sicure. Inutile dire che non c’è nulla di più sbagliato che dare poca importanza ad un elemento essenziale come la password, la quale ci consente di proteggere l’accesso ai nostri dati personali. Tuttavia, a volte gli attacchi mirano a grossi siti web e non ad utenti specifici provocando dei furti di dati sensibili importanti e che possono danneggiare irrimediabilmente l’utente, ecco perché prima di fornire i propri dati personali a terzi è necessario assicurarsi che siano effettivamente in grado di tutelarci effettuandone un trattamento consono, impedendone ogni possibile diffusione non autorizzata.

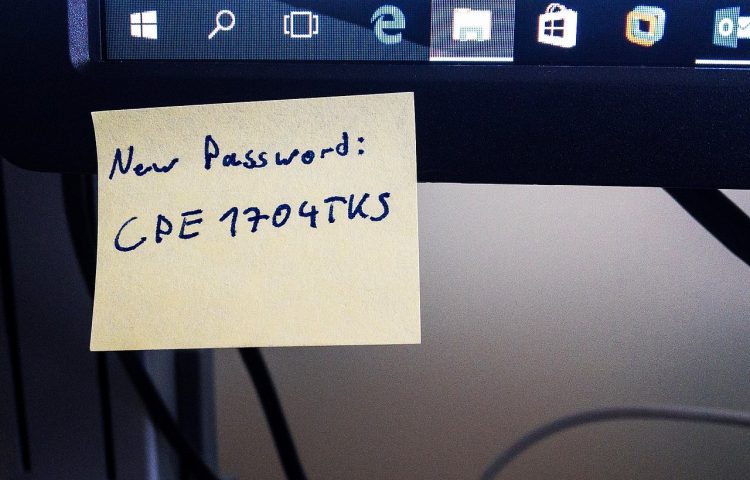

Il secondo mito da sfatare riguarda il cambio frequente della password dei nostri account, questo infatti è un’accortezza adottata da molti portali, aziende e pubbliche amministrazioni che cercano di tutelare l’utente obbligandolo ad un cambio periodico della password, si tratta di una scelta condivisibile e sensata ma che potrebbe comunque avere dei risvolti negativi, infatti l’utente non sempre ricorda con facilità la propria password e doverla cambiare con frequenza potrebbe spingerlo ad immagazzinarla da qualche parte in modo da reperirla senza difficoltà nel caso se ne dimentichi. Scrivere la propria password in un’agenda, all’interno di un sms, nella rubrica dello smartphone o in qualunque luogo dove è possibile vederla in chiaro non è una scelta corretta e può compromettere la sicurezza dei propri dati. Se pensi di non ricordare la tua password, non segnarla da nessuna parte, utilizza le funzioni di “Recupera Password” oggi presenti sulla maggior parte dei siti web, questi ti consentono di recuperare in tempi rapidi i tuoi dati di accesso attraverso la tua email o il tuo smartphone.

Il terzo mito da sfatare sulle password è anche quello più pericoloso. Non bisogna mai utilizzare delle password che seguono una particolare logica nella loro stesura, non a caso il compito dei pirati informatici è proprio quello di valutare inizialmente se un sistema ha delle vulnerabilità, come ad esempio la generazione automatica delle password ai nuovi utenti registrati, ciò non in maniera del tutto casuale ma seguendo una sintassi specifica. Questo errore, spesso commesso anche da grosse aziende, può essere letale per la rete interna.

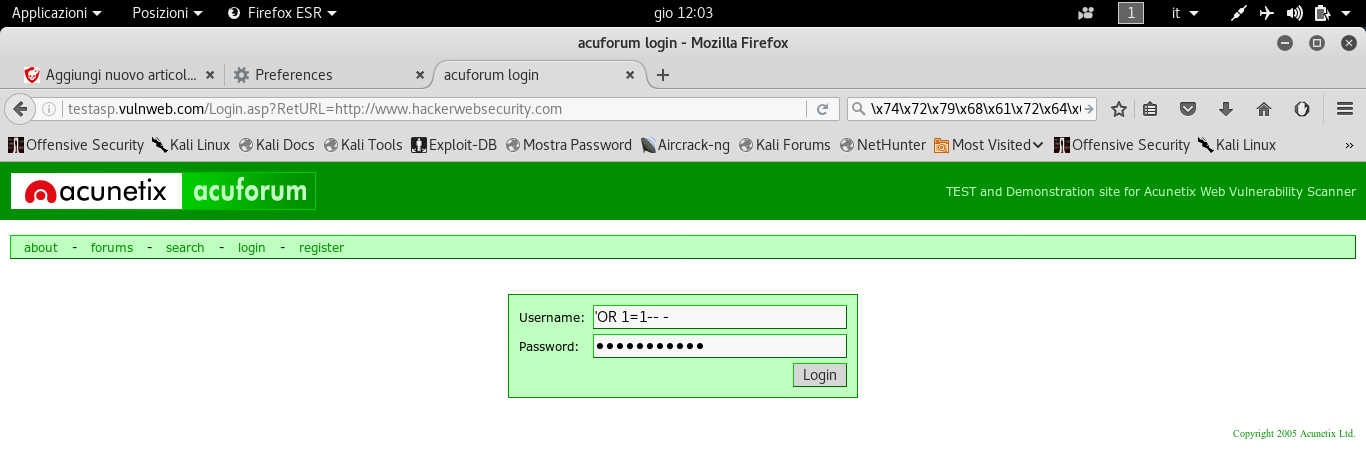

Ma effettivamente, perché si sconsiglia sempre all’utente di utilizzare password semplici o composte da parole comuni? Semplicemente perché il furto di una password avviene spesso senza nessun intervento diretto sul computer della vittima o sui server che custodiscono i suoi dati personali ma effettuando dei veri e propri attacchi sulle schermate di login, alcuni di questi vengono definiti Brute Force e sfruttano robusti dizionari dai quali è possibile comporre parole sensate o meno in modo automatico e quindi ricavare la password della vittima analizzando tutte le possibili combinazioni generabili dal dizionario, senza violare alcun sistema.

Un dizionario è composto da enormi archivi lessicali, espressioni idiomatiche, liste di nomi e password ibride, ovvero password composte da numerose parti, di cui alcune sensate ed altre no, si tratta del tipo di password più frequentemente utilizzato. RoccriW1 per esempio, o qljety123.

Tuttavia, analizzare tutte le possibili combinazioni generabili da un dizionario (potenzialmente infinite) richiede una mole di calcoli elevata che può richiedere svariati giorni di attività per ottenere effettivamente la password corretta, concludendosi spesso in un nulla di fatto, nonostante questa operazione venga svolta attraverso software specifici. Per questo genere di attacchi è necessaria una GPU molto potente, il cui costo medio si aggira intorno ai 300 euro. Una buona GPU, se lavora a pieno regime, può generare milioni di combinazioni differenti dal dizionario ed in poche ore potrebbe ricavare la password della vittima. Più la password è semplice, più le probabilità che un attacco brute force abbia successo aumentano esponenzialmente.

Per concludere, il mio consiglio è quello di utilizzare delle password composte almeno da 16 caratteri, che siano un misto di caratteri speciali, numeri, lettere maiuscole e minuscole. Non devono essere formate da una o più parole di senso compiuto, ne essere generate seguendo una particolare logica. Evita di fornire i tuoi dati personali a siti web che non utilizzano il protocollo https, per determinati siti web questo protocollo è fondamentale per la sicurezza dei dati durante il loro transito in rete, per altri come per esempio blog e siti vetrina, dove l’utente generalmente non effettua l’accesso ad un account personale, il problema non sussiste. Puoi riconoscere il protocollo https attraverso il lucchetto verde sulla barra degli indirizzi.

Non dimenticare che è sempre meglio utilizzare 3 o 4 password a rotazione, memorizzandole esclusivamente nella tua testa, più che utilizzarne tante diverse ma scrivendole in luoghi poco sicuri ed accessibili a terzi.

Non esistono password totalmente sicure…. Ma semplicemente password che resistono più a lungo…..

N.B. ogni informazione presente in questo articolo viene diffusa con l’unico scopo di consentire agli utenti di acquisire delle conoscenze tali da poter proteggere in modo efficace i loro dati personali. Qualsiasi utilizzo di tali informazioni che possa violare la legge viene ampiamente sconsigliato e Web Trainer non si assume alcuna responsabilità.

3 commenti su “Password, come scegliere quella sicura e miti da sfatare”

Potrebbe interessarti un nuovo software che ribalta il concetto finora conosciuto di molteplici passowrd da cambiare e ricordare: master password.

In parole molto semplici, il programma funziona in queato modo. Il programma richiede alcuni dati ed una password principale su cui generare sempre la stessa password secondaria.

Es. Utente PINCO PALLINO, master password PASSWORDPRINCIPALE, sito web dove accedere GOOGLE.ALASKA, tipo di password (può essere CORTA, MEDIA, LUNGA), e numero password (sarebbe la prima, la seconda, e così via a seconda dellr password cambiate via via nel tempo su GOOGLE.ALASKA.

Diciamo che è più facile a provarlo chr a spiegarlo.

È un programma rilasciato con sorgenti e sotto licenza gpl.

Articolo corretto. Mi permetto di aggiungere un bit riguardo all’affermazione relativa alla fiducia verso i siti in https. Tale affermazione non è totalmente vera, poiché ultimamente tramite servizi gratuiti tipo let’s encrypt è possibile generare un certificato ssl totalmente gratuito ed anonimo. È quindi facile riuscire a validare un sito apparentemente veritiero, ma nei fatti fraudolento! Quindi attenzione a quello che compare nella URL in tutti i casi!

In tal senso allego un mio articolo a riguardo.

https://www.ictsecuritymagazine.com/articoli/https-e-ancora-sicuro/

Questo è un argomento alquanto scottante. Ho giusto letto pochi giorni fa un articolo contrapposto a questo dove si spiega il motivo per cui le passphrase sono computazionalmente più sicure delle password.