Ars Technica ha recentemente pubblicato una storia su come i ricercatori universitari sono stati in grado di intercettare le chiamate di telefoni cellulari LTE utilizzando una radio definita software come USRP B210 che esegue il software Airscope . La tecnica sfrutta un difetto nel modo in cui alcuni vettori LTE implementano il proprio keystream. Un keystream è un flusso di dati casuali combinato con i dati vocali effettivi, che si traducono in dati crittografati.

Risulta che molti operatori LTE riutilizzano lo stesso flusso di chiavi quando vengono effettuate due chiamate all'interno di una singola connessione radio. Un utente malintenzionato può quindi registrare una conversazione crittografata, quindi chiamare immediatamente la vittima dopo quella conversazione. L'autore dell'attacco può ora accedere al keystream crittografato e, poiché il keystream è identico alla prima conversazione, la prima conversazione può ora essere decodificata.

L'articolo di Ars Technica, il documento originale e un sito web creato sulla tecnica e il software ReVoLTE entrano nei dettagli su come funziona l'attacco. Sul sito il team spiega l'attacco in termini semplici:

Gli attacchi ReVoLTE sfruttano il riutilizzo dello stesso keystream per due chiamate successive all'interno di una connessione radio. Questa debolezza è causata da un difetto di implementazione della stazione base (eNodeB). Per determinare quanto fosse diffuso il divario di sicurezza, abbiamo testato un numero di celle radio selezionate casualmente principalmente in Germania ma anche in altri paesi. Il divario di sicurezza ha interessato 12 stazioni base su 15.

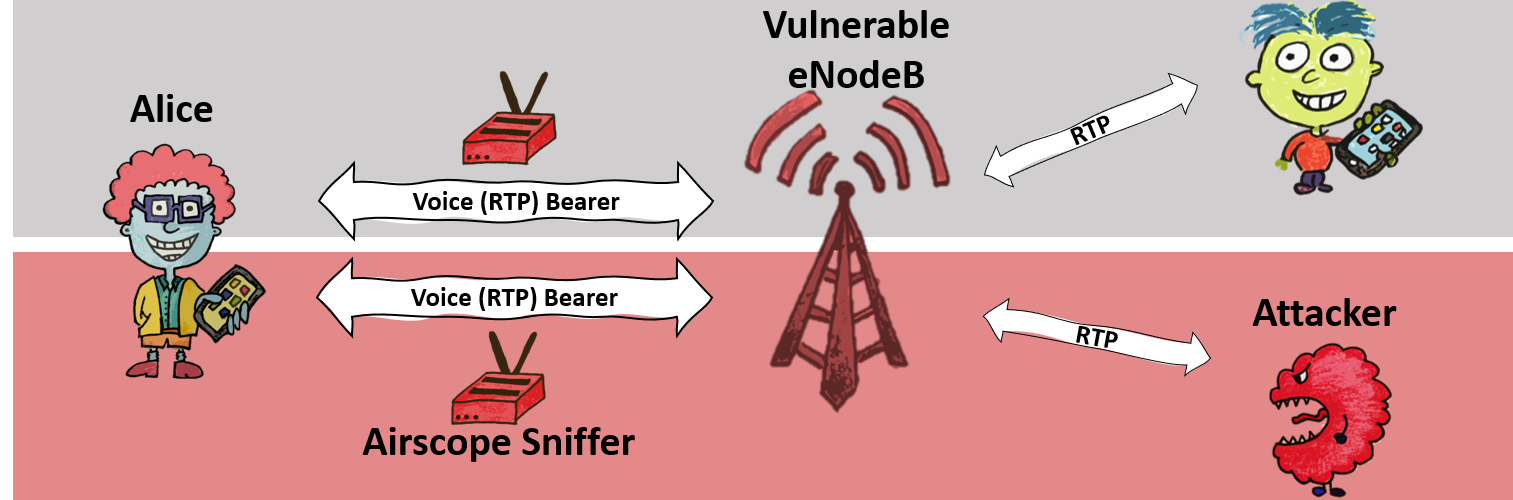

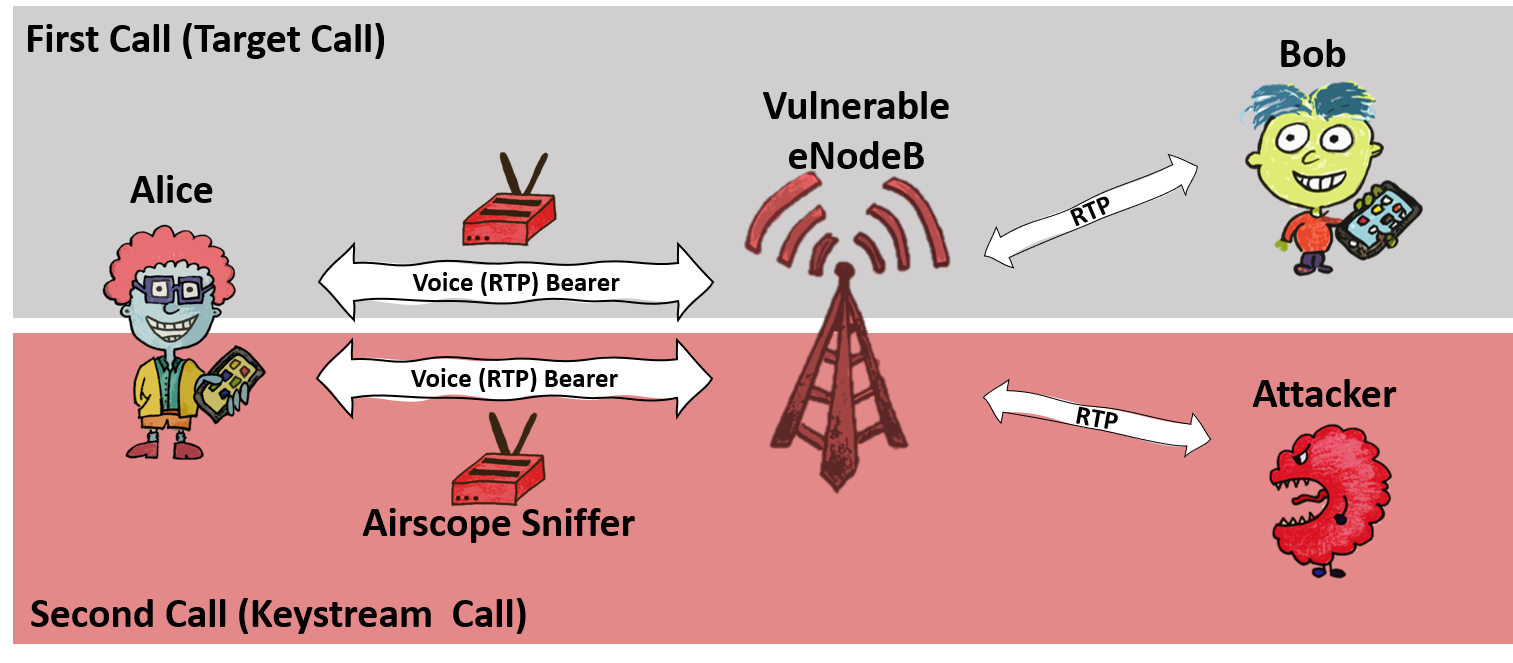

L'attacco ReVoLTE mira a intercettare la chiamata tra Alice e Bob. Chiameremo questa chiamata l'obiettivo o la prima chiamata. Per eseguire l'attacco, l'aggressore annusa il traffico radio crittografato di Alice all'interno della cella di una stazione base vulnerabile. Poco dopo la fine della prima chiamata, l'attaccante chiama Alice e la coinvolge in una conversazione. Chiamiamo questa seconda chiamata, o chiamata keystream. Per questa chiamata, l'aggressore annusa il traffico radio crittografato di Alice e registra il suono non crittografato (noto testo in chiaro).

Per decrittografare la chiamata target, l'attaccante deve ora calcolare quanto segue: in primo luogo, l'attaccante xors il testo in chiaro noto (registrato sul telefono dell'attaccante) con il testo cifrato della chiamata keystream. Pertanto, l'attaccante calcola il keystream della chiamata keystream. A causa della vulnerabilità della stazione base, questo keystream è lo stesso della chiamata di destinazione (prima). In una seconda fase, l'attaccante decrittografa la prima chiamata xorando il keystream con il testo cifrato della prima chiamata. È importante notare che l'aggressore deve coinvolgere la vittima in una conversazione più lunga. Più a lungo ha parlato con la vittima, maggiore è il contenuto della comunicazione precedente che può decifrare. Ad esempio, se l'aggressore e la vittima hanno parlato per cinque minuti, l'aggressore potrebbe successivamente decodificare cinque minuti della conversazione precedente.

Strumenti Utili Per Eseguire Questo Test:

Fonte: https://www.rtl-sdr.com/eavesdropping-on-lte-calls-with-a-usrp-software-defined-radio/